Những kẻ tấn công đang mạo danh các cơ quan thuộc chính phủ Iran trong một chiến dịch lừa đảo qua tin nhắn văn bản (SMS) nhằm lừa đảo hàng nghìn người dùng thiết bị chạy hệ điều hành Android, bằng cách cài đặt phần mềm độc hại có thể lấy cắp dữ liệu thẻ tín dụng vào thiết bị của họ, từ đó bòn rút tiền từ các tài khoản tài chính.

Các nhà nghiên cứu từ Check Point Research ước tính, chiến dịch gửi những thông điệp nhằm lôi kéo nạn nhân truy cập vào một trang web độc hại, đã xâm nhập vào hàng chục nghìn thiết bị. Hậu quả là hàng tỷ Rial tiền Iran (hàng trăm nghìn USD) đã bị đánh cắp.

Chiến dịch lừa đảo nói trên sử dụng tin nhắn SMS được gửi đến điện thoại của một nạn nhân tiềm năng để thu hút họ truy cập vào một trang web độc hại, các nhà nghiên cứu cho biết. Tại trang web này, họ được yêu cầu nhập thông tin tài khoản trong khi phần mềm độc hại Android âm thầm cài đặt một cửa hậu trên các thiết bị.

Các nhà nghiên cứu cho biết, ấn tượng về chiến dịch này là khả năng của những kẻ tấn công khi chúng lừa được rất nhiều người với số tiền lớn.

Các nhà nghiên cứu cho biết trong báo cáo: "Điều đáng chú ý về các chiến dịch hiện tại là quy mô, đã có một số lượng nạn nhân lớn chưa từng có đã thông báo những thông điệp tương tự trên mạng xã hội, về việc tài khoản ngân hàng của họ đã bị tội phạm mạng xâm nhập".

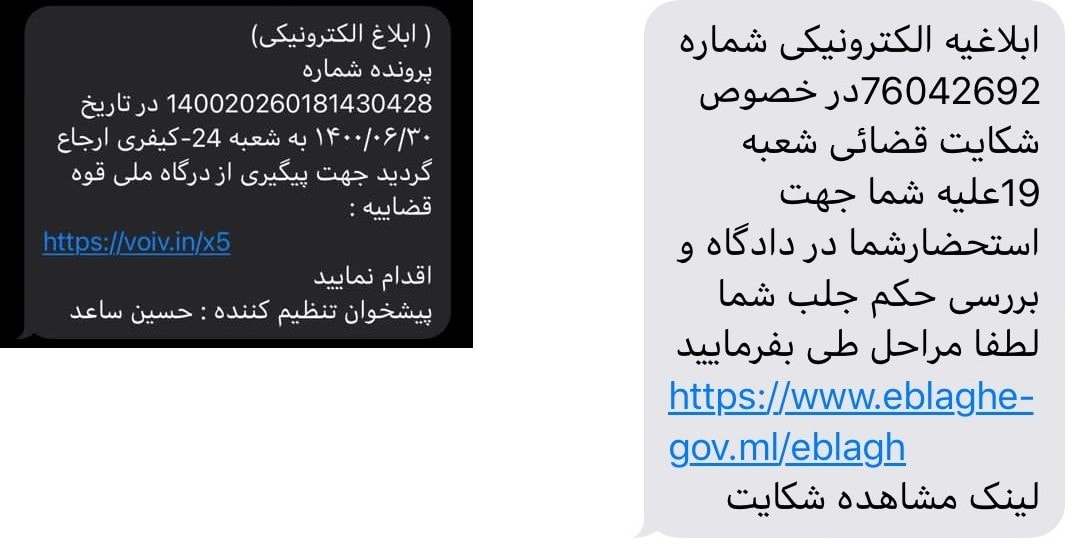

Ví dụ về tin nhắn SMS lừa đảo được gửi đến người dân Iran.

Theo nhiều người dùng Twitter, tin nhắn SMS chứa thông báo giả mạo từ Cơ quan Tư pháp Iran về một tệp/đơn khiếu nại và đề xuất nạn nhân nhấp vào liên kết để xem lại toàn bộ đơn khiếu nại. Liên kết từ SMS này dẫn đến một trang web lừa đảo thường bắt chước một trang web chính thức của chính phủ. Người dùng được thông báo về khiếu nại chống lại họ, và được yêu cầu nhập thông tin cá nhân để truy cập vào hệ thống, đồng thời được thông báo là không gặp trực tiếp vì lý do COVID-19.

Sau khi nhập thông tin cá nhân, nạn nhân được chuyển đến một trang để tải xuống tệp .apk độc hại. Khi được cài đặt, ứng dụng Android sẽ hiển thị trang đăng nhập giả mạo cho dịch vụ xác thực Sana (hệ thống thông báo tư pháp điện tử của Iran), yêu cầu nhập số điện thoại di động và số căn cước của nạn nhân. Nó cũng thông báo cho nạn nhân rằng họ cần phải trả một khoản phí để tiếp tục. Chỉ là một số tiền nhỏ (20.000, hoặc đôi khi 50.000 Rial Iran - khoảng 1 USD), giúp giảm sự nghi ngờ và làm cho hoạt động có vẻ hợp pháp hơn.

Sau khi nhập thông tin chi tiết, nạn nhân được chuyển hướng đến trang thanh toán. Tương tự như hầu hết các trang lừa đảo, sau khi dữ liệu thẻ tín dụng được gửi đi, trang web sẽ hiển thị thông báo "lỗi thanh toán". Tất nhiên, tổng số 20.000 đồng Rial không phải là mục tiêu cuối cùng của kẻ tấn công. Chúng đã có thông tin tín dụng của nạn nhân và ứng dụng Android cửa sau vẫn được cài đặt trên thiết bị của nạn nhân có thể tạo điều kiện cho hành vi trộm cắp tiếp theo, vào bất cứ khi nào đơn vị phát hành thẻ tín dụng bỏ qua 2FA hoặc xác minh bổ sung./.