Phần mềm phá hoại, nguy hiểm

Theo đó, phía Cybereason còn nhấn mạnh, cảnh báo, khuyến nghị người dùng về sự nguy hiểm hơn bao giờ hết, bởi FakeSpy là phần mềm độc hại bao gồm virus máy tính, worms, Trojan, có sức phá hoại "kép" không chỉ riêng đối với điện thoại sử dụng hệ điều hành phần mềm Android mà còn có thể gây hậu quả nghiêm trọng trên các máy tính có nối mạng với người sử dụng.

Cụ thể, FakeSpy xâm nhập trên điện thoại Android, đánh cắp tin nhắn, danh bạ, thông tin đăng nhập liên quan đến thông tin khách hàng tại ngân hàng hoặc tiền điện tử hay các dữ liệu ứng dụng và nhiều thứ khác lưu trữ trên thiết bị của người dùng.

FakeSpy mở rộng quy mô tấn công trên toàn cầu - Ảnh: Internet

FakeSpy có sức mạnh "ma mãnh", tinh vi hơn nhiều so với các phiên bản cũ (từng xuất hiện vào năm 2017), bởi cách thức mà FakeSpy lan truyền khá thông minh, bắt đầu bằng việc giả mạo tin nhắn văn bản được gửi từ một địa chỉ khá tin cậy qua hệ thống các bưu điện địa phương.

Thông qua hệ thống tin nhắn này, thường người dùng sẽ nhận được một món quà, mặt hàng nào đó đang được chuyển đến. Tuy nhiên, trên thực tế điều đó không diễn ra, người dùng sẽ được nhận những thông tin bưu phẩm đó không thể chuyển được vì người dùng không có nhà để nhận.

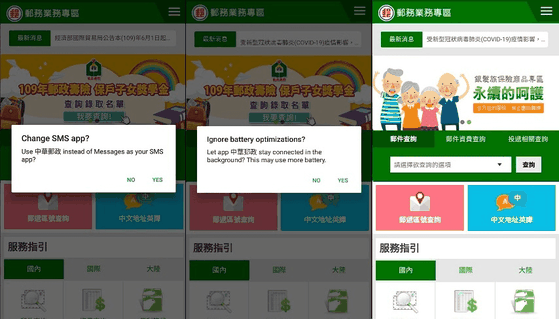

Tiếp đó, tin nhắn sẽ cung cấp cho người dùng một đường link, yêu cầu người dùng bấm vào. Chờ khi được bấm, người dùng đã vô tình tải về một ứng dụng giả dạng ứng dụng của bưu điện, khi đó ứng dụng này sẽ gửi tin nhắn giả mạo cùng với đường link đến trang web có chứa mã độc đến toàn bộ danh bạ của người dùng.

Theo các nhà nghiên cứu bảo mật, các ứng dụng giả mạo được phát triển dựa trên WebView, một phần mở rộng phổ biến thuộc lớp View của Android, vốn cho phép các nhà phát triển hiển thị một trang web.

Bên cạnh đó, FakeSpy sử dụng view này để điều hướng người dùng đến trang web chính chủ của bưu cục khi ứng dụng khởi chạy, từ đó tiếp tục đánh lừa người dùng.

Phương thức này cho phép ứng dụng độc hại trông có vẻ đáng tin cậy, đặc biệt khi các biểu tượng ứng dụng và giao diện người dùng của chúng đều được lấy từ trang web gốc.

Khi các ứng dụng của FakeSpy truy xuất hoàn toàn vào thiết bị của người dùng, nó có thể đọc tin nhắn, gửi tin nhắn, truy cập thông tin danh bạ, và đọc dữ liệu trên bộ nhớ gắn ngoài và đánh cắp mọi thông tin đăng nhập của khách hàng.

Chính vì sự giả mạo tinh vi, FakeSpy đã dễ dàng đánh lừa được khách hàng, người dùng và để khi nhận ra điều đó thì mọi hậu quả đã đi quá giới hạn chịu đựng, thiệt hại luôn dành về người dùng.

Chuyên gia khuyến cáo người dùng cần đề cao cảnh giác

Cách đây 3 năm (năm 2017), FakeSpy được phát hiện lần đầu tiên bởi các nhà nghiên cứu bảo mật. Thị trường "mầu mỡ" chúng nhắm đến đầu tiên là hệ thống người dùng điện thoại Android ở Hàn Quốc và Nhật Bản.

FakeSpy yêu cầu người dùng cài đặt các ứng dụng giả mạo - Ảnh: Cybereason

Cũng theo các chuyên gia nghiên cứu bảo mật cho biết, đến nay phần mềm độc hại FakeSpy đã mở rộng quy mô tấn công trên toàn thế giới và các quốc gia đã bị tấn công như: Trung Quốc, Pháp, Đức, Anh và Mỹ.

Ở Việt Nam, tính đến thời điểm hiện nay, mặc dù chúng ta vẫn đang ở ngưỡng "biên độ" được bảo vệ an toàn, chưa phát hiện sự xâm nhập của FakeSpy. Tuy nhiên, theo kinh nghiệm của các chuyên gia an ninh mạng, không vì thế người dùng điện thoại sử dụng hệ điều hành phần mềm Android, máy tính nối mạng chủ quan, bởi các phần mềm "phá hoại" luôn trong "bóng tối", chúng rất khó phát hiện, hoạt động xâm nhập, tấn công hệ thống người dùng để đạt các mục tiêu riêng.

Ngoài ra, các chuyên gia mạng cũng khuyến cáo, nhắc người dùng cần tạo một thói quen sử dụng trên môi trường mạng theo nguyên tắc "cẩn tắc vô áy náy".

Và cách tốt nhất tránh hậu quả từ phần mềm độc hại FakeSpy mang lại là người dùng không nên làm theo các hướng dẫn trong tin nhắn văn bản được gửi từ hệ thống lạ, thậm chí kể cả khi người quen, bạn bè gửi tin nhắn thì người dùng cũng nên xác thực lại bằng cách gọi điện thoại xác thực thông tin trước khi đưa ra các quyết định.

Bên cạnh đó, người dùng phải luôn ở trạng thái sẵn sàng đối mặt, tốt nhất luôn chủ động cảnh giác, cần có một bản sao lưu dữ liệu riêng an toàn và khi không dùng hãy ngắt kết nối các thiết bị điện thoại, máy tính khỏi hệ thống nối mạng để tránh trường hợp bị FakeSpy tấn công và mã hóa đánh cắp dữ liệu của mình.

.jpg)