Tóm tắt: Malware là mối đe dọa nghiêm trọng đối với công nghệ thông tin thế hệ mới. Vì vậy, vấn đề phát hiện và phân tích malware là một yêu cầu bức thiết. Honeypot là một công cụ hỗ trợ công việc đó, chúng thu thập các mẫu malware để phân tích. Thật không may, các honeypot phát hiện malware nhưng ở phạm vi mạng (network), do đó, sẽ không thể phát hiện các malware mà không dùng mạng làm phương tiện truyền dẫn. Kỹ thuật phổ biến của các malware loại này đó là nó có thể copy chính nó vào các thiết bị lưu trữ như USB. Bài báo này sẽ giới thiệu Ghost, một dạng honeypot mới cho các loại USB malware như vậy. Honeypot này phát hiện malware bằng cách giả lập một thiết bị di động bằng phần mềm, khi đó malware sẽ copy chính nó vào thiết bị mà chúng ta vừa tạo ra.

GIỚI THIỆU

Malware là từ viết tắt của malicious software tức là các phần mềm độc hại, thực hiện các hành vi bất hợp pháp trên các thiết bị của người khác vì các lợi ích về kinh tế cũng như chính trị. Đối tượng mà chúng hướng tới không giới hạn ở người dùng máy tính thông thường, thậm chí các công ty, chính phủ và ngay cả Internet cũng bị ảnh hưởng nghiêm trọng. Một khi bị nhiễm bởi malware, một máy tính có thể bị chi phối theo các ràng buộc mà người tạo ra nó xây dựng lên, có thể làm lộ các thông tin cá nhân hoặc bị điều khiển để tham gia tấn công DDoS.

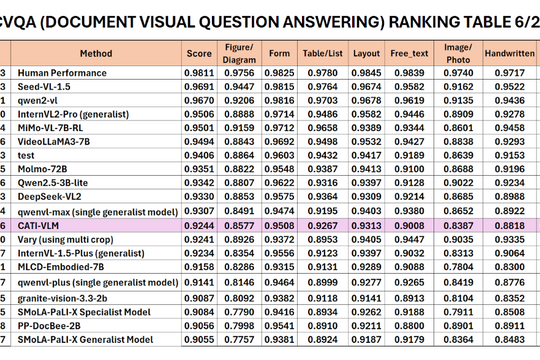

Phần mềm anti-virus của McAfee đã thống kê được hơn 20 triệu mẫu malware mới trong năm 2011 [2]. Việc phòng chống malware đòi hỏi sự hiểu biết sâu rộng về cơ chế lây nhiễm của malware cũng như kỹ thuật chiếm quyền kiểm soát máy tính (rootkit).

Để thu thập các mẫu malware để phân tích thì honeypot là một giải pháp. Honeypot thường giả dạng là các dịch vụ mạng hoặc hệ điều hành có nhiều lỗ hổng. Cách này được chứng minh là thành công trong việc thu hút malware để thu thập số lượng các mạng bị lây nhiễm, cách thức mà malware ẩn mình hay đơn giản là lỗ hổng mà malware khai thác. Mục đích là để các nhà nghiên cứu và các công ty phát triển phần mềm anti-virus phân tích các dạng malware mới để từ đó đưa ra các biện pháp đối phó bằng việc tạo ra các dấu hiệu nhận biết cho các malware chưa từng được biết tới. Có rất nhiều định nghĩa về honeypot nhưng tựu chung là chúng giải quyết vấn đề làm thế nào để lừa các malware lây nhiễm vào máy của mình.

Một số malware được biết tới nhiều trong thời gian gần đây như Conficker [3], [4] Stuxnet [1] và Flame [5]không chỉ sử dụng mạng là phương tiện truyền dẫn mà còn có thể nhân bản chính nó vào các thiết bị lưu trữ di động. Theo đó trong bản báo cáo về bảo mật của Microsoft (Microsoft's Security Intelligence Report) [6] thì hơn 1/4 số malware được phát hiện bởi Malicious Software Removal Tool trong nửa đầu năm 2011 có khả năng khai thác vào tính năng autorun của Windows từ thiết bị USB.

HONEYPOT CHO MALWARE TRÊN CÁC THIẾT BỊ USB

Ý tưởng

Mục tiêu của bất kỳ honeypot là thu thập thông tin của các malware bao gồm thông tin về người viết malware hoặc cách thức lây nhiễm của chúng. Trong trường hợp của bài báo chỉ xét đến trường hợp thu thập mẫu malware ở máy tính bị lây nhiễm đầu tiên.

Có nhiều điểm khác nhau trong vòng đời của malware mà tại đó một honeypot có thể thu thập bản sao của file thực thi malware. Ở đây, “vòng đời" có thể hiểu là quá trình malware lây nhiễm sang máy tính, ẩn mình, thực thi các tác vụ như là gửi spam hoặc thu thập thông tin cá nhân và cuối cùng là lây nhiễm sang các máy tính khác.

Đặc biệt Stuxnet đã chỉ ra rằng cách lây lan qua các thiết bị lưu trữ di động là đặc điểm quan trọng của những malware gần đây [1]. Các thiết bị như USB vừa rẻ lại dễ dàng sử dụng rộng rãi trong việc trao đổi dữ liệu và đây là môi trường lý tưởng của malware trong việc lây nhiễm vào hệ thống. Stuxnet có thể lây nhiễm vào máy tính thông qua các file được copy trước đó vào USB khi chúng được cắm vào máy tính đã bị lây nhiễm. Hình 1 mô tả quá trình lây nhiễm đó.Yêu cầu đặt ra là xây dựng một honeypot để khai thác các hành vi chung nhất trong quá trình lây nhiễm lên USB bằng cách xây dựng một thiết bị lưu trữ USB ảo mà có thể kết nối tới được các máy tính bị lây nhiễm. Tuy nhiên, cách tiếp cận này có hai nhược điểm:

1.Máy tính mục tiêu bị lây nhiễm trước khi có thể chụp (capture) lại được malware.

2.Các malware thông minh đã lây nhiễm lên máy tính có khả năng phát hiện và phá hủy các thiết bị giả dạng như vậy.

Chúng ta không mong chờ chụp lại được malware trước khi chúng đã phá hủy hệ thống. Do đó, mục đích của việc xây dựng này là biết được cách thức hoạt động cũng như cách lây nhiễm của chúng. Có thể nói đây là tuyến phòng thủ cuối cùng sau khi các giải pháp bảo vệ trước đó gặp thất bại.

Honeypot được xây dựng ở đây kết hợp các lý thuyết về ổ đĩa flash USB (USB flash driver) ảo hứa hẹn sẽ đem lại một số lợi ích:

1.Cung cấp định nghĩa mới về Host-based IDS ở mức thấp.

2.Nếu malware đã lây nhiễm lên các thiết bị ảo được xây dựng ở đây thì vô hình malware đã cung cấp cho chúng ta tất cả các file thực thi cũng như hành vi của malware.

Honeypot có thể hoạt động sai với hai kịch bản có thể đặt ra: hoặc là ứng dụng hợp lệ ghi dữ liệu lên các thiết bị USB kết nối tới chúng hoặc người dùng vô tình copy file lên các thiết bị ảo này. Vì vậy, các thiết bị USB ảo này phải được để ẩn đối với các user của hệ điều hành để ngăn ngừa tình huống ghi dữ liệu như vậy. Quá trình mount các thiết bị này càng ngắn thì càng dễ dàng ẩn toàn bộ tiến trình đối với các user. Vì vậy, việc thiết kế các honeypot này phải tính toán, thiết kế sao cho thời gian mount là nhỏ nhất.

Đối với malware thì các file được ghi vào USB với mục đích là lây nhiễm sang các máy tính khác. Vì vậy, cần kiểm tra các file thực thi trong toàn bộ quá trình. Thông thường, xác suất chúng cung cấp tất cả các file là lớn và nếu không như vậy thì chí ít chúng ta cũng biết được nơi để tìm các dữ liệu còn lại. Về mặt lý thuyết, malware chỉ cần ghi một đoạn loader vào USB sau đó download các mailware ảo ở địa chỉ nào đó trên mạng. Nhưng cách tiếp cận này đòi hỏi máy tính mục tiêu phải có kết nối mạng. Các loại malware như vậy chưa được tìm thấy trong thực tế.

KS. Lê Văn Ứng

(còn nữa)

(TCTTTT Kỳ 2/4/2014)

.png)

.png)