Lỗ hổng Bad.Build trong Google Cloud Build

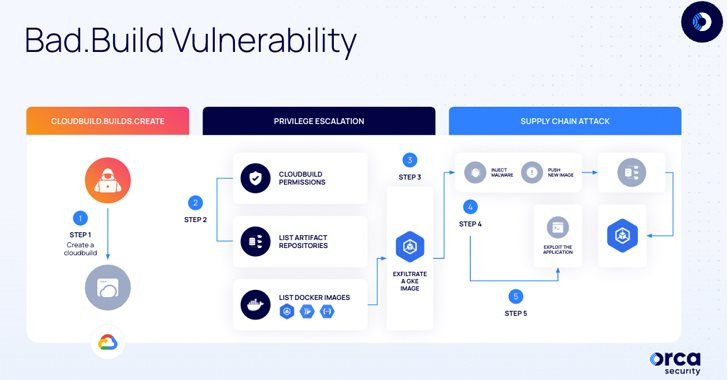

Các nhà nghiên cứu an ninh mạng đã phát hiện ra lỗ hổng leo thang đặc quyền trong Google Cloud có thể cho phép các tác nhân độc hại giả mạo những hình ảnh ứng dụng và lây nhiễm cho người dùng, từ đó gây ra các cuộc tấn công chuỗi cung ứng.

Lỗ hổng do công ty bảo mật đám mây Orca phát hiện và báo cáo. Theo thông tin từ Orca, lỗ hổng có tên Bad.Build bắt nguồn từ dịch vụ Google Cloud Build, một sản phẩm của nền tảng đám mây của Google (Google Cloud Platform - GCP) để xây dựng mã nguồn cho tất cả các ngôn ngữ lập trình.

Orca cho biết: "Bằng cách khai thác lỗ hổng và mạo danh dịch vụ Cloud Build mặc định, những kẻ tấn công có thể ngụy tạo hình ảnh trong Google Artifact Registry và cấy mã độc. Bất kỳ ứng dụng nào được xây dựng từ các hình ảnh ngụy tạo đều bị ảnh hưởng và nếu các ứng dụng thực thi không đúng định dạng trên các môi trường của khách hàng thì rủi ro sẽ chuyển từ môi trường của đơn vị cung cấp sang các môi trường của khách hàng của họ, gây rủi ro lớn cho chuỗi cung ứng".

Google đã phát hành bản vá một phần trong đó có vá lỗi leo thang đặc quyền, đồng thời cho biết đây là sự cố có mức độ nghiêm trọng thấp, khách hàng không cần thực hiện thêm hành động nào.

Lỗ hổng bắt nguồn từ việc Cloud Build tự động tạo các tài khoản dịch vụ mặc định để thay người dùng xây dựng dự án. Cụ thể, tài khoản dịch vụ đi kèm với các quyền vượt mức ("logging.privateLogEntries.list"), cho phép truy cập vào nhật ký kiểm tra chứa danh sách tất cả các quyền đối với dự án.

Nhà nghiên cứu Roi Nisimi của Orca cho biết: “Điều làm cho thông tin này có giá trị là nó tạo điều kiện thuận lợi cho chuyển động ngang và leo thang đặc quyền. Việc nắm được tài khoản GCP nào có thể thực hiện hành động nào cũng giống như tìm được một “mảnh ghép” về cách khởi chạy một cuộc tấn công."

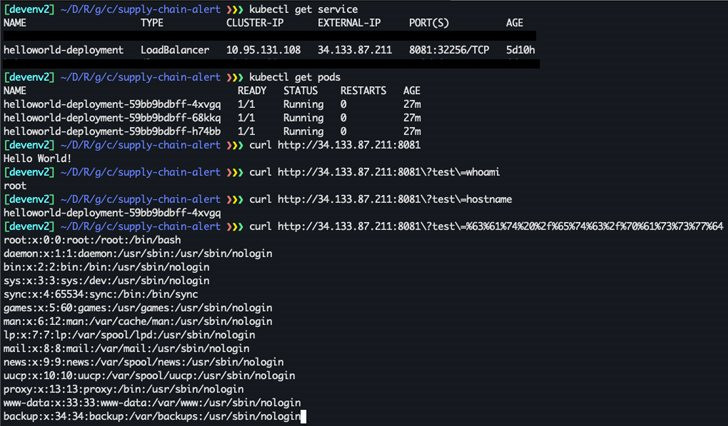

Khi có được điều này, tác nhân độc hại có thể lợi dụng quyền "cloudbuild.builds.create" đã có được bằng các cách khác để mạo danh tài khoản dịch vụ Google Cloud Build và có được các đặc quyền nâng cao, trích xuất một hình ảnh đang được sử dụng bên trong Google Kubernetes Engine (GKE) và thay đổi nó để tích hợp phần mềm độc hại.

Nisimi giải thích: “Sau khi hình ảnh độc hại được triển khai, kẻ tấn công có thể khai thác nó và chạy mã trên docker container (môi trường chạy theo thời gian thực mà ở đó người dùng có thể chạy một ứng dụng độc lập) với quyền root”.

Bản vá do Google đưa ra sẽ thu hồi quyền logging.privateLogEntries.list từ tài khoản dịch vụ Cloud Build, do đó có thể ngăn chặn quyền truy cập để liệt kê nhật ký riêng tư theo mặc định.

Đây không phải là lần đầu tiên các lỗi leo thang đặc quyền ảnh hưởng đến Google Cloud Platform được báo cáo. Vào năm 2020, Gitlab, Rhino Security Labs và Praetorian đã công bố chi tiết các kỹ thuật khác nhau có thể bị khai thác để xâm phạm các môi trường đám mây.

Do vậy, khách hàng nên theo dõi hành vi trên tài khoản dịch vụ Google Cloud Build mặc định để phát hiện mọi hành vi nguy hiểm tiềm ẩn cũng như áp dụng nguyên tắc đặc quyền tối thiểu (PoLP) để giảm thiểu những rủi ro có thể xảy ra./.

.jpg)