Tống tiền online, tội phạm mạng chuyển hướng ăn cắp dữ liệu

Theo báo cáo từ F-Secure, ransomware ăn cắp dữ liệu, quét dữ liệu và tấn công mạng nhắm vào chuỗi cung ứng là xu hướng tấn công nổi bật của tội phạm mạng trong năm 2020.

2020 là năm bùng nổ các cuộc tấn công ransomware đồng thời ăn cắp dữ liệu để tống tiền nạn nhân. Nếu doanh nghiệp từ chối trả tiền giải mã dữ liệu đã bị mã hóa trên hệ thống của họ, kẻ tấn công sẽ đe dọa làm rò rỉ thông tin lấy cắp, gây áp lực để buộc nạn nhân phải trả tiền. Nếu như năm 2019, chỉ có 1 nhóm ransomware duy nhất tấn công kiểu này thì tới năm 2020, có tới 15 dòng ransomware khác nhau áp dụng phương thức tấn công này.

Thêm vào đó, gần 40% các dòng ransomware phát triển năm 2020 và một số loại cũ hơn năm 2019 cũng ăn cắp dữ liệu chứ không chỉ mã hóa như đời trước. Sự tiến hóa này, được gọi là ransomware 2.0, chính là bước phát triển nổi bật của ransomware trong năm 2020.

Calvin Gan, Giám đốc cấp cao đơn vị phòng thủ chiến thuật của F-Secure nhận định: "Các tổ chức lớn đã có hệ thống sao lưu an toàn và tiến trình phục hồi dữ liệu hiệu quả nên có thể dễ dàng phục hồi dữ liệu bị ransomware mã hóa mà không phải trả tiền. Tuy nhiên, nguy cơ rò rỉ dữ liệu lại hoàn toàn khác, đặc biệt rủi ro với các tổ chức có dữ liệu nhạy cảm. Ransomware có xu hướng tấn công vào các lỗ hổng mới nhanh hơn, ví dụ gần đây nhất là lỗ hổng trên MS Exchange".

Tội phạm mạng chuyển hướng tấn công dữ liệu y tế trong bối cảnh đại dịch Covid-19 bùng phát

Đầu năm 2020, liên tiếp xuất hiện các mối đe dọa liên quan tới đại dịch Covid-19, nhưng trong nửa cuối năm 2020 xu hướng này dường như trầm xuống.

Theo chuyên gia bảo mật Mikko Hypponen của F-Secure, khoảng 99% các cuộc tấn công của tin tặc có mục đích kiếm tiền, khi đó mục tiêu tấn công sẽ là các thông tin tài chính như thẻ tín dụng, chứ không phải hình chụp X-ray. Nhưng giờ cục diện đã thay đổi vì đại dịch, khi y tế quá tải thì hệ thống CNTT của các cơ sở y tế, bệnh viện càng lơ là bảo mật.

Điển hình là vụ việc Trung tâm chăm sóc sức khỏe tâm thần Vastaamo ở Phần Lan đã bị tấn công vào tháng 10/2020, khiến dữ liệu y tế của hàng chục ngàn bệnh nhân bị rò rỉ.

Trường hợp của Vastaamo cho thấy tin tặc có thể tống tiền cá nhân bằng email nặc danh dọa để lộ dữ liệu sức khỏe tâm thần của họ, chứ không chỉ tống tiền bệnh viện. Tống tiền cá nhân thay vì tổ chức, doanh nghiệp vẫn chưa phổ biến, nhưng đang dần hình thành xu hướng trong giới tội phạm mạng. Tấn công mạng phổ biến nhất vào bệnh viện là Trojan, thường tắt hệ thống má tính và đưa ra mệnh lệnh trên màn hình: "Trả tiền đi nếu muốn cứu người". Điển hình nhất là ransomware tên Ryuk đã tấn công hàng chục bệnh viện và cơ sở y tế tại Mỹ, nơi dịch Covid-19 đã đẩy hệ thống y tế tới ngưỡng quá tải.

Đa số các bệnh viện vận hành bằng ngân sách nhà nước, có bộ máy cồng kềnh, chậm chạp và hệ thống CNTT lỗi thời, tin tặc dễ dàng xâm nhập, chiếm quyền. Chính vì thế, dữ liệu y tế rất dễ bị tấn công, ăn cắp vì không được bảo vệ tử tế. Bây giờ tin tặc mới bắt đầu dùng dữ liệu y tế cá nhân để kiếm tiền, vì đây là dữ liệu nhạy cảm nhất của mọi người. Không giống như dữ liệu trong doanh nghiệp chỉ cần lưu trữ một thời gian ngắn và nhanh chóng lỗi thời, sau đó sẽ bị xóa đi hoặc không cần bảo vệ nữa vì không còn là dữ liệu nhạy cảm; dữ liệu y tế luôn mang tính cá nhân, vĩnh viễn và cần truy cập bất kỳ lúc nào để bác sĩ có thể chẩn đoán chính xác cho bệnh nhân. Với ngân sách hạn hẹp, bộ máy quan liêu, thì hệ thống CNTT trong bệnh viện rất khó để bắt kịp xu hướng tấn công của tội phạm mạng, từ đó có biện pháp bảo vệ tương ứng.

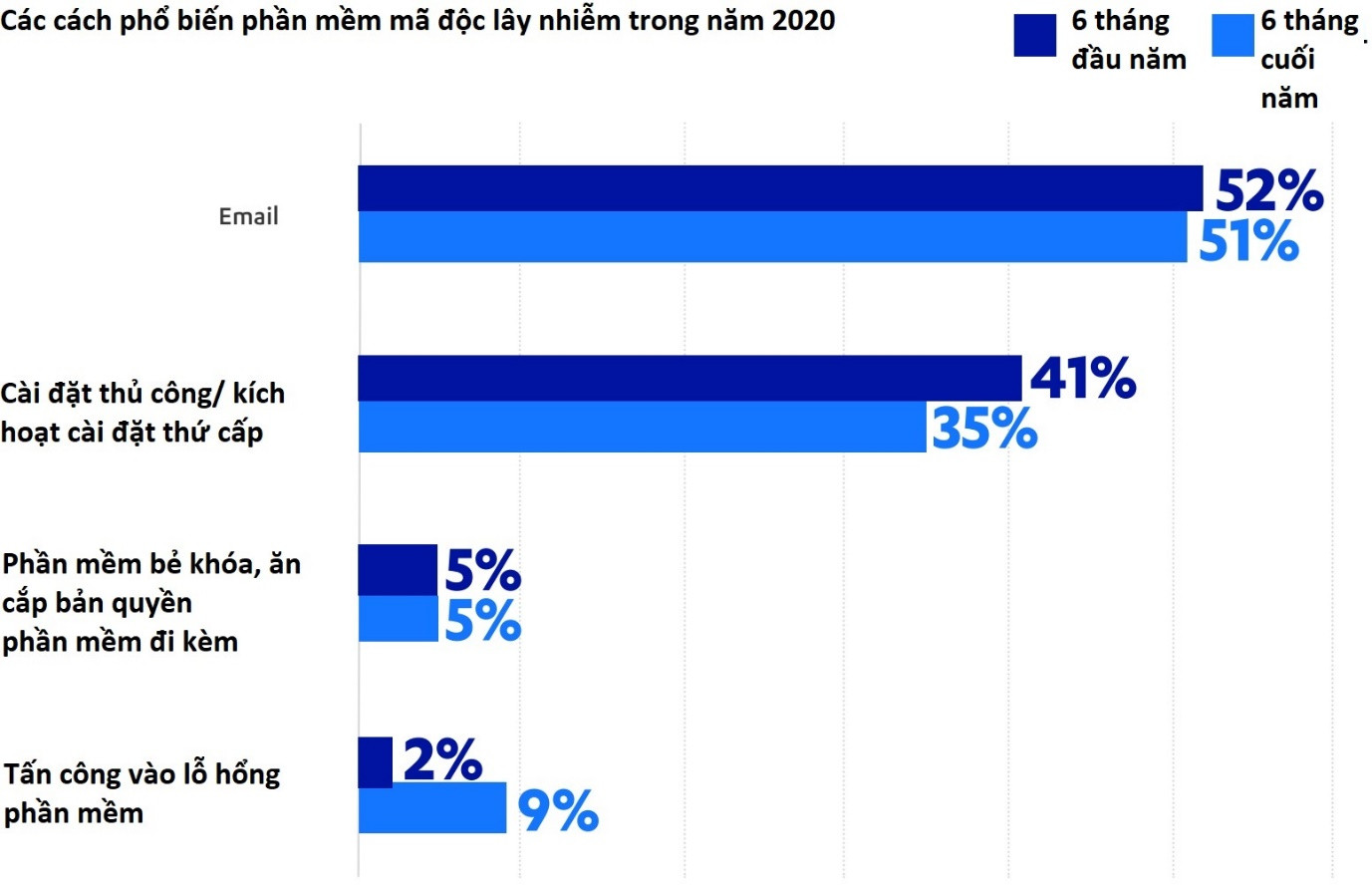

Email - Nguồn lây nhiễm phần mềm độc hại phổ biến nhất

Theo thống kê trong năm 2020 của hãng bảo mật mạng F- Secure, email giả mạo chiếm hơn 50% số lượt tấn công mạng.

Cụ thể, các phương thức phổ biến phần mềm mã độc xâm nhập vào hệ thống là qua email 52%, tiếp theo là cài đặt thủ công phần mềm trong đó có chứa mã độc, hoặc phần mềm mã độc được kích hoạt cài đặt sau khi cài phần mềm bình thường.

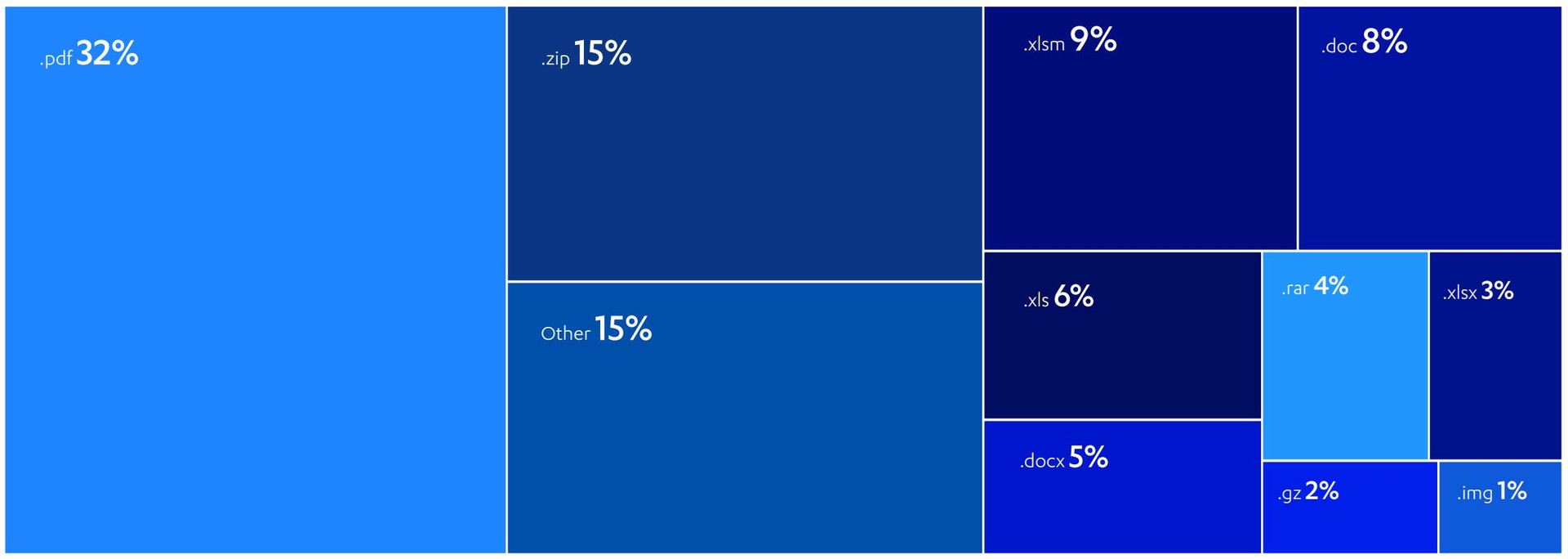

Các định dạng file đính kèm email phát tán mã độc phổ biến nhất trong năm 2020

1/3 số email chứa mã độc trong file đính kèm. File đính kèm phát tán mã độc phổ biến nhất là PDF chiếm 32% trong 6 tháng cuối năm. Mặc dù định dạng file PDF không chứa được mã độc như file Excel nhưng file PDF lại có đường dẫn tới website chứa mã độc, và định dạng PDF bị phần mềm quét virus bỏ qua, không nhận diện mã độc. Chính vì PDF quá phổ biến nên hacker càng sử dụng nhiều, nhưng vẫn phải tốn them một bước lừa người dung mở file và ấn vào link trong file.

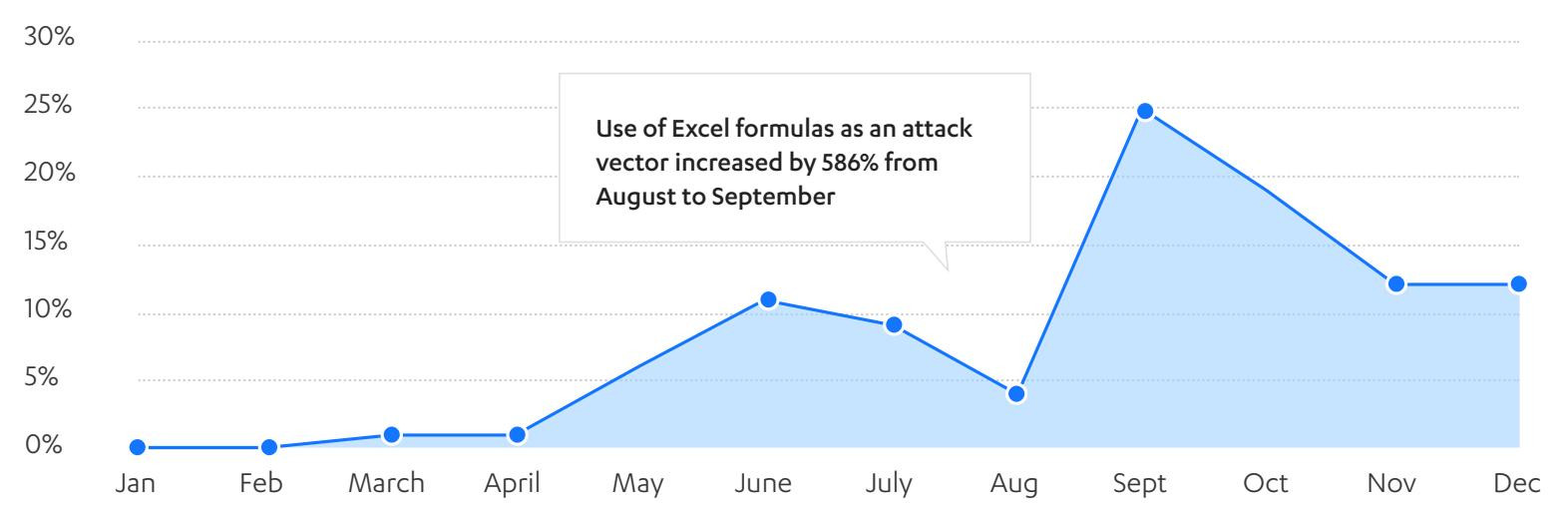

Tin tặc sử dụng kỹ thuật tấn công sử dụng macro trong Office từ lâu, nhưng tới năm 2020 thì đã có nhiều cải tiến vượt bậc để cài mã độc vào hàm Excel. Tính năng cơ bản của Excel là không chặn được hàm, mặc dù có thể chặn macro. Tấn công vào hàm Excel tăng hơn 3 lần vào nửa cuối năm 2020.

Lượt tấn công sử dụng hàm Excel tăng vọt trong năm 2020

Trong số các email spam có chứa đường dẫn thì 19% trỏ tới các trang lừa đảo phishing, dẫn dụ người dùng điền thông tin nhạy cảm như tên người dùng, mật khẩu, số thẻ tín dụng,… vào form trên web. Các link còn lại trỏ tới trang đầu tư mờ ám, hoặc mua hàng giả ví dụ như đầu tư bitcoin. Tên miền chứa trang lừa đảo thường đặt trên các dịch vụ điện toán đám mây, hoặc tên miền bị ăn cắp, có tên gần giống với các trang thật.

Dịch vụ web hosting ngày càng rẻ, thậm chí miễn phí cho người dùng cơ bản giúp tin tặc càng dễ dàng làm web giả mạo phishing. Kể cả trang giả mạo phishing bị xóa ngay khi có người báo cáo thì ngay lập tức hacker có thể chuyển hướng sang trang khác. Các dịch vụ hosting có chứng chỉ SSL (có chữ s trong "https" ở đầu link) vì các trình duyệt tin cậy hơn. Ngoài ra, hacker còn dùng Google Docs và Microsoft OneDrive để chứa file có mã độc vì không ai chặn đường dẫn Google hay Microsoft.

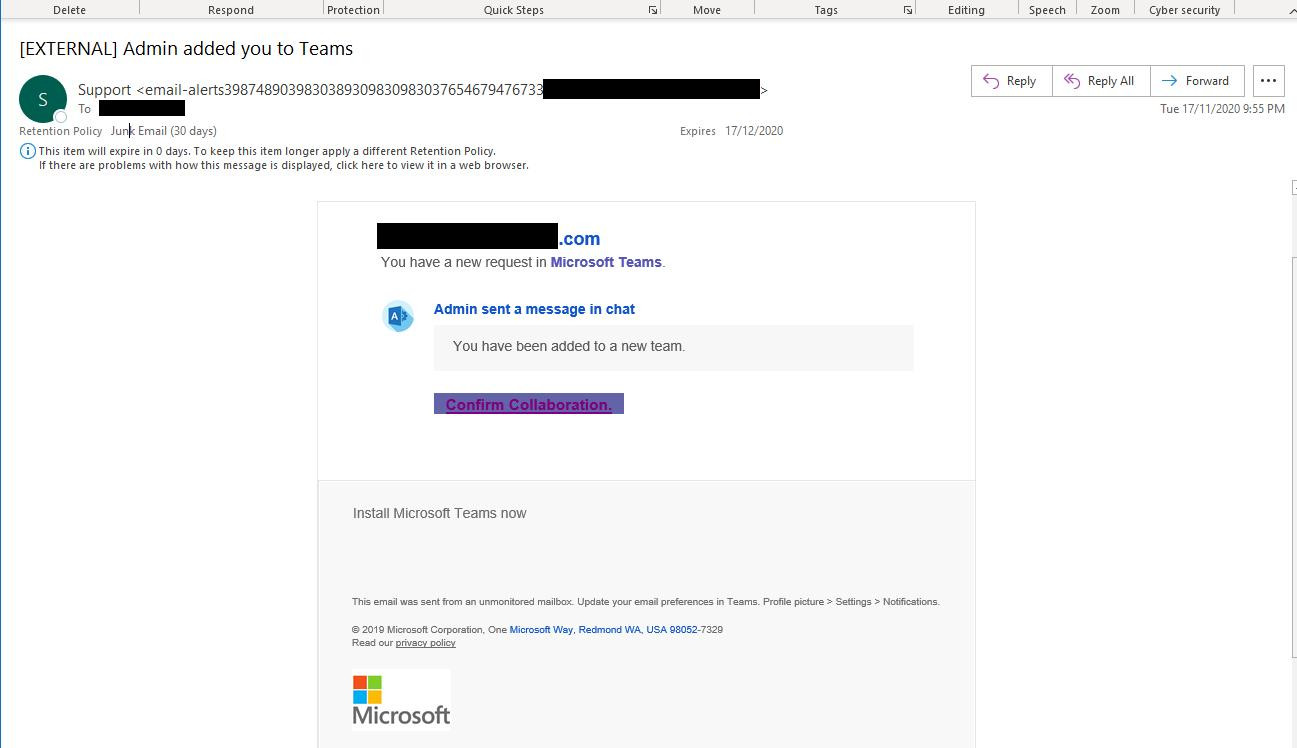

Đại dịch bùng nổ khiến xu hướng làm việc từ xa ngày càng phổ biến trong nhiều tổ chức, người dùng sử dụng các công cụ làm việc nhóm như chia sẻ tài liệu và hội nghị video. Tin tặc cũng nhanh chóng bắt kịp xu thế này để dẫn dụ người dùng bằng các email giả mạo lời mời họp nhóm từ Microsoft Teams hay Zoom.

Emai giả lời mời họp từ Zoom và Microsoft Teams để dụ người dùng nhấn vào link chứa mã độc

Ngoài ra, báo cáo các xu hướng bảo mật nửa cuối năm 2020 cũng cho thấy những phát hiện khác như: 61% số lỗ hổng tồn tại trong mạng doanh nghiệp được phát hiện từ năm 2016 trở về trước, tức là nhà quản trị mạng đã có ít nhất 5 năm để cập nhật bản vá mà chưa làm; Outlook là thương hiệu bị nhiều email giả mạo nhất, tiếp theo là Facebook Inc. và Office365,...

Tấn công mạng - Cuộc chiến không hồi kết

Báo cáo của F-Secure một lần nữa cho thấy những kẻ tấn công thường xuyên cập nhật và nâng cấp các kỹ thuật tấn công của mình. Khi các tổ chức cải thiện, tăng cường các biện pháp an ninh, bảo mật thì chúng lại chuyển hướng sang các đơn vị có liên quan tới tổ chức đó. Mặc dù, trong thời gian qua, nhận thức về an ninh mạng của các tổ chức, doanh nghiệp và người dùng trên thế giới đã được cải thiện nhiều, nhưng thủ đoạn và phương thức tấn công của tin tặc cũng ngày càng tinh vi và nguy hiểm hơn.

Ông Calvin Gan khuyến cáo: "Trong lĩnh vực bảo mật CNTT, chúng ta tập trung bảo vệ doanh nghiệp, tổ chức bằng nhiều lớp bảo mật, hệ thống phát hiện tấn công để nhanh chóng định vị xâm nhập và phản ứng bao vây kẻ tấn công. Tuy nhiên, các thành phần khác trong hệ thống và ngoại biên cũng phải làm việc chung để giải quyết vấn đề bảo mật trong toàn hệ thống, suốt cả chuỗi cung ứng hệ thống CNTT. Các nhóm tin tặc giỏi luôn kiên trì và sẵn sàng tấn công hàng trăm tổ chức qua phần mềm ứng dụng, và các hãng trong chuỗi cung ứng hệ thống CNTT phải làm việc với nhau để phòng tránh các tấn công kiểu này".

Còn đối với người tiêu dùng, để giảm thiểu nguy cơ bị tấn công, theo ông Calvin Gan cần thực hiện các biện pháp sau: Không bao giờ mở file gửi kèm trước khi kiểm tra, xác nhận người gửi, cảnh giác khi nhận được các yêu cầu cung cấp thông tin, không cài đặt phần mềm từ các website không tin cậy, thận trọng với các đường link URL dẫn tới các website, không cài đặt trên thiết bị di động các ứng dụng không được tải về từ các app store chính thống,…

.jpg)

.jpg)