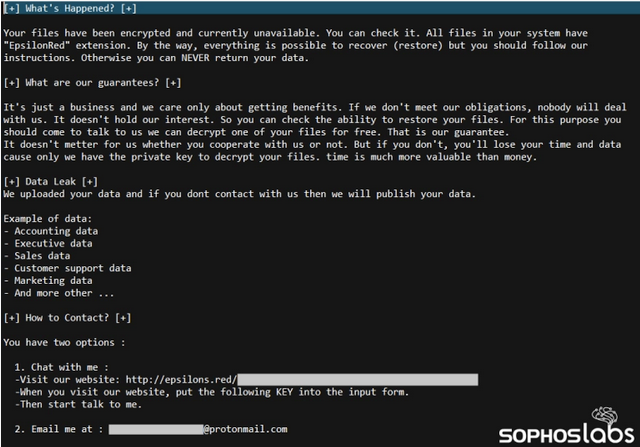

Tuần trước, công ty an ninh mạng Sophos đã báo cáo rằng, những kẻ khai thác Epsilon Red đang nhắm mục tiêu vào một công ty thuộc lĩnh vực khách sạn có trụ sở tại Hoa Kỳ. Tài khoản chuyển tiền mà bọn tội phạm mạng cung cấp cho thấy đây là một giao dịch tiền ảo với số tiền trị giá khoảng 210.000 USD. Điều này dường như cho thấy rằng ít nhất một nạn nhân đã trả khoản tiền chuộc mà bọn tội phạm mạng yêu cầu.

Các nhà nghiên cứu của Sophos nhận thấy rằng thông báo đòi tiền chuộc mà Epsilon Red đưa ra tương tự như một thông báo của ransomware Revil, nhưng của Epsilon Red được viết tốt hơn, không bị một số lỗi ngữ pháp như trong thông báo của Revil.

Các nạn nhân được thông báo những tệp tin của họ đã bị mã hóa và dữ liệu của họ đã bị đánh cắp, nếu họ không trả tiền chuộc thì dữ liệu sẽ bị rò rỉ. Tuy nhiên, Sophos lưu ý rằng ransomware không chứa danh sách các loại tệp tin đã bị nhắm mục tiêu mà mã hóa mọi tệp tin trong thư mục. Điều này có thể dẫn đến toàn bộ hệ thống không thể hoạt động.

Epsilon Red được phát triển bằng ngôn ngữ Go, được mô tả như một "ransomware xương sống". Khả năng thực thi của ransomware là nhỏ bởi vì sự thật rằng nó chỉ được thiết kế để quét những thư mục hệ thống mà nó có thể mã hóa và thực hiện mã hóa trong hiện tại. Các tác vụ còn lại được thực hiện bởi hàng chục tập lệnh PowerShell. Các tập lệnh này chuẩn bị cho máy tính mã hóa payload (phần dữ liệu được truyền đi của một gói tin giữa hai phía) cuối cùng.

Các tập lệnh PowerShell này được thiết kế để sửa đổi các quy tắc tường lửa nhằm cho phép những kết nối từ xa của kẻ tấn công, vô hiệu hóa hoặc giết chết tiến trình có khả năng ngăn chặn mã hóa, xóa Volume Shadow Copy (một tính năng chụp nhanh trong windows) để ngăn chặn việc khôi phục các tệp tin đã mã hóa, xóa nhật ký sự kiện Windows, cấp quyền nâng cao, gỡ cài đặt phần mềm bảo mật và chiếm dữ liệu có giá trị.

Những kẻ tấn công cũng bị phát hiện bằng việc sử dụng Remote Utilities (phần mềm điều khiển máy tính từ xa), một giải pháp thương mại miễn phí. Các nhà nghiên cứu của Sophos cho rằng những kẻ tấn công sử dụng công cụ này để có thể duy trì truy nhập tới các hệ thống bị ảnh hưởng trong trường hợp điểm truy nhập ban đầu của chúng bị gỡ bỏ.

Điểm truy nhập ban đầu trong cuộc tấn công mà Sophos phát hiện có thể là một máy chủ Microsoft Exchange chưa được vá. Những kẻ tấn công có thể đã lợi dụng những lỗ hổng được gọi là ProxyLogon. Lỗ hổng này đã bị nhiều nhóm đe dọa khai thác trong những tháng qua.

Sophos cho biết, họ không tìm thấy bất kỳ liên kết nào tới các nhóm tội phạm mạng khác - trừ những điểm giống nhau về tiền chuộc Revil - và lư ý rằng cái tên Epsilon Red bắt nguồn từ một nhân vật phản diện X-Men có nguồn gốc từ Nga/.