Nhà cung cấp điện thoại thông minh Hàn Quốc Samsung đã phát hành bản cập nhật bảo mật trong tuần này để khắc phục lỗ hổng nghiêm trọng ảnh hưởng đến tất cả các điện thoại thông minh (smartphone) được bán ra kể từ năm 2014.

Ảnh: krapalm

Lỗ hổng bảo mật thuộc hệ điều hành Android chạy trên các thiết bị Samsung xử lý định dạng hình ảnh Qmage tùy chỉnh (.qmg), được hỗ trợ trên tất cả smartphone Samsung tung ra từ cuối năm 2014.

Mateusz Jurcczyk, nhà nghiên cứu bảo mật thuộc nhóm săn tìm lỗi Project Zero của Google, đã phát hiện ra một cách để khai thác Skia (thư viện đồ họa Android) xử lý các hình ảnh Qmage được gửi đến một thiết bị.

Lỗ hổng có thể được khai thác mà không cần sự tương tác người dùng

Jurczyk cho biết lỗi Qmage có thể được khai thác trong một kịch bản không cần nhấp chuột (zero click), tức là không cần bất kỳ tương tác nào của người dùng. Điều này xảy ra vì Android chuyển hướng tất cả hình ảnh được gửi đến thiết bị tới thư viện Skia để xử lý - như tạo bản xem trước hình thu nhỏ - mà người dùng không biết.

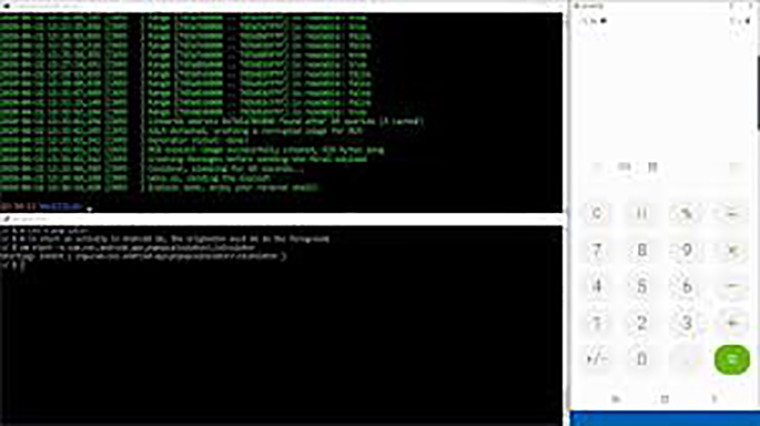

Nhà nghiên cứu đã phát triển một bản demo bằng chứng (proof-of-concept) khai thác lỗi tấn công ứng dụng Samsung Messages, có trên tất cả các thiết bị của Samsung và chịu trách nhiệm xử lý tin nhắn SMS, MMS.

Nhà nghiên cứu cho biết ông đã khai thác lỗi này bằng cách gửi nhiều tin nhắn đa phương tiện (MMS) lặp lại đến một thiết bị của Samsung. Mỗi tin nhắn cố gắng đoán vị trí của thư viện Skia trong bộ nhớ điện thoại Android, một thao tác cần thiết để vượt qua bảo vệ ASLR (Ngẫu nhiên bố trí không gian địa chỉ) của Android.

Jurczyk cho biết một khi thư viện Skia được đặt trong bộ nhớ, MMS cuối cùng sẽ cung cấp payload Qmage thực tế, sau đó thực thi mã của kẻ tấn công trên thiết bị.

Cũng theo nhà nghiên cứu của Google, cuộc tấn công thường cần từ 50 - 300 tin nhắn MMS để thăm dò và bỏ qua ASLR, trung bình mất khoảng 100 phút. Cuộc tấn công được điều chỉnh ở mức mà không tạo ra bất cứ cảnh báo nào cho người dùng.

"Tôi đã phát hiện ra các cách thức để các tin nhắn MMS được xử lý mà không hề tạo ra âm thanh thông báo trên Android, vì vậy các cuộc tấn công lén lút hoàn toàn có thể xảy ra", nhà nghiên cứu Google cho biết.

Ngoài ra, nhà nghiên cứu đã thử kiểm chứng việc khai thác lỗi Qmage thông qua các phương thức khác ngoài MMS và ứng dụng Samsung Messages, vì về mặt lý thuyết có thể tấn công bất kỳ ứng dụng nào chạy trên một điện thoại Samsung đều có thể nhận hình ảnh Qmage từ một kẻ tấn công từ xa.

Lỗ hổng được vá trong tuần này

Nhà nghiên cứu đã phát hiện ra lỗ hổng vào tháng 2 và báo cáo lỗi này đến Samsung. Nhà sản xuất điện thoại Hàn Quốc đã vá lỗi trong bản cập nhật bảo mật tháng 5 năm 2020.

Lỗi này được được đặt tên là SVE-2020-16747 trong bản tin bảo mật của Samsung và CVE-2020-8899 trong cơ sở dữ liệu CVE của Mitre.

Các điện thoại thông minh khác dường như không bị ảnh hưởng vì dường như chỉ Samsung đã sửa đổi hệ điều hành Android để hỗ trợ định dạng hình ảnh Qmage tùy chỉnh - được phát triển bởi công ty Quramsoft của Hàn Quốc.

Báo cáo lỗ hổng này là một phần trọng tâm gần đây của Project Zero tập trung về bề mặt tấn công không cần nhấp chuột trong các hệ điều hành hiện đại và đặc biệt là trong mã xử lý đồ họa của các hệ điều hành. Các nhà nghiên cứu trước đây của Google cũng đã tiết lộ 14 lỗi không nhấp chuột trong Image I/O, khung phân tích hình ảnh của Apple.

.jpg)