Dưới đây là bài phát biểu của ông:

Xin chào, tên tôi là Marco Rottigni và tôi làm việc cho Qualys với tư cách là Giám đốc an ninh kỹ thuật khu vực châu Âu, Trung Đông và châu Phi. Hôm nay tôi có bài phỏng vấn với Help Net Security về tầm quan trọng của việc quản lý tài sản CNTT trong các quy trình chuyển đổi kỹ thuật số và tại sao việc quản lý tài sản CNTT này lại quan trọng đến như vậy. Và tầm quan trọng của việc xây dựng hệ thống bảo mật so với việc củng cố hệ thống. Đó chắc chắn là một quá trình tốn kém và nguy hiểm hơn.

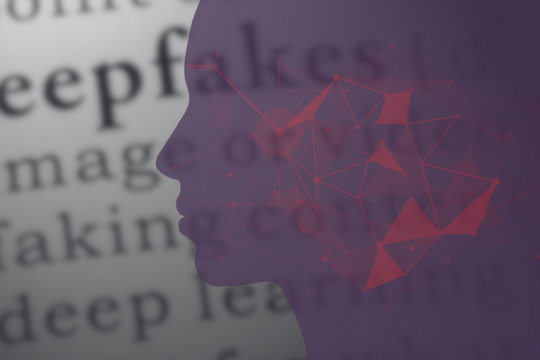

Chuyển đổi kỹ thuật số thực sự là một quy trình CNTT và nó thường thể hiện một số đặc điểm đặc biệt, chẳng hạn như việc áp dụng đám mây ở định dạng riêng tư hoặc công khai. Điều này một lần nữa làm lu mờ tầm nhìn về những gì bạn có trong bối cảnh kỹ thuật số.

Các trung tâm dữ liệu tại cơ sở doanh nghiệp vẫn còn tồn tại và vì một vài lý do, nhưng chúng đã được làm giàu với những thứ nhỏ bé được gọi là Internet of Things. Các trung tâm này có thể không được giám sát và kiểm soát chặt chẽ như các thiết bị khác mà doanh nghiệp quan tâm hơn.

Tiếp theo sau đó là doanh nghiệp di động. Điều đó có nghĩa là các thiết bị thuộc sở hữu của doanh nghiệp đang cho phép doanh nghiệp liên lạc trực tiếp với khách hàng. Ví dụ, gần đây khi tôi đến một cửa hàng điện thoại và được nhân viên đưa ra một chiếc máy tính bảng. Tôi được yêu cầu mô tả bản thân, ghi lại hồ sơ cá nhân trên chiếc máy tính bảng đó, để cho phép những người ở cửa hàng cung cấp dịch vụ tinh chỉnh hơn. Tôi nghĩ điều đó thật tuyệt vời và bây giờ tôi đang chạm vào thứ gì đó được kết nối trực tiếp với dữ liệu hợp lý từ tôi và từ các khách hàng khác, điều này cực kỳ phù hợp với công ty này. Nếu suy nghĩ về Quy định bảo vệ dữ liệu chung (GDPR) thì liệu hành động này có mang lại các vấn đề về pháp lý cho doanh nghiệp? Và sau đó nếu lập bản đồ GDPR cho doanh nghiệp, một lần nữa khoảng cách của hai môi trường này là bao xa?

Chuyển đổi kỹ thuật số cũng tạo ra một số thách thức đối với an ninh. Cái lớn nhất và quan trọng nhất, và đó là lý do tại sao quản lý tài sản CNTT rất quan trọng, là các tổ chức rất thường xuyên không biết họ đang nắm giữ bao nhiêu tài sản. Họ không biết khi nào những tài sản này đang chạy, họ không biết những tài sản này đang chạy ở đâu và họ không biết cách tiêu thụ dữ liệu có thể phù hợp cho mục đích bảo mật và không bảo mật. Có những thách thức khác về bảo mật, ví dụ, các vấn đề về thông tin xác thực hoặc lỗi xác thực. Nhưng bây giờ hãy tập trung vào những vấn đề gần gũi hơn với giai đoạn được gọi là giai đoạn khám phá và giai đoạn tầm nhìn cực kỳ quan trọng.

Con người không đi chệch hướng bởi một hoặc hai thiết bị, con người đang đi chệch hướng bởi hàng ngàn thiết bị. Đây là mô tả hoàn hảo khái niệm về non-existing single source of truth (một nguồn sự thật duy nhất không tồn tại) giữa các tổ chức ngày nay, khi nói đến việc tôi có bao nhiêu thiết bị, hay tôi quản lý hoặc sở hữu bao nhiêu thiết bị. Và điều đó tạo ra nhu cầu về khả năng hiển thị, tính năng, mức độ được tăng cường, bồi dưỡng, dựa trên dữ liệu vững chắc, nhưng quan trọng hơn là cho phép bạn quan sát môi trường kỹ thuật số của mình với mức độ chuyên môn phù hợp.

Nếu xem xét một môi trường kỹ thuật số tiêu chuẩn cho một doanh nghiệp cỡ vừa, nó chắc chắn được tạo ra bởi các máy trạm và máy chủ tại chỗ, hoặc trong phạm vi chặt chẽ hơn của doanh nghiệp. Sau đó, nếu xem xét đám mây, doanh nghiệp có thể có một số nền tảng hoặc máy chủ đã được ảo hóa có sẵn. Hoặc có thể việc áp dụng đám mây đã đi đến một mức độ cực đoan nào đó, như tách rời hoặc phân tách một công cụ điện toán thành các thùng S3 để lưu trữ hoặc có thể là các công cụ điện toán, hoặc có thể các trường hợp cơ sở dữ liệu quan hệ.

Con người đã đi rất xa trong việc phủ nhận tầm nhìn mà những người bảo mật muốn có. Ví dụ, để quan sát cách thức hoạt động mới trong điện toán đám mây, người dùng cần có chuyên môn đặc biệt. Bởi vì trước tiên người dùng cần kiểm kê các tài nguyên này và sau đó cần phải hiểu mối quan hệ mà chúng có với nhau.

Các chuyên ra rất muốn thấy các bộ khả năng này trong cùng một thiết bị, trong cùng một máy chủ. Bây giờ chúng không chỉ tách rời mà còn có thể tồn tại trong môi trường nhiều đám mây. Và chúng cần có mối quan hệ và mối quan hệ này cần được bảo mật.

Có một ấn phẩm cực kỳ thực tế, mặc dù nó đã được xuất bản vài năm trước và được cập nhật hai năm trước, từ Liên minh bảo mật đám mây. Ấn phẩm này có tên gọi “The Treacherous Twelve”. Nó có một chút lãng mạn, nhưng nó mô tả hoàn hảo cách cấu hình sai và tấn công nhắm mục tiêu là mối đe dọa thực sự với việc áp dụng đám mây. Vì một số lý do, người dùng quên hạn chế danh sách IP có thể cho phép truy cập vào nhóm S3 hoặc có thể họ để lại mật khẩu mặc định trên cơ sở dữ liệu - đó là những lỗi và sai lầm mà các chuyên ra không thể tin rằng người dùng mắc phải trong bảo mật truyền thống. Nhưng vì một số lý do, những sai lầm này vẫn hiện diện trong việc áp dụng đám mây.

Không thể không đề cập đến các loại thiết bị khác, chẳng hạn như Internet of Things, nơi người dùng không thể có cùng mức độ giám sát và cùng mức độ hiểu biết về những vấn đề như: thiết bị này đang chạy ở đâu và những thiết bị này đang làm gì. Chúng có mức độ giao tiếp như thế nào? Chúng có liên lạc lại với nhà cung cấp ở đâu đó trên hành tinh này không? Những loại thông tin mà chúng tiết lộ? Đây là một số sắc thái bảo mật của thách thức mà IoT đại diện.

Đó là lý do tại sao, nếu người dùng muốn thêm bảo mật vào môi trường kỹ thuật số, họ cần có một hệ thống quản lý truy cập và CNTT vững chắc, cho phép người dùng hiểu những gì họ có trong bất kỳ thời điểm nào, cung cấp sự phân loại, làm phong phú dữ liệu có thể khám phá với siêu dữ liệu không thể khám phá. Bởi vì điều này không chỉ hữu ích cho bảo mật, mà còn hữu ích cho việc kích hoạt các quy trình khác, ví dụ như mua sắm, hoặc cụ thể là các quy trình CNTT hoặc thậm chí các quy trình kinh doanh.

Gần đây tôi đã nghe một bài phát biểu của một giám đốc công nghệ thông tin của một công ty làm bơ đậu phộng, và người phụ nữ này đã được thuê để thúc đẩy an ninh mạng trong công ty. Công ty cung cấp một trạm salad cá nhân. Đây là một hệ thống CNTT cho phép người dùng tương tác với việc lựa chọn tất cả các loại nước sốt họ muốn cho món salad, để có được món salad về cơ bản là hoàn hảo. Từ góc độ CNTT và quan điểm bảo mật, đây vẫn là một hệ thống điện tử có cáp mạng và đưa dữ liệu người dùng vào.

Câu hỏi đầu tiên mà giám đốc công nghệ thông tin nên đặt ra là: “Mức độ phơi nhiễm của hoạt động này như thế nào? Liệu nó có là một phần của hệ sinh thái của tôi hay không? Làm thế nào kẻ tấn công có thể tấn công hệ thống này?” Và sau liên kết những câu hỏi với câu trả lời cho doanh nghiệp. Bởi vì nếu đã là các chuyên gia bảo mật có thể phơi bày rủi ro dưới dạng hữu hình cho doanh nghiệp, thì đó là mối liên kết cuối cùng mà an ninh cần phải là một phần của chuyển đổi kỹ thuật số. Và tất cả bắt đầu từ DevOps và từ quản lý tài sản CNTT.

.jpg)