Phần mềm độc hại này là một trong những phần mềm đầu tiên có chứa mã gốc cho các chip M1 mới của Apple, nhưng những gì chưa biết về phần mềm độc hại này là thực sự thú vị.

Cài đặt

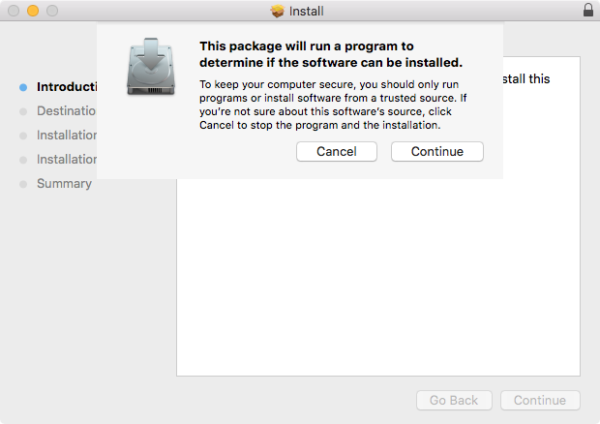

Chúng ta biết rằng phần mềm độc hại này đã được cài đặt thông qua các gói trình cài đặt của Apple (tệp .pkg ) có tên update.pkg hoặc updater.pkg. Tuy nhiên, chúng ta vẫn chưa biết những tệp này đã được phân phối đến người dùng như thế nào.

Các tệp .pkg này bao gồm mã JavaScript, hoạt động theo cách sẽ khởi chạy ngay từ đầu, trước khi quá trình cài đặt thực sự bắt đầu. Sau đó, người dùng sẽ được hỏi liệu họ có muốn cho phép một chương trình để khởi chạy "để xác định xem phần mềm có thể được cài đặt" hay không.

Điều này có nghĩa là, nếu bạn nhấp vào Tiếp tục (Continue), nhưng sau đó nghĩ kỹ hơn và thoát khỏi trình cài đặt, thì đã quá muộn. Bạn đã bị lây nhiễm phần mềm độc hại này.

Vòng đời của phần mềm độc hại

Mã JavaScript độc hại cài đặt một tệp plist (tệp cài đặt/tệp thuộc tính) tác nhân khởi chạy cho người dùng hiện tại, tệp này được thiết kế để khởi chạy tập lệnh có tên verx.sh mỗi giờ một lần. Tập lệnh này có nhiều chức năng.

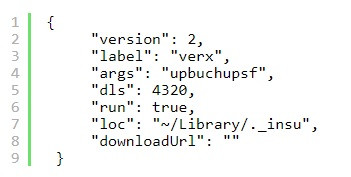

Đầu tiên, nó sẽ liên hệ với một máy chủ lệnh và điều khiển (command & control server) trước đây được lưu trữ trên Amazon AWS. Dữ liệu mà nó lấy lại trông giống như sau tại thời điểm phân tích:

Tiếp theo, phần mềm độc hại sẽ kiểm tra tệp ~ / Library /._ insu. Từ dữ liệu Malwarebytes, có vẻ như đây là tệp 0 byte và phần mềm độc hại chỉ sử dụng nó làm điểm đánh dấu để cho biết rằng nó sẽ tự xóa. Trong trường hợp này, tập lệnh thực hiện chính xác điều đó, sau đó sẽ thoát khỏi.

Cuối cùng, nó sẽ cố gắng xác định xem có phiên bản mới hơn của phần mềm độc hại hay không và nếu có, nó sẽ tải xuống tải trọng từ URL được cung cấp trong tham số downloadUrl trong dữ liệu từ máy chủ lệnh và điều khiển.

Tuy nhiên, có thể thấy từ dữ liệu, tại thời điểm phân tích, URL tải xuống là trống. Mặc dù chúng ta biết rằng tập lệnh sẽ lưu trữ tải trọng tại /tmp/verx, nhưng vẫn chưa thấy bất kỳ trường hợp tải trọng này trên bất kỳ máy bị nhiễm.

Nếu trọng tải thực sự được tải xuống, nó sẽ được khởi chạy với dữ liệu args làm đối số.

Tách biệt với các tệp bị JavaScript bỏ qua, tệp .pkg cũng cài đặt một ứng dụng vào thư mục Ứng dụng (Applications). Ứng dụng này được đặt tên là "tasker" hoặc "updater", tùy thuộc vào phiên bản của tệp .pkg. Cả hai ứng dụng này đều xuất hiện trở thành các ứng dụng giữ chỗ rất đơn giản không làm bất cứ điều gì thú vị.

Silver Sparrows trong thực tế

Các nhà nghiên cứu Malwarebytes đã hợp tác với các nhà nghiên cứu của Red Canary và thu thập được dữ liệu quan trọng về sự lây nhiễm tại thời điểm này. Theo đó, hiện tại đã có 39.080 máy có các thành phần của Silver Sparrow được Malwarebytes phát hiện.

Chúng chủ yếu tập trung tại Mỹ, với hơn 25.000 máy phát hiện có Silver Sparrow. Tuy nhiên, phần mềm độc hại này dường như khá phổ biến, khi được phát hiện ở 164 quốc gia khác nhau.

Quốc gia | Số máy bị lây nhiễm |

Mỹ | 25,331 |

Vương quốc Anh | 2,785 |

Canada | 2,389 |

Pháp | 2,218 |

Đức | 920 |

Italy | 636 |

Australia | 509 |

Tây Ban Nha | 368 |

Ấn Độ | 306 |

Mexico... | 196 |

Các phát hiện Silver Sparrow ở các quốc gia

Các đường dẫn được phát hiện cho thấy một mô hình khá thú vị. Phần lớn các "lây nhiễm" thực sự được biểu thị bằng tệp ._ insu và các máy có tệp đó không có bất kỳ thành phần nào khác (như được dự báo).

Đường dẫn | Các phát hiện |

~/Library/._insu | 38.869 |

/Applications/updater.app | 1.627 |

/Applications/tasker.app | 763 |

~/Library/Application Support/verx_updater | 731 |

~/Library/LaunchAgents/init_verx.plist | 707 |

/tmp/version.plist | 649 |

/tmp/version.json | 568 |

/tmp/agent.sh | 86 |

Các phát hiện Silver Sparrow của Malwarebytes

Kết luận

Tại thời điểm này, chúng ta vẫn chưa thấy payload /tmp/verx. Không có máy bị lây nhiễm nào cài đặt nó. Điều này có nghĩa là, như Red Canary đã chia sẻ, có rất ít thông tin về mục đích của phần mềm độc hại này.

Giá trị args trong dữ liệu từ máy chủ lệnh và điều khiển (upbuchupsf) trông tương tự như mã liên kết, thường được sử dụng bởi phần mềm quảng cáo. Tuy nhiên, chúng ta không thể đưa ra giả định dựa trên một chuỗi mười ký tự, vì các giả định như vậy có thể rất dễ dàng sai.

Thực tế là tệp ._ insu được tìm thấy có số lượng cao. Vì tệp này báo hiệu rằng phần mềm độc hại sẽ tự xóa (mặc dù chúng tôi không biết tệp được tạo ra như thế nào), đó là một dấu hiệu cho thấy có thể là máy bị nhiễm trước đây.

Do đó, rất có thể sự lây nhiễm này có thể đã xuất hiện vào một thời điểm trước đó, nhưng các nhà điều hành đã gửi lệnh "kill" (chặn) trong im lặng để khiến phần mềm độc hại tự xóa. Điều này có thể tương ứng với lần xuất hiện đầu tiên của trình cài đặt độc hại mới nhất đang được tải lên VirusTotal, đây sẽ là một chỉ báo cho người tạo rằng phần mềm độc hại đã được phát hiện hoặc nó có thể được nhắc bởi một số sự kiện khác.

Theo phát hiện của Red Canary, ít có khả năng những máy này đã bị nhiễm virus trong một thời gian dài vì hai miền máy chủ điều khiển và ra lệnh đã được đăng ký vào tháng 8 và tháng 12/2020. Malwarebytes phát hiện những tệp này là OSX.SilverSparrow.