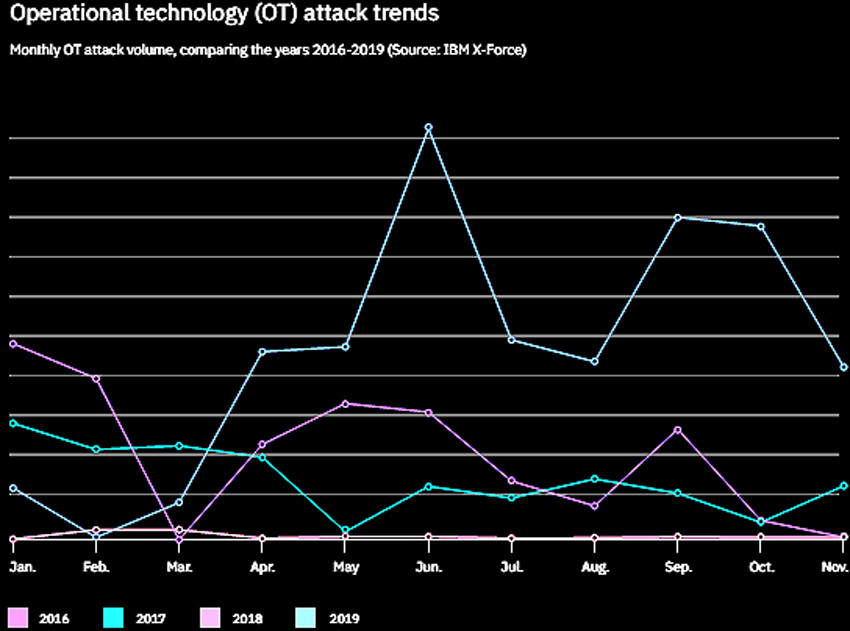

Các cuộc tấn công vào những hệ thống quản lý ngành (ICS) và công nghệ vận hành (OT) ngày một gia tăng. Trong năm 2019, các cuộc tấn công vào nền tảng ICS và OT đã tăng kỷ lục 2000% so với cả 3 năm liên tiếp trước đó.

Hầu hết các cuộc tấn công được quan sát đều tập trung vào việc sử dụng kết hợp các lỗ hổng đã biết trong các thành phần phần cứng SCADA và ICS, cũng như các cuộc tấn công rà quét mật khẩu.

Báo cáo IBM X-Force đã tiến hành phân tích dựa trên những hiểu biết và quan sát từ việc theo dõi 70 tỷ sự kiện an ninh mỗi ngày tại hơn 130 quốc gia. Ngoài ra, dữ liệu được thu thập và phân tích từ nhiều nguồn bao gồm X-Force IRIS, X-Force Red, dịch vụ bảo mật do IBM quản lý và thông tin vi phạm dữ liệu được tiết lộ công khai.

Xu hướng tấn công của công nghệ vận hành (OT)

Báo cáo tập trung vào các cuộc tấn công ICS đã được liên kết với hai tác nhân đe dọa đã biết và trùng khớp với sự tăng đột biến trong dòng thời gian tấn công mà nhóm các nhà bảo mật IBM quan sát được từ xa.

Hai chiến dịch cụ thể đã được thực hiện bởi nhóm Xenotime và Hive0016 (APT33) đã mở rộng các cuộc tấn công vào các mục tiêu ICS.

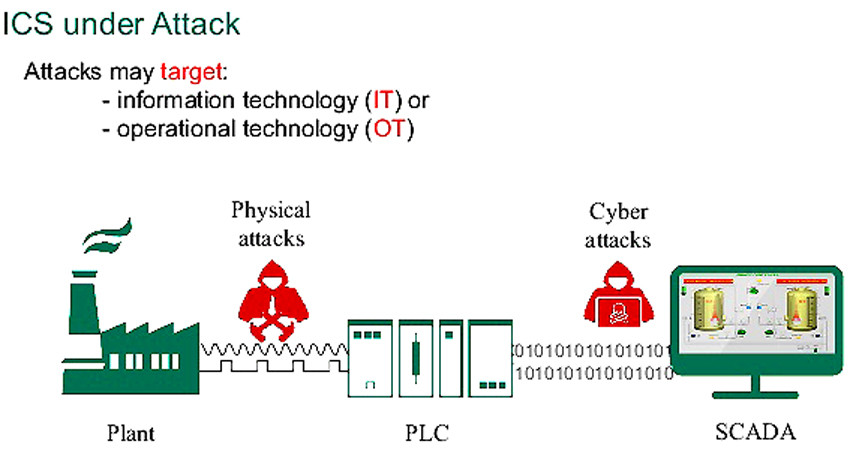

Sự chồng chéo giữa cơ sở hạ tầng CNTT và OT, chẳng hạn như bộ điều khiển logic lập trình (PLC) và ICS, tiếp tục gây rủi ro cho các tổ chức dựa trên cơ sở hạ tầng lai vào năm 2019.

Những thay đổi gần đây từ các mạng CNTT làm tăng khả năng thành công của nhóm APT33 tại Iran trong nghiên cứu đột phá tấn công mạng vào các cơ sở hạ tầng quan trọng. Tin tặc Iran đã thực hiện một số hành vi phá hoại kỹ thuật số đột phá nhất của thập kỷ trước, quét sạch toàn bộ mạng máy tính trong làn sóng tấn công mạng trên khắp Trung Đông và đôi khi là cả Mỹ.

Nhưng giờ đây, một trong những nhóm tin tặc tích cực nhất của Iran dường như đã chuyển trọng tâm. Thay vì chỉ là các mạng CNTT tiêu chuẩn, họ đang nhắm mục tiêu các hệ thống điều khiển vật lý được sử dụng trong các hệ thống quản lý điện, sản xuất và nhà máy lọc dầu.

Tại hội nghị CyberwarCon ở Arlington, Virginia, nhà nghiên cứu bảo mật Microsoft Ned Moran đã trình bày những phát hiện mới từ nhóm tình báo an ninh mạng của công ty cho thấy sự thay đổi trong hoạt động của nhóm tin tặc Iran APT33, còn được biết đến với tên Holmium, Refined Mèo con, hay Elfin. Microsoft đã chứng kiến nhóm này thực hiện cái gọi là các cuộc tấn công rà quét mật khẩu trong năm qua, chỉ thử một vài mật khẩu phổ biến trên các tài khoản người dùng tại hàng chục ngàn tổ chức. Điều đó thường được coi là một hình thức tấn công (hack) thô sơ và bừa bãi.

Nhưng thời gian gần đây, Microsoft cho biết APT33 đã thu hẹp đáng kể việc rà quét mật khẩu xuống khoảng 2.000 tổ chức mỗi tháng, đồng thời tăng số lượng tài khoản nhắm mục tiêu vào mỗi tổ chức đó trung bình gần gấp 10 lần.

Microsoft đã xếp hạng các mục tiêu đó theo số lượng tin tặc đã cố gắng bẻ khóa. Moran cho biết khoảng một nửa trong số 25 công ty hàng đầu là các nhà sản xuất, nhà cung cấp hoặc bảo trì các thiết bị hệ thống điều khiển công nghiệp.

Tổng cộng, Microsoft cho biết họ đã thấy APT33 nhắm vào hàng chục công ty phần mềm và thiết bị công nghiệp kể từ giữa tháng 10/2019. Động lực của tin tặc và các hệ thống kiểm soát công nghiệp mà chúng thực sự đã vi phạm vẫn chưa rõ ràng. Moran suy đoán rằng nhóm đang tìm cách giành được chỗ đứng để thực hiện các cuộc tấn công mạng với các hiệu ứng gây rối về hạ tầng vật lý.

Mặc dù Moran nói rằng Microsoft đã không thấy bằng chứng trực tiếp về việc APT33 thực hiện một cuộc tấn công mạng gây rối thay vì chỉ là gián điệp hoặc trinh sát, nhưng nó đã chứng kiến những sự cố mà nhóm ít nhất đặt nền tảng cho những cuộc tấn công đó.

Dấu vết của nhóm đã xuất hiện trong nhiều cuộc xâm nhập, nơi nạn nhân sau đó bị tấn công bằng một phần mềm độc hại xóa dữ liệu được gọi là Shamoon. McAfee năm ngoái cũng đã cảnh báo rằng APT33, hoặc một nhóm giả danh là APT33 đã triển khai một phiên bản mới của Shamoon trong một loạt các cuộc tấn công phá hủy dữ liệu. Công ty an ninh mạng FireEye đã cảnh báo từ năm 2017 rằng APT33 có liên kết đến một đoạn mã phá hoại khác được gọi là Shapeshifter.

Sự hội tụ của cơ sở hạ tầng CNTT/OT cho phép các vi phạm CNTT nhắm vào mục tiêu là các thiết bị OT kiểm soát tài sản vật chất, điều này có thể làm tăng đáng kể chi phí để phục hồi. Ví dụ, đầu năm 2019, IBM X-Force IRIS đã hỗ trợ xử lý vi phạm tại một công ty sản xuất toàn cầu, nơi nhiễm ransomware bắt đầu từ hệ thống CNTT đã chuyển sang cơ sở hạ tầng OT và khiến hoạt động của nhà máy bị đình trệ. Cuộc tấn công đã tác động không chỉ đến hoạt động của chính công ty mà còn gây ra hiệu ứng lan tỏa trên thị trường toàn cầu.

Các đánh giá bảo mật X-Force IRIS được gửi đến khách hàng trong năm 2019 đã nêu bật lỗ hổng của các hệ thống OT, thường sử dụng phần mềm và phần cứng cũ.

Việc các hệ thống sản xuất không còn có thể được vá và có các lỗ hổng cũ tồn tại từ lâu đã trở thành công khai có nghĩa là ngay cả khi các hệ thống OT không phải đối mặt với Internet, các hệ thống OT chưa được vá vẫn là miếng mồi hấp dẫn. Sau khi kẻ tấn công có được chỗ đứng đầu tiên, các hệ thống này có thể được truy cập từ bên trong mạng và bị tổn hại bởi các kỹ thuật khai thác tương đối đơn giản.

Mặc dù không nêu tên bất kỳ hệ thống kiểm soát công nghiệp cụ thể nào, hoặc ICS, các công ty hoặc sản phẩm được nhắm đến bởi tin tặc APT33, nhưng các chuyên gia bảo mật cảnh báo rằng việc nhắm mục tiêu vào các hệ thống kiểm soát đó của nhóm cho thấy Iran có thể đang tìm cách vượt ra ngoài việc đơn thuần là quét sạch các máy tính trong các cuộc tấn công mạng của nước này. Nó có thể sẽ ảnh hưởng đến cơ sở hạ tầng vật lý. Những cuộc tấn công này rất hiếm trong lịch sử tấn công mạng do nhà nước tài trợ, nhưng đáng lo ngại về tác hại của chúng.

Vào năm 2009 và 2010, Hoa Kỳ và Israel đã cùng nhau đưa ra một đoạn mã được gọi là Stuxnet đã phá hủy các máy ly tâm làm giàu hạt nhân của Iran. Vào tháng 12/2016, một phần mềm độc hại được gọi là Industroyer hoặc Crash Override để gây ra sự cố mất điện ở thủ đô Kiev của Ukraine. Nhóm tin tặc không rõ quốc tịch đã triển khai một phần mềm độc hại được gọi là Triton hoặc Trisis trong một nhà máy lọc dầu của Ả Rập Saudi vào năm 2017 được thiết kế để vô hiệu hóa các hệ thống an toàn.

Một số trong số các cuộc tấn công đó, đặc biệt là Triton, có khả năng gây ra tình trạng hỗn loạn về hệ thống hạ tầng vật lý đe dọa sự an toàn của nhân viên bên trong các cơ sở mục tiêu.

Mặc dù xu hướng tấn công mạng ICS đã có xu hướng giảm kể từ đầu tháng 10/2019, X-Force dự đoán rằng các cuộc tấn vào các mục tiêu OT/ICS sẽ tiếp tục gia tăng vào năm 2020. Với hơn 200 CVE mới liên quan đến ICS được phát hành vào năm 2019, cơ sở dữ liệu về lỗ hổng X-Force của IBM cho thấy các mối đe dọa đối với ICS có thể sẽ tiếp tục phát triển vào năm 2020.