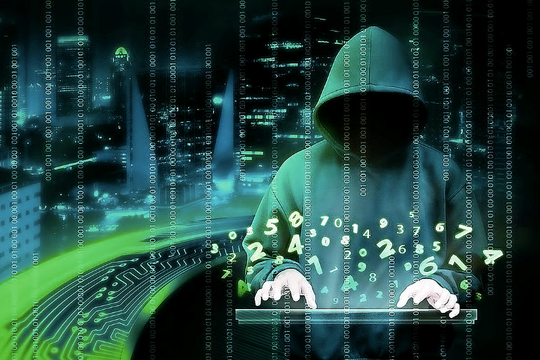

Tuy nhiên, các cơ quan thực thi pháp luật, các chuyên gia an ninh mạng đang cảnh báo các nhóm ransomware đang làm việc chăm chỉ hơn bao giờ hết để khai thác các công cụ và kỹ thuật che giấu sự hiện diện của chúng khỏi những công cụ phát hiện.

FBI phải đối mặt với những thách thức liên quan đến các cuộc điều tra ransomware vì loạt công cụ và kỹ thuật đã được chúng áp dụng, khiến cho việc theo dõi cơ sở hạ tầng CNTT của kẻ tấn công trở nên khó khăn.

Tại một sự kiện do Cơ quan An ninh mạng và Cơ sở hạ tầng Mỹ tổ chức mới đây, đặc vụ giám sát Jonathan Holmes, người làm việc trong Bộ phận Không gian mạng và Đơn vị tội phạm chính của FBI, cho biết: "Các vụ tấn công của ransomware thường rất khó điều tra. Chúng đang dựa vào các dịch vụ email không lưu giữ nhật ký, do đó không thể cung cấp cho cơ quan thực thi pháp luật thông tin cơ bản về tài khoản email mà đối tượng xấu đã sử dụng. Điều đó khiến cho cho khả năng điều tra khó khăn".

Một cách khác mà ransomware hoạt động để che giấu dấu vết của chúng là: xóa các phần mềm độc hại mới và các dấu vết kỹ thuật số "trên đường rời đi".

Dù xáo trộn mã các phần mềm độc hại không phải là cách duy nhất để che giấu tung tích nhưng Keegan Keplinger, trưởng nhóm nghiên cứu tại eSentire cho biết, đây là một chiến thuật phổ biến của các nhóm ransomware, nó được thiết kế để khiến nạn nhân khó phát hiện ra việc có một cuộc tấn công đang diễn ra, hoặc tìm bằng chứng về những cuộc tấn công. Trong khi đó, mỗi mẫu phần mềm độc hại mới được thu thập sẽ cung cấp thông tin mới về cách thức và thời điểm chúng được triển khai, từ đó có thể tìm cách ngăn chặn các cuộc tấn công trong tương lai.

Trong khi tiến hành phân tích một dòng ransomware mới có tên là "Egregor", các nhà nghiên cứu tại AppGate đã tìm thấy bằng chứng về cách mà các tin tặc đứng đằng sau cuộc tấn công khiến những người giải quyết sự cố hoặc cơ quan thực thi pháp luật khó phân tích mã độc hoặc thiết lập các quy tắc phát hiện mới.

AppGate lưu ý: "Mẫu mà chúng tôi tiếp cận có nhiều kỹ thuật chống phân tích, như làm xáo trộn mã và tải trọng được đóng gói".

Jonathan Holmes chỉ ra các công cụ khác, như công nghệ ẩn danh của bên thứ ba cũng có thể gây thêm khó khăn cho các cuộc điều tra có liên quan đến ransomware.

Ông nói: "Thông thường những kẻ tấn công ransomware hay sử dụng mạng Tor (có chức năng xóa dấu vết, ẩn địa chỉ IP xuất xứ của máy truy cập Internet khi gửi hay nhận thông tin qua mạng Internet) để giao tiếp với nhau và để giao tiếp với nạn nhân… Điều này gây khó khăn cho cơ quan thực thi pháp luật khi xác định cơ sở hạ tầng mà kẻ xấu đang sử dụng. Những kẻ xấu này cũng đang sử dụng tiền ảo như bitcoin để nhận thanh toán từ các nạn nhân nên cũng rất khó để điều tra".

Điều này đặc biệt đúng khi kẻ xấu cũng đang kinh doanh Bitcoin hoặc dựa vào các sàn giao dịch tiền ảo, vốn không thân thiện với cơ quan thực thi pháp luật và hoạt động bên ngoài hệ thống ngân hàng truyền thống.

.jpeg)