Lỗ hổng nguy hiểm

Thời gian gần đây, Bộ Công an cảnh báo việc tin tặc đang lợi dụng hai lỗ hổng mạng CVE-2017-11317 và CVE-2019-18935 trên các trang và cổng thông tin điện tử (TTĐT) của CQNN.

Theo thông báo số 19/TB-BCA-A05 của Bộ Công an, CVE-2017-11317 và CVE-2019-18935 là hai lỗ hổng mạng tồn tại trên thư viện "Telerik UI" của các website sử dụng ngôn ngữ lập trình ASP.NET. Hai lỗ hổng này cho phép tin tặc kích hoạt thực thi mã độc từ xa để kiểm soát hệ thống máy chủ website. Nhờ đó, tin tặc có thể xâm nhập vào hệ thống và thu thập toàn bộ thông tin và dữ liệu về hệ thống trang, cổng TTĐT của CQNN.

Kẻ tấn công đã tải (upload) được webshell (một dạng mã độc) lên máy chủ web thông qua lỗ hổng của Telerik Web UI. Đây là ứng dụng web trên Framework ASP.NET rất phổ biến và được triển khai nhiều ở cơ quan chính phủ, doanh nghiệp (DN). Trên ứng dụng tồn tại 2 lỗ hổng nghiêm trọng cho phép kẻ tấn công tải xuống, upload tệp bất kỳ hoặc có thể thực thi mã từ xa trên máy chủ web, cụ thể đó là CVE 2017-11317, CVE-2019-18935, cả hai đều đã công khai mã khai thác.

Đặc biệt, lỗ hổng CVE 2017-11317 là lỗ hổng do hardcoded key (lỗ hổng thực thi mã hóa nguy hiểm) và unrestricted-file-upload (upload tệp không an toàn) trên Telerik Web UI. Nó đã được tìm ra từ năm 2017 nhưng lại không có sẵn trong chữ ký (signature) các thiết bị an toàn thông tin (ATTT) và khá khó trong việc phát hiện tự động bởi nó thực hiện yêu cầu (request) một cách hợp lệ. Vì vậy, người dùng cần tự kiểm tra thiết bị ATTT quản lý và cập nhật.

Đây là lỗ hổng bảo mật cực kỳ nghiêm trọng, tồn tại do mã hóa yếu trong tệp tin Telerik.Web.UI.dll (Telerik UI for ASP.NET AJAX components). Khai thác lỗ hổng này tin tặc có thể giải mã ra key (Telerik.Web.UI.DialogParametersEncryptionKey hoặc the MachineKey), từ đó có được đường link quản trị nội dung tệp tin và có thể tải tệp tin lên máy chủ nếu cấu hình cho phép (mặc định là cho phép).

Lỗ hổng CVE 2017-11317 tồn tại ở các phiên bản từ 2012.3.1308 đến 2017.1.118 (.NET 35, 40, 45). Danh sách các phiên bản có thể bị khai thác gồm các mã: 2007.1423; 2008.31314; 2010.31317; 2013.1.403; 2015.2.729; 2007.1521; 2009.1311; 2011.1315; 2013.1.417; 2015.2.826; 2007.1626; 2009.1402; 2011.1413; 2013.2.611; 2015.3.930; 2007.2918

Qua kiểm tra, cơ quan chức năng của Bộ Công an phát hiện 704 trang, cổng TTĐT của CQNN có sử dụng thư viện "Telerik UI", trong đó có 28 trang, cổng TTĐT tồn tại lỗ hổng bảo mật có thể bị tin tặc tấn công và khai thác từ xa. Đặc biệt, Bộ Công an phát hiện 14 trang, cổng TTĐT của CQNN tồn tại đường dẫn, hình ảnh quảng cáo cho game bài V8 Club. Hoạt động này ảnh hưởng nghiêm trọng đến uy tín của CQNN và trật tự an toàn xã hội.

Hỗ trợ giải quyết tận gốc lỗ hổngĐại diện Công ty an ninh mạng SecurityBox cho biết, những ngày gần đây, công ty nhận được khá nhiều thắc mắc từ khách hàng của mình là các CQNN về hai lỗ hổng mạng CVE-2017-11317 và CVE-2019-18935 do Bộ Công an cảnh báo.

SecurityBox đã cho thiết bị rà quét trên hệ thống hàng trăm máy tính, website để tìm ra những nguy cơ và đề xuất biện pháp xử lý tối ưu nhất cho từng đơn vị.

Bên cạnh đó, SecurityBox cũng nhận thấy vấn đề của rất nhiều CQNN khi không sở hữu một công cụ nào để phát hiện ra hai lỗ hổng mạng Bộ Công an cảnh báo. Điều này tiềm ẩn nhiều mối nguy hiểm khôn lường khi các tin tặc đang nhăm nhe đe dọa.

Hiện tại, vẫn còn rất nhiều CQNN loay hoay trong việc phát hiện đầy đủ và xử lý toàn diện các máy chủ và website dính hai lỗ hổng này. Bản thân việc phát hiện ra lỗ hổng đã khó, việc xử lý lỗ hổng lại càng khó hơn. Nếu không có một thiết bị hay công cụ hỗ trợ tự động thì hoàn toàn không thể kiểm soát và ngăn chặn các cuộc tấn công mạng từ chính hai lỗ hổng mạng này.

Mới đây, SecurityBox vừa thông báo sẵn sàng hỗ trợ CQNN bằng việc miễn phí 2 tuần sử dụng thiết bị quản trị nguy cơ an ninh mạng SecurityBox để các đơn vị có thể tự bảo vệ hệ thống của mình. Với thiết bị SecurityBox, các CQNN sẽ không còn phải lo ngại về việc bị tin tặc tấn công và phá hoại.

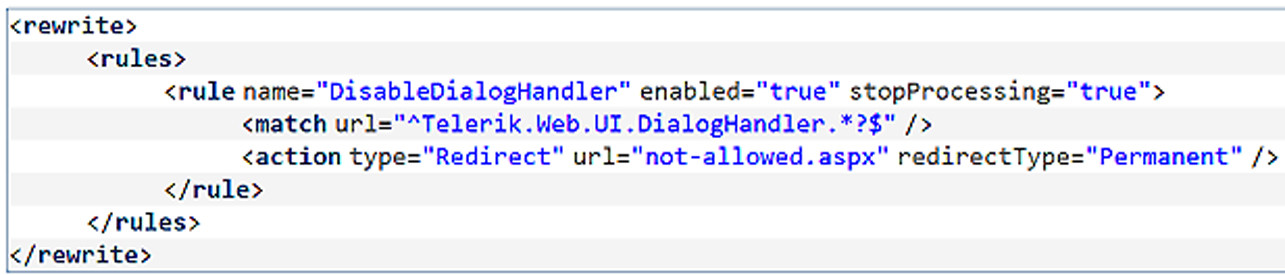

Cần loại bỏ handler từ tệp tin cấu hình web.config

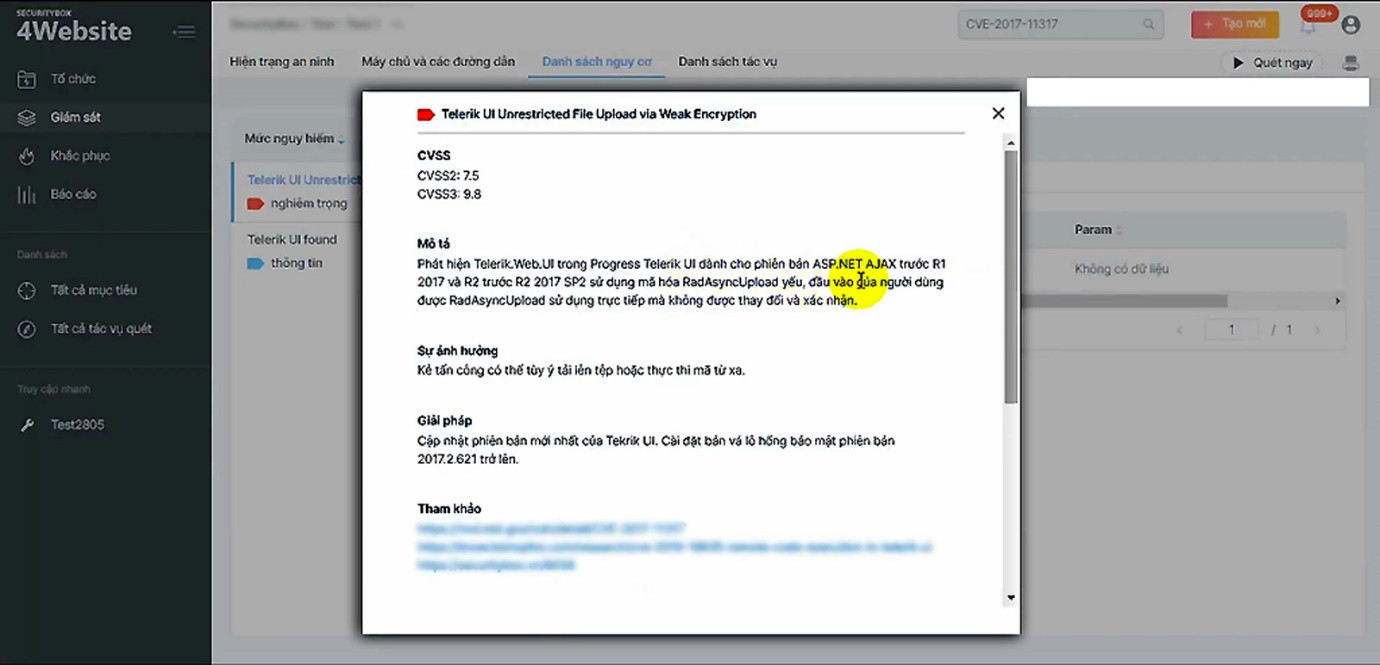

Thiết bị của SecurityBox sẽ tự động kiểm tra và rà soát website để tìm ra mọi lỗ hổng hay các dấu hiệu an ninh đáng ngờ. Ưu điểm của thiết bị này là có thể rà quét đồng thời trên hàng trăm website hoặc máy tính khác nhau, giúp quản trị viên tiết kiệm thời gian và công sức.

Sau khi rà quét, thiết bị sẽ trả về kết quả là bức tranh tổng thể về an ninh của toàn hệ thống, trong đó có thông tin đầy đủ về hai lỗ hổng trên. Thông thường, các quản trị viên gặp rất nhiều khó khăn trong khâu làm báo cáo về tình trạng an ninh mạng của hệ thống. Hàng trăm máy tính, hàng trăm website, làm báo cáo thủ công vô cùng tốn thời gian. Vấn đề này sẽ được giải quyết triệt để khi có SecurityBox. Thiết bị sẽ hỗ trợ các quản trị viên xuất báo cáo tự động ngay sau khi hoàn thiện việc rà soát.

Các cảnh báo an ninh sẽ được ghi lại và phân loại theo mức độ nguy hiểm để quản trị viên nắm rõ tình hình hệ thống cũng như biết được lỗ hổng nào cần được ưu tiên xử lý trước, lỗ hổng nào có thể để lại giải quyết sau.

Thiết bị quản trị an ninh mạng SecurityBox có thể phát hiện và đưa ra giải pháp khắc phục lỗ hổng

Sau khi đưa ra kết quả rà soát, thiết bị SecurityBox sẽ đề xuất phương án khắc phục cho từng loại lỗ hổng. Nhờ đó, quản trị viên có thể lên kế hoạch để xử lý và giải quyết lỗ hổng kể cả khi không có chuyên môn sâu về an ninh mạng.

Như vậy, 2 lỗ hổng CVE-2017-11317 và CVE-2019-18935 không thực sự đáng lo ngại bởi việc phát hiện và đưa ra hướng khắc phục cho hai điểm yếu này đều là tính năng của thiết bị quản trị an ninh mạng SecurityBox.

Bên cạnh đó, đại diện SecurityBox khuyến nghị quản trị hệ thống CNTT của các đơn vị cần: Cập nhật các bản vá Hệ điều hành và dịch vụ web thường xuyên; Triển khai các giải pháp an toàn, an ninh dữ liệu; sao lưu dữ liệu thường xuyên.