Cảnh báo trojan iOS đánh cắp dữ liệu nhận dạng khuôn mặt

Công ty an ninh mạng quốc tế Group-IB cảnh báo về một trojan iOS mới được thiết kế để đánh cắp dữ liệu nhận dạng khuôn mặt, tài liệu nhận dạng và chặn SMS của người dùng.

Trojan là một loại mã hoặc phần mềm độc hại nhưng được ẩn dưới lớp vỏ của các phần mềm hợp pháp, được phát triển với mục đích làm hỏng, phá hoại, đánh cắp dữ liệu và thu lợi tài chính trái phép.

Không giống như virus, Trojan không tự sao chép bằng cách lây nhiễm các tệp hoặc máy tính khác. Trojan thường sẽ đánh lừa người dùng tải và cài đặt mã độc trên thiết bị của họ, sau khi xâm nhập thành công, một Trojan có thể thực hiện các hành động đã được tin tặc thiết kế sẵn.

Phần lớn các dạng Trojan thường nhắm mục tiêu vào thiết bị Android. Với iOS sẽ ít thấy hơn bởi iOS là hệ điều hành đóng. Tất cả ứng dụng trên Apple App Store đều được phê duyệt thủ công và phải trải qua nhiều bước kiểm duyệt hơn so với Google Play, điều đó có nghĩa là bạn sẽ ít bị tấn công và thu thập dữ liệu bởi các ứng dụng độc hại.

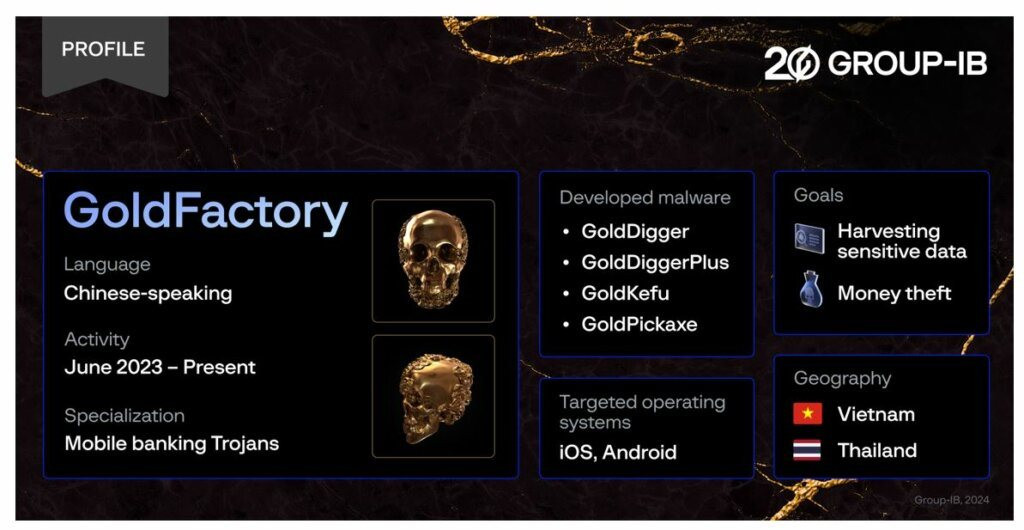

Mới đây, công ty an ninh mạng quốc tế Group-IB đã cảnh báo về một loại trojan iOS mới được thiết kế để đánh cắp dữ liệu nhận dạng khuôn mặt, tài liệu nhận dạng và chặn tin nhắn SMS của người dùng. Trojan, được đơn vị Threat Intelligence của Group-IB đặt tên là GoldPickaxe.iOS, được cho là do một tin tặc nói tiếng Trung Quốc có tên mã là GoldFactory phát triển.

Theo báo cáo chi tiết của Group-IB, GoldFactory đã phát triển một họ trojan cực kỳ tinh vi nhắm mục tiêu vào các ứng dụng ngân hàng cực kỳ tinh vi, bao gồm GoldDigger được phát hiện trước đó và GoldDiggerPlus, GoldKefu và GoldPickaxe mới trên Android.

Điều khiến GoldPickaxe trở thành một trojan nguy hiểm hơn chính là khả năng khai thác dữ liệu sinh trắc học bị đánh cắp. Từ dữ liệu này, tin tặc sử dụng công cụ AI để tạo ra deepfake bằng cách thay thế khuôn mặt của chúng bằng khuôn mặt của nạn nhân nhằm để truy cập trái phép vào tài khoản ngân hàng của nạn nhân hoặc dữ liệu khác được bảo vệ bằng nhận dạng khuôn mặt hoạt động như 2FA. Khi nạn nhân phát hiện mọi chuyện thì có thể đã quá muộn.

Các nhà nghiên cứu của Group-IB đã phát hiện ra rằng trojan GoldPickaxe.iOS hiện chủ yếu nhắm mục tiêu vào người dùng khu vực châu Á - Thái Bình Dương, cụ thể là Thái Lan và Việt Nam, mạo danh các ngân hàng địa phương và các tổ chức chính phủ.

Song nguy cơ tấn công người dùng tại các khu vực khác trên thế giới vẫn hiện hữu. Group-IB cho biết trojan này đang trong quá trình "hoàn thiện và phát triển" và đây có thể là trojan đầu tiên nhắm mục tiêu vào các thiết bị iOS.

Trojan nhắm mục tiêu vào người dùng khu vực châu Á - Thái Bình Dương

GoldDigger là trojan ngân hàng lây nhiễm vào các thiết bị Android nhằm rút tiền và tạo cửa hậu trên các máy bị nhiễm được phát hiện lần đầu tiên vào tháng 8/2023 mặc dù có bằng chứng cho thấy nó đã hoạt động từ tháng 6/2023.

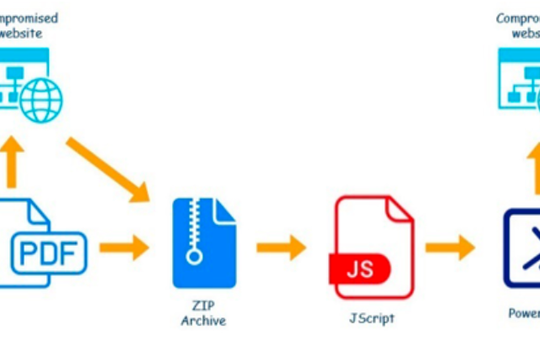

Mã độc này được cài ẩn trong ứng dụng giả mạo, lợi dụng tính năng Accessibility Service trên Android để trích xuất, đánh cắp thông tin đăng nhập ứng dụng ngân hàng, truy xuất tin nhắn SMS và thực hiện các hoạt động nguy hiểm trên thiết bị người dùng.

Tháng 10/2023, đại diện Group-IB tại Việt Nam cảnh báo mặc dù hiện tại, GoldDigger chủ yếu tập trung vào các mục tiêu ở Việt Nam, tuy nhiên có những dấu hiệu cho thấy mối đe dọa này có thể mở rộng phạm vi ra khắp khu vực châu Á - Thái Bình Dương và tới cả các quốc gia nói tiếng Tây Ban Nha.

Trong vòng chưa đầy 1 tháng, nhóm Threat Intelligence của Group-IB đã phát hiện ra một biến thể mã độc iOS mới bắt đầu nhắm mục tiêu vào các người dùng Thái Lan và đặt tên là GoldPickaxe.iOS. Cùng với Trojan iOS, Group-IB cũng phát hiện một phiên bản Android của GoldPickaxe và gọi tên là GoldPickaxe.Android.

Đầu tháng 2/2024, một người dùng Việt Nam cũng đã trở thành nạn nhân của loại trojan độc hại này, theo đó, nạn nhân đã thực hiện các hoạt động mà ứng dụng yêu cầu, bao gồm cả quét nhận dạng khuôn mặt. Kết quả, tin tặc đã rút số tiền tương đương hơn 40.000 USD.

Tại Thái Lan, GoldPickaxe.iOS đã giả mạo một ứng dụng dịch vụ của chính phủ Thái Lan, nó yêu cầu người dùng tạo hồ sơ sinh trắc học khuôn mặt và chụp ảnh căn cước công dân của họ. Ngoài ra, trojan còn yêu cầu số điện thoại của người dùng nhằm tìm thêm thông tin chi tiết về nạn nhân, đặc biệt là thông tin về tài khoản ngân hàng.

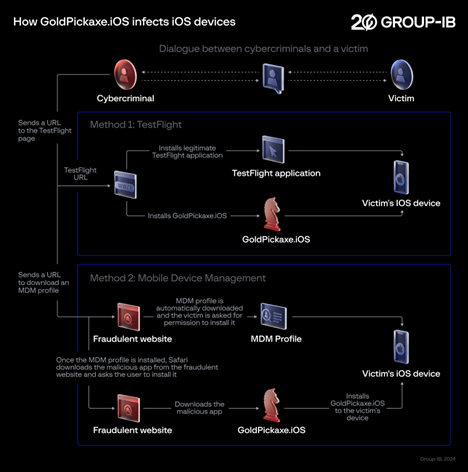

Điều thú vị là các nhà nghiên cứu của Group-IB lưu ý rằng tin tặc không khai thác bất kỳ lỗ hổng nào, thay vào đó là sử dụng kỹ thuật tấn công phi xã hội nhiều giai đoạn để thao túng nạn nhân cấp tất cả các quyền cần thiết, cho phép cài đặt các phần mềm độc hại khác.

Ban đầu, trojan này được phát tán thông qua TestFlight của Apple - nền tảng cho phép nhà phát triển tung ra phiên bản thử nghiệm của ứng dụng mà không cần thông qua quy trình kiểm duyệt của App Store. Tuy nhiên, sau khi bị Apple gỡ bỏ khỏi TestFlight, tin tặc đã chuyển sang phương thức tinh vi hơn, sử dụng cấu hình quản lý thiết bị di động (MDM) thường được dùng để quản lý thiết bị doanh nghiệp.

Cấu hình MDM cho phép các công ty tùy chỉnh và kiểm soát nhiều khía cạnh của hệ thống theo nhu cầu. Tuy nhiên, tin tặc lợi dụng điều này để thuyết phục người dùng cài đặt cấu hình độc hại nhằm tải xuống ứng dụng bên ngoài App Store. MDM cung cấp nhiều tính năng như xóa dữ liệu từ xa, theo dõi thiết bị và quản lý ứng dụng, tin tặc đã khai thác để cài đặt những ứng dụng độc hại và đánh cắp thông tin chúng cần.

GoldPickaxe.iOS là trojan iOS đầu tiên được Group-IB phát hiện, có các khả năng như được đề cập ở trên, đồng thời hoạt động như một proxy cho lưu lượng truy cập đối với các kết nối của kẻ tấn công. Phiên bản Android của nó thậm chí còn có nhiều chức năng hơn so với phiên bản iOS do hệ điều hành iOS hạn chế hơn.

Trojan nhắm mục tiêu nhận dạng khuôn mặt trên thiết bị iOS và Android

GoldPickaxe không trực tiếp lấy cắp tiền từ điện thoại của nạn nhân. Thay vào đó, nó thu thập tất cả thông tin cần thiết từ nạn nhân để tạo video deepfake và tự động truy cập vào ứng dụng ngân hàng của nạn nhân. Trong quá trình nghiên cứu, Group-IB phát hiện rằng trojan sở hữu khả năng nhắc nạn nhân quét khuôn mặt của họ và gửi ảnh ID.

Giả thuyết của Group-IB cho thấy tội phạm mạng sử dụng thiết bị Android của riêng chúng để đăng nhập vào tài khoản ngân hàng của nạn nhân. Cảnh sát Thái Lan đã xác nhận giả định này, cho biết tội phạm mạng đang cài đặt các ứng dụng ngân hàng trên thiết bị Android của chúng và sử dụng dữ liệu quét khuôn mặt để vượt qua quá trình kiểm tra nhận dạng khuôn mặt, sau đó thực hiện truy cập trái phép vào tài khoản của nạn nhân.

Andrey Polovinkin, nhà phân tích phần mềm độc hại, nhóm Threat Intelligence của Group-IB cho biết: “Sự gia tăng trojan di động nhắm mục tiêu vào khu vực châu Á - Thái Bình Dương có thể là do GoldFactory”.

GoldFactory là một nhóm tin tặc có kỹ năng và nhiều chiến thuật khác nhau, bao gồm mạo danh, ghi nhật ký truy cập, tạo trang web ngân hàng giả mạo, tạo cảnh báo ngân hàng giả, giả mạo danh tính và thu thập dữ liệu nhận dạng khuôn mặt..

“Băng nhóm này có các quy trình và hoạt động được xác định rõ ràng, đồng thời không ngừng cải tiến bộ công cụ của mình để phù hợp với môi trường mục tiêu, điều đó cho thấy chúng có trình độ cao trong phát triển phần mềm độc hại. Việc phát hiện ra một trojan iOS tinh vi cho thấy nguy cơ ngày càng gia tăng của các mối đe dọa mạng nhắm vào khu vực châu Á - Thái Bình Dương”, Polovinkin cho biết thêm.

Đối với các ngân hàng và tổ chức tài chính, các chuyên gia của Group-IB khuyến cáo nên triển khai hệ thống giám sát phiên người dùng như giải pháp chống gian lận của Group-IB để phát hiện sự hiện diện của phần mềm độc hại và chặn các phiên bất thường trước khi người dùng nhập bất kỳ thông tin cá nhân nào.

Đối với người dùng thiết bị di động thì nên sử dụng các phần mềm chống virus uy tín để ngăn chặn và loại bỏ trojan di động. Đồng thời cần tránh nhấp vào các liên kết hoặc tệp đính kèm đáng ngờ, thường xuyên cập nhật thiết bị và ứng dụng, chỉ tải xuống ứng dụng từ các nguồn đáng tin cậy. Nếu có bất kỳ dấu hiệu lây nhiễm nào, chẳng hạn như quảng cáo tự bật lên, hao pin hoặc sạc bất thường, người dùng nên quét thiết bị của mình bằng công cụ loại bỏ phần mềm độc hại và xóa mọi tệp hoặc ứng dụng đáng ngờ./.