Theo các nhà nghiên cứu, một cuộc tấn công bằng mã độc tống tiền (ransomware) nhắm mục tiêu vào các tệp trên các dịch vụ này có thể gây ra hậu quả nghiêm trọng nếu không có bản sao lưu chuyên dụng, khiến chủ sở hữu không thể truy cập được vào những dữ liệu quan trọng.

Về bản chất, cuộc tấn công xoay quanh một tính năng của Microsoft 365 là "AutoSave" để tạo ra các bản sao của các phiên bản tệp cũ hơn khi người dùng thực hiện các chỉnh sửa đối với tệp được lưu trữ trên OneDrive hoặc SharePoint Online.

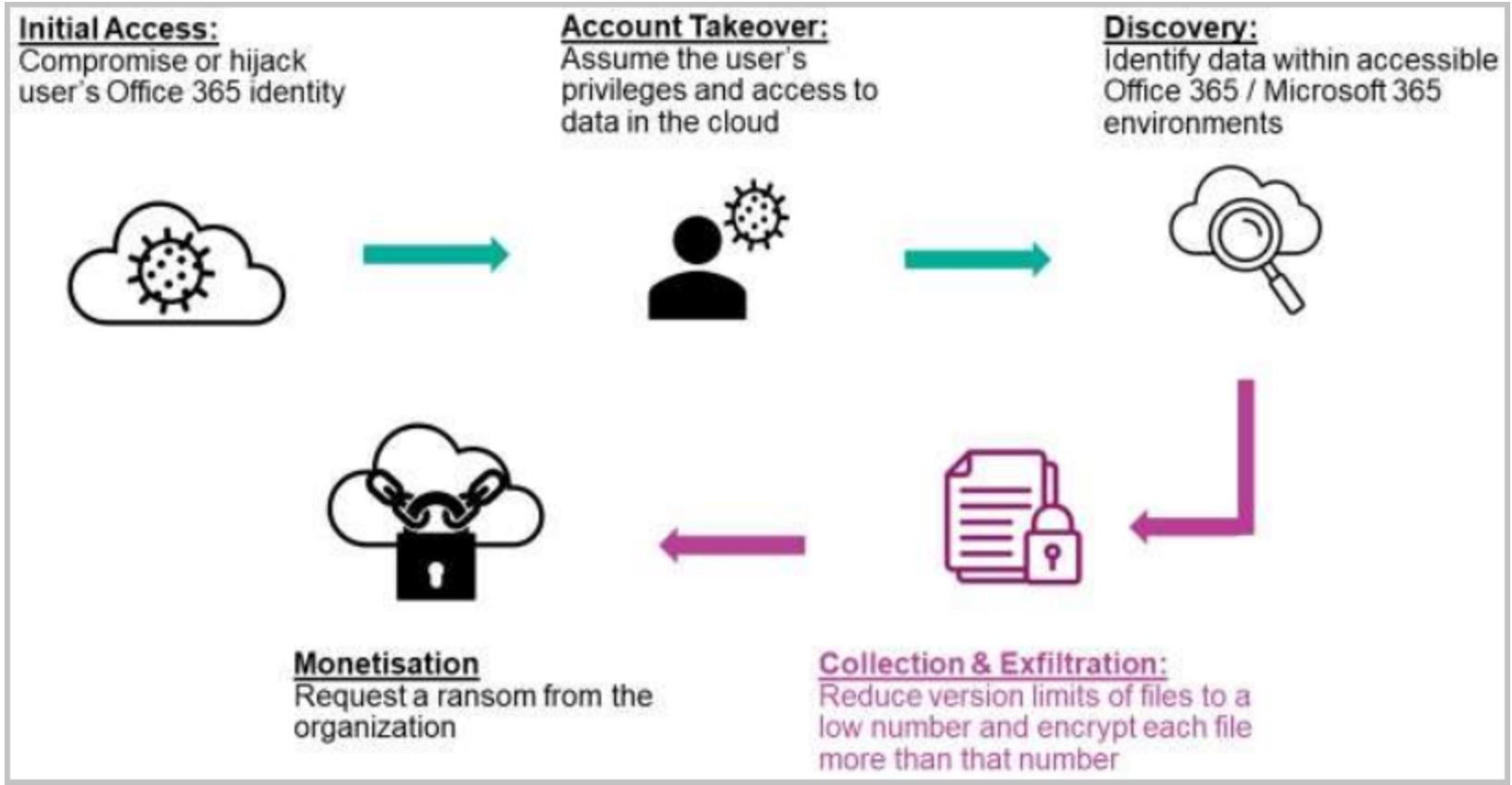

Các nhà nghiên cứu cho biết, điều kiện tiên quyết duy nhất để mã hóa các tệp SharePoint và OneDrive là xâm phạm tài khoản Microsoft Office 365. Điều này có thể dễ dàng thực hiện thông qua các ứng dụng lừa đảo hoặc ứng dụng OAuth độc hại.

Ứng dụng OAuth là ứng dụng được tích hợp vào dịch vụ điện toán đám mây và có thể được cung cấp bởi một nhà cung cấp không phải nhà cung cấp dịch vụ đám mây. Các ứng dụng này có thể được sử dụng để mở rộng các dịch vụ đám mây như Microsoft Office 365 hoặc Google Workspace với các chức năng dành cho doanh nghiệp và các cải tiến đối với giao diện người dùng.

Minh họa chuỗi tấn công ransomware trên đám mây. (Ảnh: Proofpoint)

Sau khi chiếm đoạt được tài khoản Office 365, những kẻ tấn công có thể sử dụng kết hợp các API của Microsoft, các tập lệnh PowerShell để tự động hóa các hành động xâm phạm trái phép trên danh sách tài liệu lớn.

Theo Proofpoint, cách thức để hoàn thành giai đoạn khóa tệp nhanh hơn và làm cho việc khôi phục khó khăn hơn là giảm giới hạn phiên bản tài liệu và mã hóa tất cả các tệp nhiều hơn mức giới hạn đó.

Tác vụ này không yêu cầu đặc quyền quản trị và có thể được thực hiện từ bất kỳ tài khoản nào bị xâm nhập.

Ví dụ, các nhà nghiên cứu cho biết có thể giảm số lượng phiên bản tệp xuống "1" và mã hóa dữ liệu hai lần. Với giới hạn phiên bản tệp được đặt thành "1", khi kẻ tấn công mã hóa hoặc chỉnh sửa tệp hai lần, tài liệu gốc sẽ không còn khả dụng thông qua OneDrive và không thể khôi phục được.

Khi quá trình mã hóa tài liệu hoàn tất, tin tặc có thể yêu cầu nạn nhân trả tiền chuộc để đổi lấy việc mở khóa các tệp. Ngoài ra, việc đánh cắp các tài liệu gốc trước khi mã hóa cũng gây áp lực nhiều hơn cho nạn nhân dưới nguy cơ rò rỉ dữ liệu nếu không thực hiện các yêu cầu của chúng.

Proofpoint đã thông báo chức năng tấn công này cho Microsoft, nhưng gã khổng lồ công nghệ vẫn cho rằng khả năng này là kịch bản dự kiến, đồng thời khẳng định trong trường hợp mất dữ liệu bất ngờ như trong kịch bản tấn công trên, các nhân viên hỗ trợ có thể giúp nạn nhân khôi phục trong vòng 14 ngày sau khi sự cố xảy ra.

Tuy nhiên, Proofpoint cho biết họ đã cố gắng khôi phục tệp bằng phương pháp đó và không thành công.

Trong khi đó, chia sẻ với Hacker News, người phát ngôn của Microsoft cho biết: "Kỹ thuật này chỉ có thể thực hiện được khi người dùng đã bị xâm phạm hoàn toàn bởi kẻ tấn công. Chúng tôi khuyến khích khách hàng của mình thực hành các thói quen sử dụng máy tính an toàn, bao gồm cả việc thận trọng khi nhấp vào liên kết đến các trang web, mở tệp đính kèm không xác định hoặc chấp nhận truyền tệp".

Để có thể ngăn chặn các cuộc tấn công như vậy, Proofpoint đã đưa ra một số khuyến nghị về các phương pháp bảo mật tốt nhất đối với các tổ chức có thể bị nhắm mục tiêu, bao gồm: sử dụng xác thực đa yếu tố' duy trì việc sao lưu định kỳ bên ngoài các tệp đám mây có dữ liệu nhạy cảm; tìm kiếm các ứng dụng OAuth độc hại và thu hồi các quyền truy cập không cần thiết; đồng thời tăng các phiên bản có thể phục hồi ngay lập tức vào danh sách ứng phó sự cố./.

.jpg)