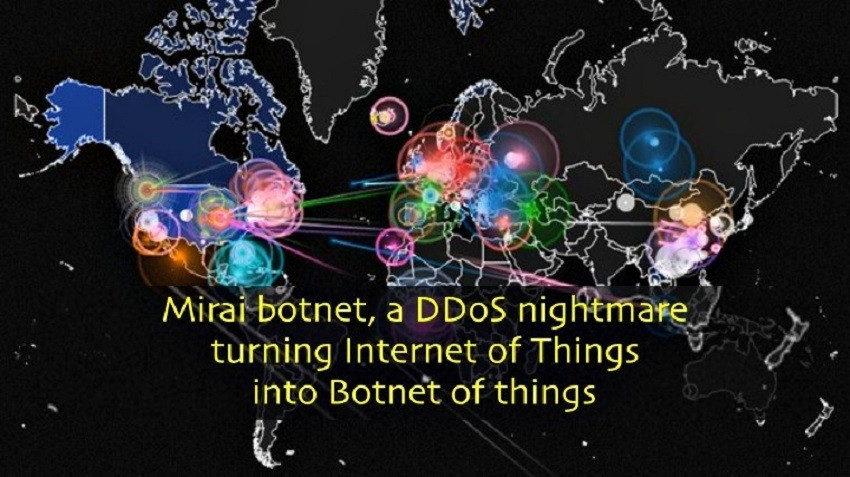

Tấn công từ chối dịch vụ (DdoS) có thể mô tả như hành động ngăn cản những người dùng hợp pháp truy cập và sử dụng vào một dịch vụ nào đó, bao gồm làm tràn lụt mạng, mất kết nối với dịch vụ… mà mục đích cuối cùng là máy chủ (Server) không thể đáp ứng được các yêu cầu sử dụng dịch vụ từ các máy trạm (Client). Đã có khoảng 7,5 triệu cuộc tấn công DDoS trong năm 2017. Theo một báo cáo gần đây của Verisign, từ quý I/2017 đến quý I/2018, số lượng các cuộc tấn công DDoS đã tăng từ 53%, quy mô tấn công tăng 47%. Báo cáo gần đây nhất của Akamai cho thấy các cuộc tấn công DDoS hàng năm tăng 16% và sẽ có nhiều cuộc tấn công DDoS nguy hiểm hơn trong tương lai.

“Hiện tại, tội phạm mạng dường như đang tập trung tấn công vào các công ty có doanh thu nhanh chóng và dễ dàng, đồng thời gia tăng phát tán mã độc tống tiền (ransomware), đào tiền ảo. Thực tế là đã có nhiều thiết bị bị xâm phạm, có nghĩa là những kẻ tấn công DDoS có thể quay trở lại”, Bharat Mistry, nhà chiến lược bảo mật chính tại Trend Micro cho biết.

Các báo cáo cũng cho thấy thời kỳ trước có sự phổ biến của các mạng máy tính ma (botnet) IoT được sử dụng trong các cuộc tấn công DDoS để gửi thư rác hoặc các hành vi phạm tội điện tử khác. Nhưng sau này, các cuộc tấn công dạng này mang lại ít lợi ích hơn hoặc do kỹ thuật mới xuất hiện, những botnet này có khả năng trở lại, biến thành "máy bay không người lái" trong các cuộc tấn công DDoS.

Carlos Morales, Phó Chủ tịch phụ trách đám mây và dịch vụ quản lý tại Arbor Networks, cho biết: “Có một xu hướng theo chu kỳ khi những kẻ tấn công sẽ thực hiện tấn công khi chúng phát hiện ra các cơ chế và phương pháp mới, sau đó mất một chút thời gian để trang bị lại”.

Carlos Morales cảnh báo rằng chúng ta hiện đang ở thời kỳ trống vắng các tấn công DDoS, và hầu hết những kẻ tấn công hiện đang trang bị lại và thử nghiệm các kỹ thuật mới trước khi chúng tấn công một cách nghiêm túc.

Một ví dụ gần đây chứng minh điều này là cuộc tấn công vào ProtonMail, nhà cung cấp dịch vụ email an toàn này đã bị gián đoạn hoạt động sau khi một nhóm tin tặc có tên là Apophis Squad thử nghiệm một dịch vụ khởi động DDoS mới mà nhóm này đang phát triển để tấn công ProtonMail. Nhóm tin tặc này cho biết đã chọn ProtonMail của Bleeping Computer làm mục tiêu ngẫu nhiên, nhưng sau đó là mục tiêu chính thức sau khi Giám đốc công nghệ Bart Butler của của Bleeping Computer đã gây phiền hà cho nhóm này.

Mirai và IoT là những đe dọa thực sự, không phải là Memcache

Trong khi các cuộc tấn công dựa trên giao diện Memchache hạ gục làm ngoại tuyến GitHub (một dịch vụ cung cấp kho lưu trữ mã nguồn Git dựa trên nền web cho các dự án phát triển phần mềm) bằng một cuộc tấn công DDoS đạt đến một kỷ lục 1,7 TPS (giao dịch mỗi giây), thì đã không có sự gia tăng lớn về các cuộc tấn công dựa trên Memcache như được dự báo. Mặc dù hệ số khuếch đại 50.000: 1 là khá cao - và bây giờ có thể mua các cuộc tấn công như vậy từ các trang web thuê DDoS - thực tế là giao thức Memcache chỉ được sử dụng trong nội bộ một mạng chứ không phải qua Internet mở, có nghĩa là một cuộc tấn công dễ dàng phát hiện và chặn. Theo dữ liệu của Arbor, chỉ có khoảng 16.000 vụ tấn công như vậy giữa tháng 2 và tháng 4 năm nay.

"Bạn có thể dễ dàng đóng vai một người bảo vệ đặt các cơ chế tại chỗ để ngăn chặn Memcache tại biên giới mạng mà không cần phải làm cái gì đó phức tạp hay xử lý giảm nhẹ. Và những kẻ tấn công nhanh chóng nhận ra Memcache không mang lại kết quả mà chúng muốn muốn lâu dài, vì vậy chúng chuyển sang loại giao thức khác", Morales nói.

“Memcache là một ngoại lệ khá quan trọng về công nghệ; là cái gì đó có thể khuếch đại rất nhiều và thường có sẵn trong trung tâm dữ liệu, là một cơn bão hoàn hảo của các tình huống dẫn đến 1,7 TPS ”.

Thay vào đó, các công ty nên lo lắng hơn về các botnet IoT và các bản sao giống Mirai. Việc đánh gục nhà cung cấp DNS Dyn sử dụng phần mềm độc hại Mirai và 100.000 camera an ninh (CCTV) mạnh, máy in và màn hình bé cho thấy sức mạnh hủy diệt của các thiết bị IoT không an toàn.

Mặc dù chính Mirai đã bị gỡ xuống, mã nguồn đã được chia sẻ trực tuyến ngay sau khi cuộc tấn công vào Dyn nhưng dù không phát triển lớn như bản gốc, nhưng các bản sao dựa trên Mirai vẫn tiếp tục sinh sôi nảy nở như Reaper, Windows Mirai, Satori, JenX, OMG và Wicked đều kết hợp mã gốc với các khả năng mới và gây ra mối đe dọa tiềm năng.

"Kể từ khi Mirai được công bố, các dẫn xuất của nó đã được cập nhật và cải thiện trên hệ thống ban đầu để bao gồm các cách hiệu quả hơn để thỏa hiệp một phạm vi rộng hơn và đa dạng hơn các thiết bị IoT, cũng như cải thiện khả năng tấn công mà nó cung cấp", Sean Newman, Giám đốc quản lý sản phẩm tại Corero Networks cho biết.

Tất nhiên, Mirai là phổ biến nhất của các chủng phần mềm độc hại botnet IoT, nhưng còn nhiều chủng phần mềm độc hại hơn thế nữa. Báo cáo nguy cơ của Fortinet cho Quý I/2018 cảnh báo rằng những kẻ tấn công liên tục dò tìm lỗ hổng IoT “xa và rộng” và Fortinet đang nhìn thấy nhiều vụ khai thác xuất hiện trong phạm vi này.

Trong khi đó, Morales của Arbor Networks cảnh báo rằng ngay cả khi không có bất kỳ cải tiến đáng kể nào về khả năng tấn công, kẻ tấn công có khả năng đạt được các cuộc tấn công đa cấp độ và vượt qua 1,7 TPS mà chúng ta đã chứng kiến được khởi động chống lại GitHub nếu các cuộc tấn công có thể làm lây nhiễm đủ thiết bị.

“Những tấn công thậm chí có thể đến 3TPS với các thiết bị hiện tại; tạo một sự căng thẳng đáng kể lên botnet và đối với các lập trình viên mã hóa nó, nó thực sự liệu chỉ tác động về mặt kinh tế?”, Morales cho hay.

Với sự nguy hiểm như vậy, có câu hỏi đặt ra liệu các công ty đã sẵn sàng cho “Mirai tiếp theo” chưa. Một nghiên cứu gần đây của Trường Kinh doanh Harvard cảnh báo các trang web và dịch vụ lớn "thiếu độ dư thừa trong độ phân giải DNS", cho thấy khả năng một cuộc tấn công nữa như vậy có thể thành công. Mistry của Trend Micro cho biết cách duy nhất là các nhà cung cấp dịch vụ và các công ty viễn thông thực sự chú ý sau khi gỡ bỏ Dyn và hầu hết các tổ chức chưa rút ra được bài học.

“Doanh nghiệp nghĩ rằng họ chỉ có thể thúc đẩy một dịch vụ, giảm thiểu các cuộc tấn công, nghĩ đến khi cần thiết, và cũng có nhận thức rằng nếu các công ty đi ra ngoài đám mây thì đó không còn là vấn đề của họ nữa. Tôi nghĩ rằng sẽ xảy ra một vài vụ việc lớn trước khi các doanh nghiệp bắt đầu quan tâm trở lại vấn đề này”.

Sự phức tạp ngày càng lớn và các botnet thiết bị di động là tương lai của DDoS

Trong thời gian, tội phạm mạng chờ đợi ưu điểm của công nghệ tiếp theo có thể cho phép chúng tăng đáng kể quy mô các cuộc tấn công DDoS, tội phạm mạng sẽ trở nên thông minh hơn trong cách thức khai thác theo một số phương pháp tiếp cận khác nhau.

Morales của Arbor nói rằng những kẻ tấn công đang tiến hành trinh sát nhiều hơn và sử dụng kết quả vượt trội để tạo ra các cuộc tấn công cụ thể hơn. Kết quả là các cuộc tấn công nhắm bất kỳ mục tiêu cụ thể nào - tải video, tải hình ảnh hoặc tài liệu lớn từ trang web,… - tạo gánh nặng lớn nhất trên trang web. Các cuộc tấn công được nhắm mục tiêu cao này rất khó phát hiện hoặc giảm thiểu do lưu lượng truy cập và hành động chúng đang thực hiện có vẻ tương đối bình thường, nhưng kết quả lại nặng nề đối với các nguồn lực tài nguyên.

Theo Newman của Corero Networks, Corero Networks đang chứng kiến sự gia tăng đáng kể về số lượng các cuộc tấn công nhỏ hơn nhiều, hơn 70% các cuộc tấn công được công ty quan sát có kích thước dưới 1Gbps và kéo dài chưa tới 10 phút.

“Những cuộc tấn công này về bản chất mang tính gây sốc nhiều hơn, nhưng thường không kém hiệu quả trong các kết quả mà chúng tạo ra. Thêm vào đó, quy mô của các tấn công này mang lại cho thêm lợi ích cho những kẻ tấn công khi kết hợp nhiều hơn với khối lượng lưu lượng truy cập hợp pháp và tăng lên mà hệ thống bảo vệ DDoS cũ không phát hiện ra”.

Trong tương lai, Mistry của Trend Micro cho rằng sẽ có nhiều cuộc tấn công DDoS dựa trên ứng dụng hơn và nhiều cuộc tấn công tương tự như phần mềm độc hại Slowloris, tạo ra các kết nối ban đầu càng lâu càng tốt để làm chậm mạng bằng các yêu cầu hợp pháp.

Ngoài các botnet IoT, điện thoại thông minh cũng có thể là mục tiêu tiếp theo của tội phạm mạng. Chưa có bất kỳ botnet nào dựa trên điện thoại thông minh có quy mô đáng chú ý nào được sử dụng trong các cuộc tấn công DDoS, nhưng tiềm năng là có. Một báo cáo từ Distil Networks cho thấy gần 6% tất cả thiết bị di động có thể là một phần của botnet.

"Theo tính toán, tấn công sẽ trở nên mạnh mẽ hơn và khi 5G đi vào thực tế, chắc chắn mở ra đại lộ của các cuộc tấn công băng thông cao", Mistry cho biết.

![[Podcast] UAE đưa AI vào giảng dạy trong các trường học [Podcast] UAE đưa AI vào giảng dạy trong các trường học](https://ictv.1cdn.vn/thumbs/540x360/2025/05/12/a1.jpg)

.png)