Theo thống kê về RDP từ Kaspersky, con số này chiếm 42% các nỗ lực tấn công nhằm vào những người dùng sử dụng giải pháp của Kaspersky ở khu vực Đông Nam Á có cài đặt RDP của Microsoft trên máy tính.

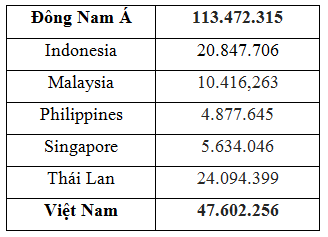

Số lượng tấn công brute force vào RDP bị chặn bởi Kaspersky trong quý 1 năm 2021

Tấn công brute force sử dụng thủ thuật đoán thử đúng - sai để dò tất cả các tổ hợp có thể để tìm ra thông tin đăng nhập, khóa mã hóa dữ liệu hoặc tìm ra một trang web ẩn. Giao thức RDP là một giao thức độc quyền được phát triển bởi Microsoft, cung cấp cho người dùng giao diện để kết nối với một máy tính khác thông qua kết nối mạng.

Dù brute force là phương pháp tấn công không mới nhưng nó vẫn hiệu quả và phổ biến với các tin tặc (hacker). Bằng cách nhắm mục tiêu vào một thiết bị chạy hệ điều hành Windows và sử dụng RDP, sau đó tìm cặp mật khẩu hoặc thông tin đăng nhập RDP chính xác, các hacker có thể truy cập từ xa vào máy chủ và thu nhiều lợi ích như: thu lợi từ quảng cáo, thu thập dữ liệu hoạt động, đánh cắp dữ liệu cá nhân, phát tán phần mềm độc hại gây gián đoạn công việc, tấn công hệ thống để thực hiện các hoạt động độc hại và gây ảnh hưởng xấu đến danh tiếng trang web.

So với cùng kỳ năm 2020, số nỗ lực tấn công người dùng thông qua RDP tại Việt Nam tăng 37%. Lý giải nguyên nhân gia tăng các cuộc tấn công này, các chuyên gia cho rằng nửa đầu năm 2021 là giai đoạn các doanh nghiệp (DN) Việt Nam đẩy mạnh ứng dụng CNTT và chuyển đổi số (CĐS).

Hơn nữa, tình hình dịch bệnh phức tạp cũng tạo cơ hội cho tội phạm mạng lợi dụng việc chuyển sang hình thức làm việc tại nhà, thiếu sự chuẩn bị cũng như cấu hình máy chủ RDP kém để thực hiện việc tấn công brute force.

Ông Chris Connell, Giám đốc điều hành Kaspersky châu Á - Thái Bình Dương chia sẻ: "Cuộc khủng hoảng về an toàn sức khỏe rõ ràng đã thúc đẩy quá trình CĐS và tác động đến cuộc sống kết hợp công việc và đời sống cá nhân của chúng ta. Các nhân viên hiện đang tích cực chấp nhận những thay đổi để theo đuổi sự tự do và linh hoạt hơn, sử dụng công nghệ để làm chủ một tương lai mới. Các công ty hiện phải thích nghi và tái cấu trúc để môi trường làm việc hiện đại hiệu quả hơn, bền vững hơn và quan trọng nhất là đảm bảo sự an toàn".

Khi tình trạng làm việc tại nhà sẽ có thể tiếp tục, các chuyên gia khuyến nghị người sử dụng lao động và DN thực hiện các biện pháp bảo vệ như thiết lập một mật khẩu mạnh, chỉ truy cập RDP thông qua VPN của DN, kích hoạt Network Level Authentication (NLA). Nếu có thể, người dùng hãy bật xác thực hai yếu tố. Nếu không sử dụng RDP, hãy tắt nó và đóng cổng 3389 và Sử dụng một giải pháp bảo mật đáng tin cậy.

Các công ty cần giám sát chặt chẽ các chương trình đang được sử dụng và cập nhật chúng trên tất cả các thiết bị của công ty một cách kịp thời. Đây không phải là công việc dễ dàng đối với nhiều công ty hiện nay, bởi vì quá trình chuyển đổi vội vàng sang làm việc từ xa đã buộc nhiều người phải cho phép nhân viên làm việc hoặc kết nối với các tài nguyên của công ty từ máy tính tại nhà của họ.

Do đó, các chuyên gia cũng khuyến nghị đào tạo cơ bản về giữ an toàn cho máy tính và hệ thống mạng cho nhân viên của công ty, giúp nhân viên nhận biết các kiểu tấn công phổ biến nhất xảy ra trong công ty và cung cấp kiến thức cơ bản trong việc nhận biết các email, trang web và các tin nhắn đáng ngờ; Sử dụng các mật khẩu mạnh, phức tạp và các mật khẩu khác nhau để truy cập vào các tài nguyên của công ty; Sử dụng xác thực đa yếu tố hoặc xác thực hai yếu tố, đặc biệt khi truy cập vào thông tin tài chính hoặc đăng nhập vào mạng công ty.

Nếu có thể, người dùng hãy sử dụng mã hóa trên các thiết bị được sử dụng cho mục đích công việc, luôn chuẩn bị sao lưu dữ liệu quan trọng…/.