Đại dịch Covid-19 đã gây gián đoạn cuộc sống và ảnh hưởng đến thế giới trực tuyến. Phát hiện từ các nhà nghiên cứu của công ty an ninh mạng toàn cầu Kaspersky cho thấy thực tế này.

Ông Vitaly Kamluk, Giám đốc nhóm nghiên cứu và phân tích toàn cầu (GReAT) của Kaspersky khu vực châu Á - Thái Bình Dương đặt câu hỏi và cho hay: "Có phải đại dịch chỉ là mối đe dọa vật lý cho con người hay cũng xuất hiện trên không gian mạng? Thực tế, bất kỳ xu hướng hay sự kiện lớn nào diễn ra ở thế giới vật chất cũng luôn được phản ánh trong lĩnh vực mạng."

Trong một hội thảo trực tuyến với giới truyền thông khu vực châu Á - Thái Bình Dương (APAC)mới đây, ông Vitaly Kamluk đã tiết lộ cách Covid-19 làm ảnh hưởng đến hoạt động CNTT của các tổ chức trong khu vực và trên toàn cầu.

Biện pháp giãn cách xã hội dẫn đến việc nhiều nhân viên mang máy tính về nhà làm việc và kết nối với các mạng không được bảo vệ. Xu hướng làm việc tại nhà cũng mở rộng phương thức tấn công của tội phạm mạng và trở thành mối quan tâm của doanh nghiệp khi ngày càng nhiều nhân viên truy cập vào hệ thống mạng của công ty thông qua các thiết bị cá nhân dễ bị tấn công.

Ngoài ra, một số công ty phải chủ động cắt giảm ngân sách, chọn giải pháp an ninh mạng rẻ hơn, do đó giảm khả năng ứng phó sự cố trong trường hợp bị tấn công mạng.Cùng với đó, các cuộc tấn công mạng cũng dễ thành công hơn khi nhiều người dùng bị lừa bởi những thủ thuật khá đơn giản. Nguy hiểm hơn, tội phạm mạng cũng nhận thức được điều này.

Trên thực tế, các nhà nghiên cứu từ Kaspersky đã phát hiện ra một phần mềm độc hại có tuổi đời 7 năm tại Việt Nam và một số quốc gia trong khuvực châu Á - Thái Bình Dương đã tự phục hồi để tiếp cận nạn nhân bằng cách thêm các cụm từ đang được chú ý trên mạng có liên quan đến Covid-19.

Ông Vitaly Kamluk lưu ý rằng mã độc này tự động thích ứng với đại dịch Covid-19 khi virus coronahiện đang là chủ đề nóng và được sử dụng làm mồi nhử tấn công người dùng trực tuyến.

"Sử dụng tên và các thuật ngữ phổ biến liên quan đến đại dịch đơn giản là nâng xác suất những mã độc này được mở bởi người dùng sau khi chúng được sao chép vào một kết nối mạng hoặc ổ USB", ông Vitaly Kamluk cho hay.

Tên của các tập phần mềm độc hại được phát hiện có dạng: BC rut kinh Nghiem COVID.exe; Tuyen truyen dich COVID 19.exe; 2KH CXUNG KICH COVID.exe; KE HOACH COVID GIAI DOAN 2.2020. chuan.exe.

Tên được dịch tự động từ: BC learned from experience COVID.exe, Propagating translation COVID 19.exe, COVID PLAN GIAI DOAN 2.2020. standard.exe

Sự biến đổi của các mối đe dọa

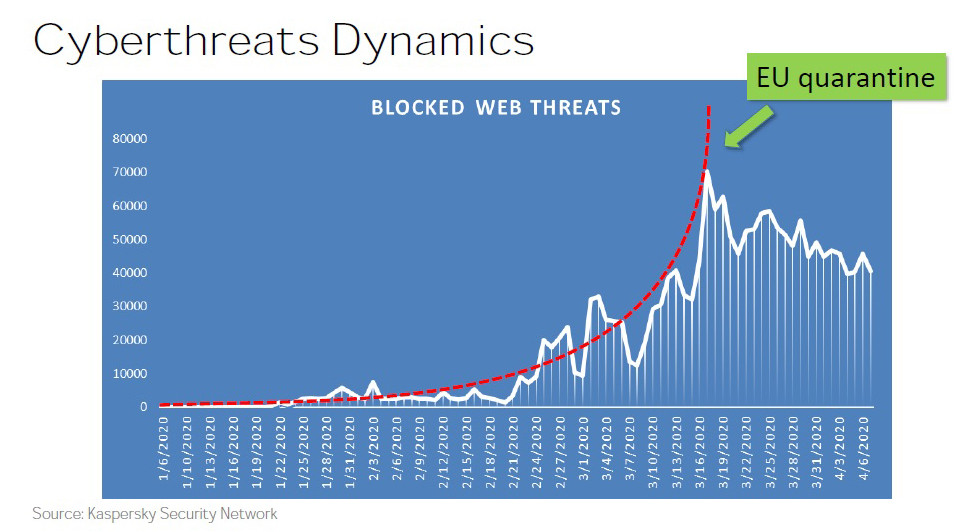

Về các mối đe dọatrực tuyến, Kaspersky đã theo dõi mã độc trực tuyến từ tuần cuối tháng 1 đến giữa tháng 3. Quan sát cho thấy mã độc trên Internet từ giữa tháng 3 đến tuần đầu tiên của tháng 4 đã sụt giảm.

Đỉnh và đáy biểu đồ cho thấy tội phạm mạng thích ứng với thời cuộc

Đây là thời gian Liên minh châu Âu (EU) và các quốc gia khác bắt đầu thực hiện các biện pháp cách ly xã hội, kiểm dịch nghiêm ngặt và người dân được khuyến cáo ở nhà.

"Những biện pháp của chính phủ đã ảnh hưởng đến tin tặc - chúngcũng phải ở nhà như bao người khác. Tôi không chắc nhữngngười này có đến cơ quan làm việc không nhưng họ cũng phải chăm lo cho cuộc sống hàng ngày của mình như đảm bảo nguồn cung cấp thực phẩm, mua các sản phẩm cho nhu cầu phổ biến (như giấy vệ sinh). Những điều này đã ảnh hưởng đến hoạt động tấn công của tin tặc, khi chúng ta thấy số lượng các mối đe dọa đã giảm", Kapersky nhận định.

Một yếu tố khác dẫn đến sự suy giảm hoạt động tấn công là nhiều công ty đã ngừng hoạt động do không có các công cụ và chính sách làm việc từ xa.

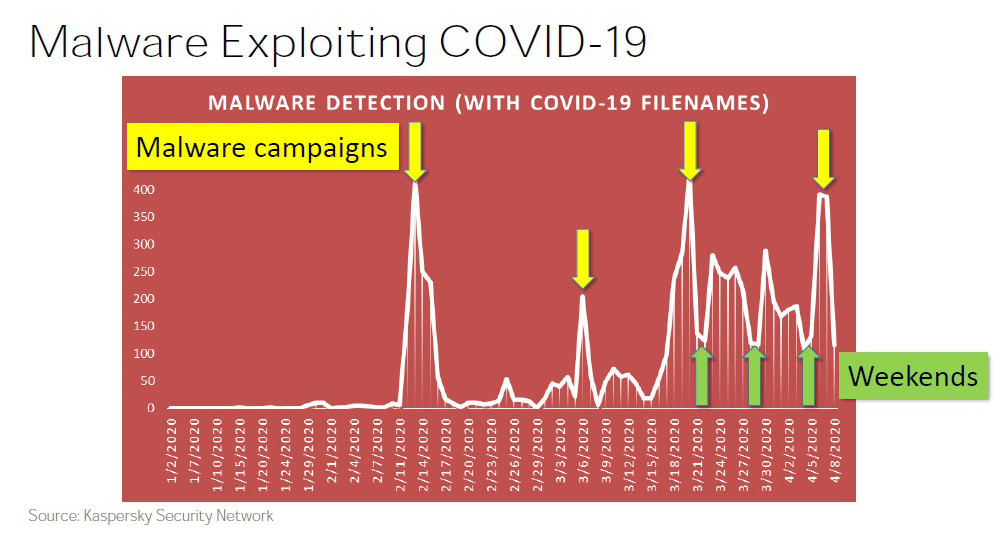

Mã độc khai thác Covid-19

Phát hiện 4 chiến dịch tấn công mạng

Về các mối đe dọa liên quan đến Covid-19 từ tháng 2 đến tuần đầu tiên của tháng 4, Kaspersky đã quan sát thấy 4 chiến dịch tấn công mạng, trong đó tội phạm mạng phát tán các đường dẫn và tệp đính kèm phần mềm độc hại.

Tuy nhiên, hoạt động tấn công lại suy giảm trong những ngày cuối tuần. Mặc dù mọi người làm việc tại nhà, họ vẫn tuân theo lịch trình làm việc thông thường và không sử dụng máy tính xách tay và gửi email vào thứ bảy và chủ nhật. Điều này dẫn đến hoạt động trực tuyến thấp hơn và trao đổi email ít hơn.

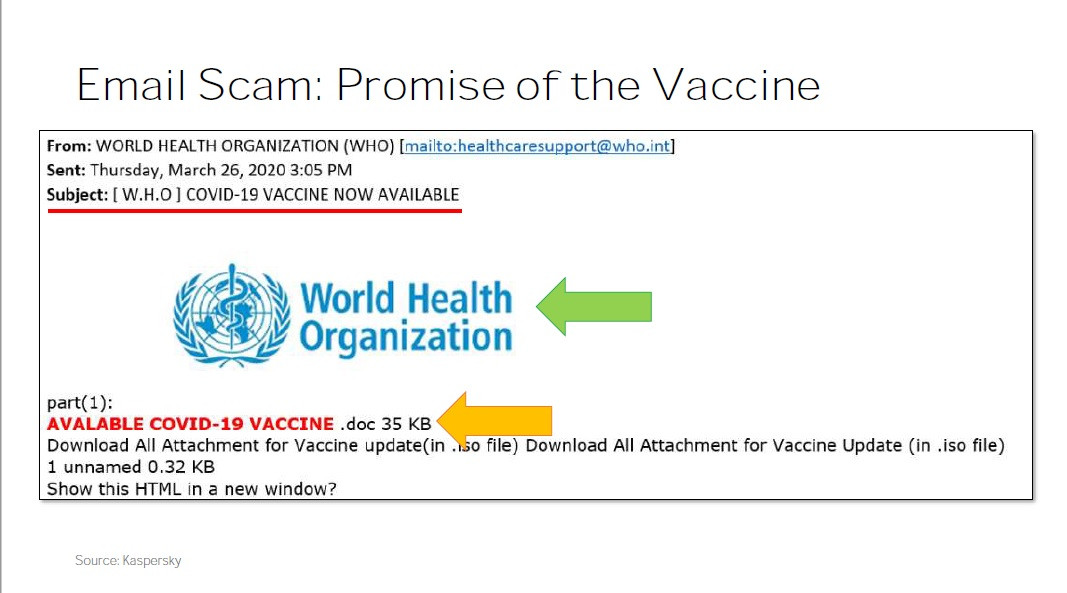

Về các vụ lừa đảo qua email, ôngVitaly Kamluk đã đưa ra một vài ví dụ chứng minh tội phạm mạng đang hoạt động như thế nào trong đại dịch. Ông cũng lưu ý rằng tội phạm mạng tiếp tục khám phá các phương thức khác để lây nhiễm mã độc cho người dùng, như tránh các tệp .zip và .rar thông thường sẽ bị chặn bởi các giải pháp bảo mật.

Thư lừa đảo: hứa hẹn vaccine

Các chủ đề hàng đầu đang được sử dụng để lừa đảo người dùng là:Lệnh của chính phủ, bồi hoàn tiền đến từ chính phủ hoặc chủ lao động, hứa hẹn vắc-xin, cung cấp bộ dụng cụ thử nghiệm tại nhà, mạo danh các tổ chức y tế và nhân viên, từ thiện và quyên góp, ứng dụng theo dõi nhiễm virus cho thiết bị di động, đầu tư và chào bán cổ phiếu, vật tư y tế có nhu cầu cao - như khẩu trang và chất khử trùng, sáng kiến hỗ trợ tài chính của chính phủ

Giữ hy vọng trong mùa dịch

Trong khi tội phạm mạng tiếp tục lợi dụng đại dịch để phục vụ lợi ích tài chính và lợi ích cá nhân của mình, ôngKamluk cũng chobiết các chuyên gia an ninh mạng đang hợp tác để ngăn chặn hoạt động của tin tặc.

Ông Vitaly Kamluk đã chia sẻ về Covid-19 CTI League (cti-league.com), một nhóm hoạt động tự nguyện, phi lợi nhuận gồm 150 cá nhân và tổ chức khác nhau trên toàn cầu, với mong muốn gỡ bỏ các trang web giả mạo, phát hiện phần mềm độc hại liên quan đến virus corona, cũng như hỗ trợ ứng phó sự cố trong trường hợp xảy ra tấn công. Kaspersky là một thành viên của tổ chức này, cùng với các nhà nghiên cứu và cá nhân từ các chính phủ, học viện và nhiều tổ chức tư nhân.

Thách thức về hoạt động phản ứng trong trường hợp bị tấn công cũng được hỗ trợ bởi Bitscout. Bitscout là một công cụ mã nguồn mở được ôngKamlukphát triển, phục vụ miễn phí cho những người quan tâm đến điều tra an ninh mạng. Bitscout giúp các tổ chức, đặc biệt là các cơ quan thực thi pháp luật tiến hành phân tích và ứng phó sự cố từ xa.

Khóa đào tạo trực tuyến miễn phí về Bitscout sẽ được tổ chức vào ngày 28/4/2020 (thôngtin về Bitscout tại địachỉ: https://bitscout-forensics.info).

Các nhà nghiên cứu kỳ vọng với công cụ miễn phí này, các ngành sẽ hợp sức để bảo vệ khỏi những cuộc tấn công mạng.