Quản lý rủi ro bên thứ n - Giảm thiểu rủi ro trong thế giới kết nối

Vào cuối tháng 5/2024, một loạt vụ nổ xảy ra đồng thời, được cho là do các thiết bị nhắn tin được cải tiến gây ra, đã xảy ra ở các khu vực do Hezbollah kiểm soát tại Lebanon và Syria. Trong khi những sự kiện này được cho là do một hoạt động bí mật có khả năng liên quan đến Israel, hậu quả của chúng còn vượt xa cuộc xung đột trước mắt. Các vụ nổ máy nhắn tin đánh dấu sự hội tụ đáng kể của các mối đe dọa an ninh địa chính trị, mạng và vật lý.

Tóm tắt:

- Cuối tháng 5/2024, một loạt vụ nổ từ thiết bị nhắn tin tại các khu vực của Hezbollah ở Lebanon và Syria, khả năng liên quan đến Israel, đã gây chú ý về các mối đe dọa an ninh kết hợp giữa mạng và vật lý.

- Lỗ hổng công nghệ cũ: Những sự cố này cho thấy công nghệ lỗi thời như máy nhắn tin có thể bị lợi dụng thành vũ khí mạng, gây rủi ro cho cả chính phủ và doanh nghiệp phụ thuộc vào chuỗi cung ứng phức tạp.

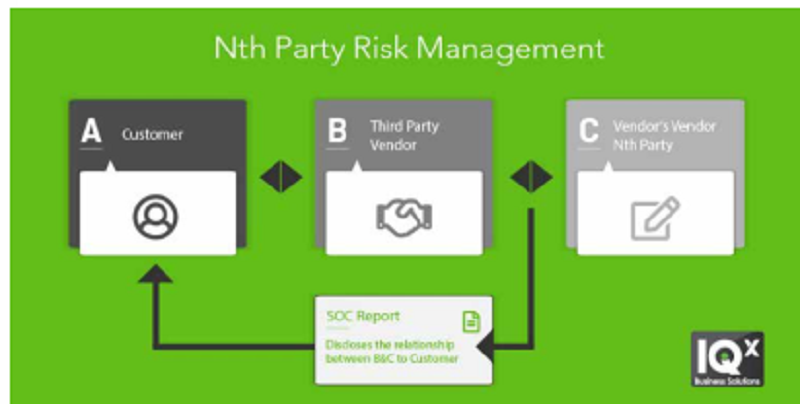

- Khái niệm “rủi ro của bên thứ N”: Các tổ chức cần quan tâm đến rủi ro không chỉ từ nhà cung cấp trực tiếp mà còn từ nhiều lớp nhà cung cấp khác, nhấn mạnh tầm quan trọng của việc quản lý toàn diện trong chuỗi cung ứng.

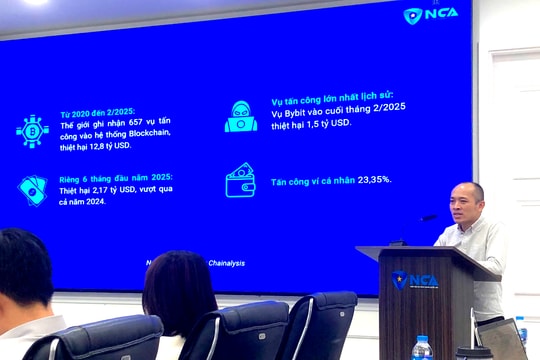

- Sự cố CrowdStrike: Một lỗi trong bản cập nhật của CrowdStrike gây sập hệ thống toàn cầu vào tháng 7/2024, minh họa cho những rủi ro tiềm ẩn từ các bên cung cấp thứ n và tác động sâu rộng của chúng.

- Nguy cơ từ tội phạm mạng và hacker: Khi các chiến thuật mới hiệu quả trong xung đột địa chính trị, tội phạm mạng

có thể áp dụng chúng, đe dọa cả chuỗi cung ứng với mục đích phá hoại hoặc gián điệp.

- Biện pháp quản lý “rủi ro bên thứ N”: Các tổ chức cần sử dụng công nghệ tiên tiến như AI, blockchain để đánh giá chuỗi cung ứng, ưu tiên các mối quan hệ quan trọng và đánh giá chương trình quản lý rủi ro của nhà cung cấp nhằm giảm thiểu rủi ro.

- Tuân thủ quy định an ninh: Với luật bảo mật ngày càng chặt chẽ, việc không quản lý rủi ro từ bên thứ ba có thể dẫn đến hậu quả pháp lý, đòi hỏi các doanh nghiệp tăng cường an ninh mạng và giám sát toàn diện.

Những vụ việc này đặt ra câu hỏi cấp bách về cách các công nghệ lỗi thời có thể được vũ khí hóa theo những cách mới và chúng làm nổi bật các lỗ hổng trong chuỗi cung ứng có tác động đến cả chính phủ và các doanh nghiệp (DN) tư nhân. Vấn đề này không chỉ là vấn đề riêng của Hezbollah; bất kỳ DN đa quốc gia hay chính phủ nào phụ thuộc vào chuỗi cung ứng phức tạp đều có nguy cơ bị tấn công.

Vụ nổ máy nhắn tin của Hezbollah không chỉ là một vấn đề trong một cuộc xung đột khu vực kéo dài; chúng là điềm báo về một loại chiến tranh mới được đánh dấu bằng mối liên kết ngày càng chặt chẽ giữa các hệ thống mạng và vật lý. Thông thường, các cuộc tấn công mạng có thể nhằm mục đích phá vỡ các hệ thống hạ tầng quan trọng hoặc đánh cắp dữ liệu, trong khi các cuộc tấn công vật lý tìm cách phá hủy cơ sở hạ tầng hoặc gây thương tích con người.

Ngày nay, những ranh giới đó ngày càng mờ nhạt. Cuộc tấn công tinh vi bằng máy nhắn tin làm nổi bật mối liên hệ sâu sắc giữa các lĩnh vực mạng và vật lý trong an ninh hiện đại, nơi một thiết bị vô hại như máy nhắn tin có thể trở thành vũ khí gây chết người thông qua thao túng mạng. Đằng sau một cuộc tấn công như vậy là một loạt các hoạt động hậu cần rất phức tạp. Từ giám sát để xác định lỗ hổng, đến việc sử dụng các công cụ mạng để sửa đổi và kích hoạt các thiết bị này, cần có nhiều lớp phối hợp.

.png)

“Rủi ro của bên thứ N”

Các chuyên gia an ninh mạng từ lâu đã cảnh báo rằng thế giới kỹ thuật số và thế giới vật lý ngày càng gắn bó chặt chẽ với nhau. Bối cảnh mối đe dọa đang thay đổi - Các cuộc tấn công không chỉ tập trung vào các mối đe dọa mạng truyền thống như vi phạm dữ liệu, mà còn nhắm vào cả các thành phần vật lý trong hoạt động mạng.

Các lỗ hổng bị khai thác trong cuộc tấn công này không chỉ xảy ra ở Hezbollah hay Trung Đông. Chúng phản ánh một vấn đề toàn cầu rộng lớn hơn: những điểm yếu vốn có trong chuỗi cung ứng toàn cầu. Từ sản xuất đến mã hóa phần mềm, vận chuyển đến bảo trì, mọi điểm trong chuỗi cung ứng đều có khả năng bị các tác nhân độc hại xâm nhập. Trong trường hợp này, máy nhắn tin, có khả năng được coi là công nghệ cũ bị các giao thức bảo mật hiện đại bỏ qua, đã trở thành mắt xích yếu bị khai thác.

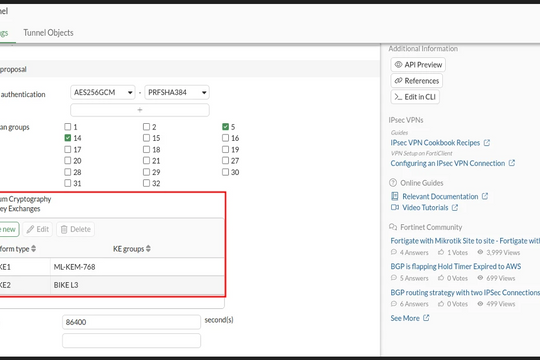

Cuộc tấn công này đã ngay lập tức nâng cao nhận thức của các DN và chính phủ về nhu cầu phải quan tâm đến “bảo mật của bên thứ N” - rủi ro không chỉ nằm ở “rủi ro của bên thứ 3” thông qua các nhà cung cấp trực tiếp mà còn ở mọi bên trong chuỗi cung ứng từ phần cứng, phần mềm đến việc hỗ trợ của con người. Những kẻ gian, dù là quốc gia hay tội phạm mạng, có thể khai thác những lỗ hổng này cho nhiều mục đích khác nhau: Gián điệp, phá hoại hoặc, cuộc tấn công gây chết người hoặc như sự cố CrowdStrike mới đây.

Vào thứ sáu ngày 19/7/2024, các hệ thống CNTT trên toàn thế giới đã phải chịu một cuộc khủng hoảng nghiêm trọng. Từ các hãng hàng không và ngân hàng đến các cửa hàng tạp hóa nhỏ lẻ. Du khách, doanh nghiệp và người tiêu dùng đều bị ảnh hưởng, không phải do một nỗ lực tấn công mạng hay tấn công mạng nào đó, mà do một lỗi đơn giản của con người do thiếu sự thẩm định.

Sự cố CrowdStrike sẽ giống như một lời kêu gọi các giám đốc điều hành ở khắp mọi nơi khẩn trương đánh giá “rủi ro của bên thứ N” và kế hoạch duy trì hoạt động kinh doanh. Trớ trêu thay, CrowdStrike phục vụ mục đích giảm thiểu rủi ro tấn công mạng và được nhiều công ty Fortune 500 sử dụng như một công cụ quan trọng để duy trì an ninh thông tin. Các sản phẩm CrowdStrike được nhúng sâu vào hệ điều hành Windows để đạt hiệu quả tối đa. Vì vậy, khi một bản cập nhật vô hại khiến máy tính bị sập và không khởi động lại được, tác động trên toàn thế giới là rất lớn.

Điều quan trọng là không chỉ khách hàng của CrowdStrike bị ảnh hưởng. Đối với nhiều tổ chức, sự phụ thuộc này rất sâu sắc đối với nhiều mối quan hệ với nhà cung cấp. Hầu hết các tổ chức đều tiến hành đánh giá rủi ro của nhà cung cấp, nhưng đôi khi, việc đánh giá rủi ro của nhà cung cấp không đủ kỹ lưỡng. Mối nguy hiểm đối với một tổ chức không chỉ dựa trên hiệu quả và độ tin cậy của các nhà cung cấp trực tiếp mà còn dựa trên các nhà cung cấp của họ, v.v... Về cơ bản, đây là những gì được gọi là “rủi ro của bên thứ N”.

Điều khiến tình hình này thậm chí còn đáng lo ngại hơn là khả năng xảy ra các cuộc tấn công bắt chước. Khi một chiến thuật mới tỏ ra hiệu quả trong một cuộc xung đột địa chính trị, nó thường không chỉ giới hạn trong phạm vi đó. Tội phạm mạng, hacker và thậm chí cả những kẻ phá hoại DN có thể điều chỉnh các phương pháp này cho mục đích riêng của chúng. Hãy tưởng tượng một thế giới mà chuỗi cung ứng của tổ chức bị xâm phạm không phải vì mục đích gián điệp mà là để làm tê liệt cơ sở hạ tầng vật lý của tổ chức đó. Đây là một suy nghĩ nghiêm túc, một suy nghĩ mà các DN phải nghiêm túc xem xét trong một thế giới mà các băng nhóm tội phạm mạng đang mở rộng từ ransomware đơn giản thành nhiều hình thức tống tiền.

Quản lý “rủi ro bên thứ N”

Ngày nay, các tổ chức thường chuyển từ sử dụng máy chủ tại chỗ sang sử dụng dịch vụ của bên thứ ba và nhà cung cấp dịch vụ đám mây. Trên thực tế, theo Gartner, 60% tổ chức làm việc với hơn 1.000 bên thứ ba, đã minh chứng cho việc các tổ chức ngày càng phụ thuộc vào mạng lưới lớn các đối tác, nhà cung cấp và nhà cung cấp dịch vụ trong bối cảnh kinh doanh có sự kết nối và phát triển nhanh như hiện nay.

Việc quản lý rủi ro liên quan đến các mối quan hệ này đã trở nên quan trọng, đặc biệt là khi số lượng vi phạm liên quan đến lỗ hổng của nhà cung cấp ngày càng tăng. Các tổ chức thường nhận thức rất rõ những rủi ro tiềm ẩn liên quan đến các mối quan hệ bên ngoài này và các biện pháp quản lý rủi ro khác nhau của bên thứ ba cần thiết để kiểm soát và giảm thiểu chúng - nhưng theo cách truyền thống, trọng tâm là quản lý rủi ro với các nhà cung cấp bên thứ nhất và bên thứ ba.

Khi các tổ chức ngày càng kết nối với nhau nhiều hơn, khái niệm rủi ro của bên thứ 3 và bên thứ 4 đã trở thành một yếu tố thiết yếu để hiểu và giảm thiểu rủi ro tiềm ẩn. Một báo cáo gần đây của SecurityScorecard về Đạo luật phục hồi hoạt động kỹ thuật số (DORA) cho thấy 84% tổ chức tài chính có nguy cơ bị bên thứ 4 vi phạm.

Khi một tổ chức hợp tác với bên thứ ba, tổ chức đó ngầm dựa vào các biện pháp bảo mật của thực thể đó; tuy nhiên, bên thứ ba có thể dựa vào các nhà cung cấp “bên thứ tư” khác cho các hoạt động của mình. Mặc dù nhận thức được rủi ro của bên thứ ba, tuy nhiên rủi ro của bên thứ tư thường bị bỏ qua. Sự bất cẩn này tạo ra lỗ hổng vì các tổ chức có thể không nhận thức đầy đủ hoặc không quản lý được các hoạt động bảo mật của các nhà cung cấp của bên thứ ba.

Rõ ràng là, các tổ chức bắt buộc phải luôn cảnh giác khi đối mặt với những rủi ro tiềm ẩn từ các nhà cung cấp của nhà cung cấp của tổ chức. Nhiều tổ chức đang tập trung nỗ lực của họ vào việc bảo vệ hệ thống, cơ sở hạ tầng và công nghệ cũng như kiến trúc mạng của riêng họ. Nhưng thực tế là rủi ro thực sự thường nằm ở môi trường bề mặt tấn công và sự phơi bày trên mạng vốn vô hình và không được giám sát; nhưng, trong nhiều trường hợp, ngay cả khi có khả năng hiển thị, chúng ta cũng không có toàn quyền kiểm soát để áp dụng các hành động giảm thiểu sự phơi bày.

Hệ sinh thái kinh doanh đang hội tụ thành một thực tế tiềm ẩn và phức tạp, do tính kết nối siêu việt ngày nay, việc quản lý rủi ro mở rộng sang bên thứ ba, thứ tư và thứ n; sẽ là nền tảng của khả năng phục hồi của doanh nghiệp. Sự cố CrowdStrike là ví dụ điển hình cho thấy tại sao việc cân nhắc “rủi ro của bên thứ N” lại quan trọng. Sự cố này làm nổi bật bản chất liên kết của các mối quan hệ kinh doanh hiện đại và “rủi ro của bên thứ N” đi kèm với việc dựa vào nhiều lớp nhà cung cấp. Nếu các bên thứ tư này có các biện pháp bảo mật không đầy đủ, họ có thể đưa những rủi ro đáng kể vào mạng lưới của tổ chức mẹ. Chuỗi tin cậy mở rộng này có thể trở thành con đường cho các mối đe dọa mạng, vi phạm dữ liệu và các sự cố bảo mật khác.

Phạm vi quản lý rủi ro hiện phải mở rộng hơn nữa để giải quyết các rủi ro do toàn bộ mạng lưới các nhà cung cấp phụ và nhà cung cấp được các đối tác này sử dụng. Phương pháp tiếp cận mở rộng này đối với quản lý rủi ro ngày càng trở nên cần thiết khi các tổ chức nỗ lực duy trì khả năng phục hồi hoạt động trước áp lực kinh tế và sự phụ thuộc ngày càng tăng vào các nhà cung cấp dịch vụ. Việc bảo vệ một tổ chức đòi hỏi một cách tiếp cận toàn diện, đánh giá và giảm thiểu rủi ro một cách chặt chẽ trong toàn bộ chuỗi cung ứng.

Quản lý “rủi ro của bên thứ N” (NPRM) là quy trình liên quan đến việc xác định, đánh giá và giảm thiểu rủi ro an ninh mạng do các nhà cung cấp của bên thứ N của tổ chức đưa ra. Khi quá trình chuyển đổi số làm mờ ranh giới giữa các hệ sinh thái CNTT, bất kỳ nhà cung cấp nào của tổ chức cũng có thể trở thành điểm nóng về lỗ hổng và rủi ro an ninh mạng hệ thống tiềm ẩn.

Bằng cách triển khai chương trình quản lý rủi ro toàn diện của bên thứ N, các tổ chức có thể có được tầm nhìn tốt hơn vào toàn bộ chuỗi cung ứng của mình, xác định các lỗ hổng tiềm ẩn và thực thi các tiêu chuẩn bảo mật nghiêm ngặt ở mọi cấp độ trong mạng lưới nhà cung cấp của mình. Cách tiếp cận chủ động này không chỉ củng cố thế trận bảo mật chung của tổ chức mà còn giúp duy trì sự tuân thủ và xây dựng lòng tin với khách hàng và các bên liên quan.

Quản lý “rủi ro của bên thứ N” là một khía cạnh phức tạp nhưng quan trọng của quản lý rủi ro hiện đại. Để điều hướng hiệu quả bối cảnh rủi ro mở rộng này, các tổ chức phải lập bản đồ chuỗi cung ứng hoàn chỉnh của mình, sử dụng các công cụ tiên tiến như blockchain và AI, ưu tiên các mối quan hệ quan trọng và xác thực hiệu quả của các chương trình quản lý vấn đề. Bằng cách thực hiện các bước chủ động này, các doanh nghiệp có thể xác định và giảm thiểu rủi ro sớm, bảo vệ hoạt động của mình và duy trì lợi thế cạnh tranh trong một thế giới ngày càng kết nối. Mặc dù chưa có giải pháp chung cho tất cả, nhưng một số chiến lược có thể giúp giảm thiểu rủi ro và giảm thiểu tác động của các nhà cung cấp bên thứ ba.

- Lập bản đồ toàn bộ chuỗi cung ứng: Bắt đầu bằng cách lập bản đồ chuỗi cung ứng của tổ chức, bao gồm tất cả các nhà cung cấp phụ và nhà cung cấp dịch vụ. Góc nhìn toàn diện này cho phép các doanh nghiệp hiểu được toàn bộ phạm vi mạng lưới của họ và xác thực các hoạt động quản lý rủi ro ở mọi cấp độ. Giao tiếp minh bạch và hợp tác với các nhà cung cấp trực tiếp là điều cần thiết để nâng cao khả năng hiển thị và chủ động quản lý rủi ro. Đánh giá thường xuyên các mối quan hệ mở rộng này sẽ giúp xác định và giải quyết các điểm yếu tiềm ẩn ngay từ đầu.

- Ưu tiên các mối quan hệ quan trọng: Với quy mô và tính phức tạp của chuỗi cung ứng hiện đại, việc xem xét chi tiết mọi mối quan hệ với bên thứ ba là không thực tế. Thay vào đó, các tổ chức nên tập trung vào các mối quan hệ quan trọng nhất có tác động đáng kể nhất đến hoạt động và rủi ro. Tập trung nguồn lực vào các lĩnh vực chính này có thể giúp các công ty đạt được quy trình quản lý rủi ro hiệu quả hơn.

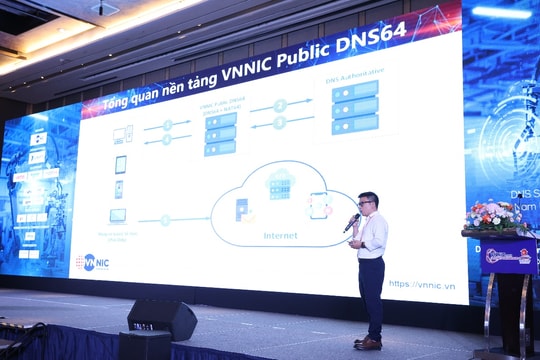

- Sử dụng các công nghệ tiên tiến: Sử dụng các công cụ và công nghệ tiên tiến để có được cái nhìn minh bạch và chi tiết về chuỗi cung ứng. Ví dụ, công nghệ chuỗi khối có thể cung cấp sổ cái giao dịch minh bạch và không thể thay đổi, tăng cường khả năng truy xuất nguồn gốc và trách nhiệm giải trình. Trí tuệ nhân tạo và máy học có thể phân tích lượng dữ liệu khổng lồ để phát hiện các mô hình và rủi ro tiềm ẩn có thể không dễ nhận thấy ngay lập tức. Kết hợp các công nghệ này với trọng tâm chiến lược vào các mối quan hệ quan trọng sẽ tạo ra một khuôn khổ quản lý rủi ro mạnh mẽ, giải quyết hiệu quả sự phức tạp của “rủi ro của bên thứ N”.

- Đánh giá Thực hành quản lý rủi ro của nhà cung cấp: Đánh giá chương trình quản lý rủi ro của bên thứ ba cũng quan trọng như đánh giá thực hành bảo mật của nhà cung cấp. Xem xét kỹ lưỡng cách nhà cung cấp tiến hành thẩm định đối với các nhà cung cấp của mình, bao gồm các công cụ và phương pháp họ sử dụng để giám sát và độ sâu của quy trình đánh giá của họ. Đánh giá này phải bao gồm việc xem xét kho nhà cung cấp của nhà cung cấp và đánh giá rủi ro chi tiết của từng thực thể trong mạng lưới của họ.

- Xác thực Chương trình quản lý vấn đề: Đảm bảo rằng chương trình quản lý vấn đề được thiết kế để xử lý sự phức tạp của việc quản lý rủi ro từ nhiều cấp nhà cung cấp. Điều này bao gồm đánh giá mức độ tích hợp của chương trình với các đánh giá rủi ro của bên thứ ba, các công cụ giám sát và hệ thống báo cáo. Việc xem xét dữ liệu lịch sử về các vấn đề liên quan đến bên thứ N và các giải pháp của họ có thể giúp xác định các vấn đề hoặc mô hình tái diễn, cho phép các tổ chức giải quyết các lỗ hổng sâu hơn trong chuỗi cung ứng.

- Đảm bảo các biện pháp bảo mật mạnh mẽ: Điều quan trọng đối với các tổ chức là đảm bảo rằng các nhà cung cấp CNTT của họ có biện pháp bảo vệ khối lượng công việc đám mây và bảo mật điểm cuối hiệu quả. Điều này rất cần thiết để bảo vệ dữ liệu nhạy cảm và ngăn chặn các cuộc tấn công mạng một cách hiệu quả. Một cách để tăng cường các biện pháp bảo mật là đảm bảo rằng không chỉ các nhà cung cấp bên thứ 3 mà cả các nhà cung cấp của họ đều đã triển khai các giải pháp bảo mật hàng đầu, như các giải pháp do CrowdStrike cung cấp.

Bằng cách chủ động giải quyết vấn đề quản lý “rủi ro của bên thứ N” và đảm bảo rằng tất cả các bên liên quan trong chuỗi cung ứng đều có các biện pháp bảo mật mạnh mẽ, các DN có thể tự bảo vệ mình tốt hơn khỏi các mối đe dọa mạng tiềm ẩn và vi phạm dữ liệu. Đầu tư vào các giải pháp bảo mật đáng tin cậy như CrowdStrike có thể mang lại sự an tâm và giúp giảm thiểu rủi ro liên quan đến các nhà cung cấp bên thứ ba.

Ngoài ra, Luật tuân thủ quy định và Luật bảo mật dữ liệu ngày càng trở nên nghiêm ngặt hơn, đòi hỏi các tổ chức phải đảm bảo an ninh mạnh mẽ trong toàn bộ chuỗi cung ứng của mình. Việc không quản lý được rủi ro của bên thứ ba có thể dẫn đến các hình phạt theo quy định, trách nhiệm pháp lý và tổn hại đến danh tiếng. Hơn nữa, với sự gia tăng của tội phạm mạng được nhà nước hậu thuẫn, những rủi ro này sẽ không biến mất. Các DN phải áp dụng các biện pháp bảo mật nghiêm ngặt hơn, bao gồm giám sát chặt chẽ hơn chuỗi cung ứng của họ và tích hợp giám sát mối đe dọa mạng vật lý. Chúng ta càng sớm thích nghi với thực tế mới này, chúng ta sẽ càng chuẩn bị tốt hơn để điều hướng bối cảnh an ninh mạng ngày càng phức tạp.

Tài liệu tham khảo:

1. https://www.nextgov.com/

2. https://www.iqxbusiness.com/

3. https://telefonicatech.com/

4. https://mitratech.com/

5. https://www.auditboard.com/

(Bài đăng ấn phẩm in Tạp chí TT&TT số 11 tháng 11/2024)