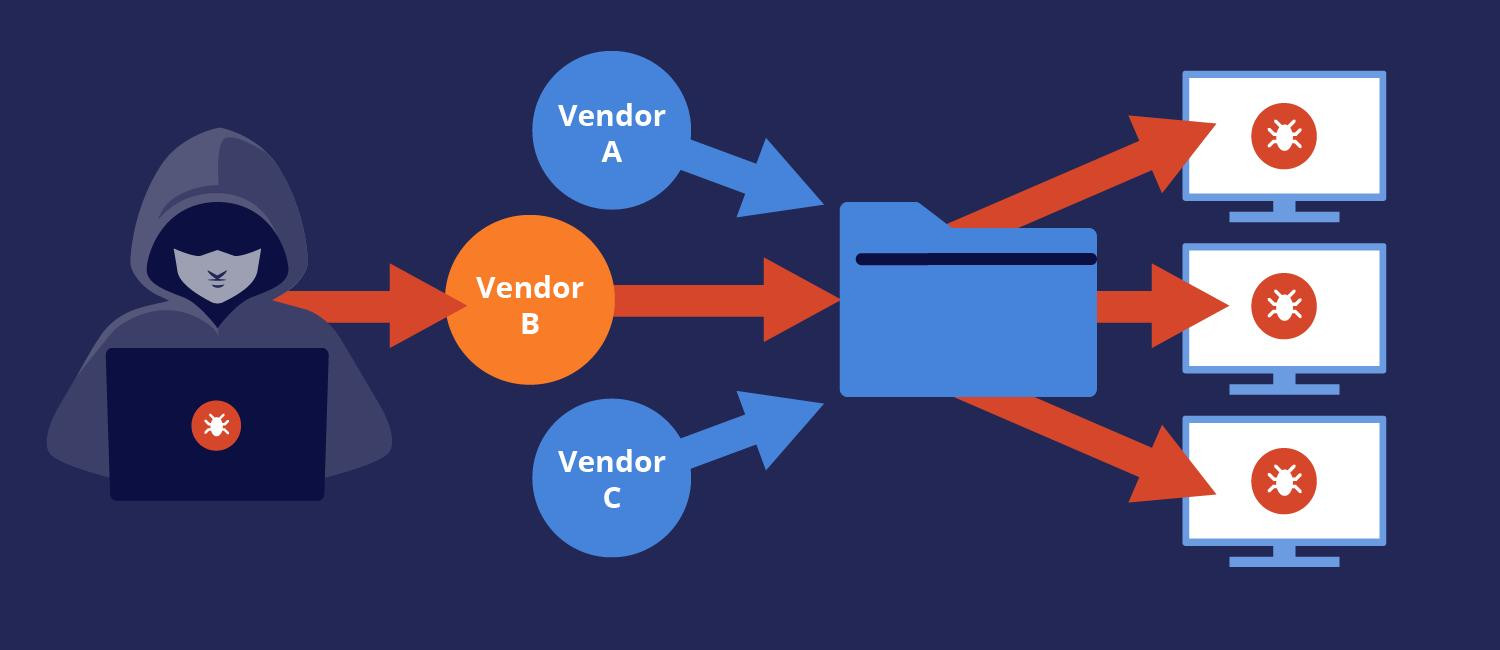

Tấn công chuỗi cung ứng (supply chain attack) là một cuộc tấn công mạng nhắm vào DN thông qua nhà cung cấp của DN đó. Các cuộc tấn công vào chuỗi cung ứng rất hấp dẫn đối với tin tặc vì khi phần mềm được sử dụng phổ biến bị xâm phạm, những kẻ tấn công có thể có quyền truy cập vào tất cả các DN sử dụng phần mềm đó.

Theo đó, thay vì nhắm mục tiêu trực tiếp vào nạn nhân, tin tặc tấn công vào các nhà cung cấp phần mềm mà nạn nhân sử dụng, cài mã độc vào phần mềm sau đó có thể chiếm quyền điều khiển hệ thống phân phối của họ để biến bất kỳ ứng dụng nào họ bán, bất kỳ bản cập nhật phần mềm nào mà họ đưa ra, thậm chí cả thiết bị vật lý mà họ giao cho khách hàng, thành những phần mềm, ứng dụng độc hại. Một khi nạn nhân tải hoặc cập nhật phần mềm phiên bản mới từ nhà sản xuất, mã độc sẽ được kích hoạt, tin tặc có thể dễ dàng xâm nhập thành công vào các hệ thống được bảo vệ nghiêm ngặt. Với một cuộc tấn công được tổ chức tốt, chúng có thể ảnh hưởng tới mạng lưới khách hàng của nhà cung cấp, đôi khi lên tới hàng trăm hoặc thậm chí hàng nghìn nạn nhân.

Và bất kỳ công ty nào sản xuất phần mềm hoặc phần cứng cho các tổ chức khác đều có thể là mục tiêu tiềm năng của những kẻ tấn công.

Một DN có chuỗi cung ứng càng lớn hoặc phức tạp, nguy cơ bị tấn công càng cao. Có thể thấy tấn công chuỗi cung ứng không loại trừ bất kì một ngành nghề hay lĩnh vực nào, từ gia công phần mềm tới công nghệ sản xuất, từ tài chính tới chăm sóc sức khỏe, thậm chí các tổ chức chính phủ cũng không ngoại lệ.

Hậu quả mà các DN phải gánh chịu cũng rất đa dạng: rò rỉ thông tin, xáo trộn hoặc gián đoạn hoạt động kinh doanh, doanh thu giảm sút, ảnh hưởng tới uy tín, thương hiệu, mất cơ hội được đầu tư,…

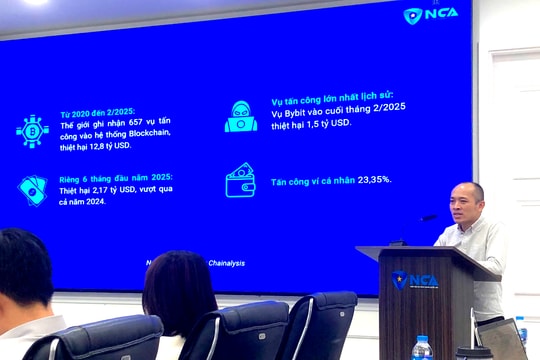

Các cuộc tấn công vào chuỗi cung ứng có xu hướng gia tăng

Nick Weaver, nhà nghiên cứu bảo mật tại Viện Khoa học Máy tính quốc tế của UC Berkeley cho biết: "Các cuộc tấn công vào chuỗi cung ứng rất đáng sợ bởi vì chúng thực sự khó đối phó và vì chúng cho thấy rõ rằng bạn đang tin tưởng vào toàn bộ hệ sinh thái đó".

Mức độ nghiêm trọng của mối đe dọa chuỗi cung ứng đã được chứng minh trên quy mô lớn vào tháng 12 năm ngoái, khi một vụ tấn công của các tin tặc Nga, sau đó được xác định là làm việc cho cơ quan tình báo nước ngoài, được gọi là SVR đã tấn công công ty phần mềm SolarWinds và cài cắm mã độc vào bản cập nhật phần mềm SolarWinds, cho phép tin tặc truy cập vào 18.000 mạng sử dụng ứng dụng đó trên khắp thế giới. SVR đã sử dụng chỗ đứng đó để thâm nhập sâu vào mạng lưới của ít nhất 9 cơ quan liên bang của Mỹ, bao gồm Bộ Quốc phòng, Bộ An ninh nội địa, Bộ Ngoại giao, Bộ Tài chính, Bộ Năng lượng và Bộ Thương mại.

Các cuộc tấn công này cho thấy rằng bất kỳ nhà cung cấp nào cũng dễ bị tấn công và có thể bị xâm phạm. Vào mùa thu năm ngoái, nhà cung cấp bảo mật Immuniweb cũng cho biết 97% trong số 400 công ty an ninh mạng hàng đầu thế giới đã bị rò rỉ dữ liệu hoặc các sự cố bảo mật khác bị lộ trên web đen, và có đến 91 công ty có lỗ hổng bảo mật trang web có thể khai thác được.

Theo báo cáo "Bối cảnh về mối đe dọa đối với các cuộc tấn công chuỗi cung ứng" của Cơ quan An ninh mạng Liên minh châu Âu (ENISA) đã phân tích 24 cuộc tấn công gần đây cho biết việc có một hệ thống an ninh mạnh mẽ là không còn đủ đối với các DN.

Các cuộc tấn công vào chuỗi cung ứng dự kiến sẽ tăng lên 4 lần vào năm 2021 so với năm ngoái. Xu hướng này đặt ra yêu cầu đối với các nhà hoạch định chính sách và cộng đồng an ninh mạng phải hành động ngay lập tức. Đây là lý do tại sao các biện pháp bảo vệ mới nhằm ngăn chặn và ứng phó với các cuộc tấn công chuỗi cung ứng tiềm ẩn trong tương lai cần phải được đưa ra khẩn cấp.

Ngoài các cuộc tấn công như SolarWinds, liên quan đến sự thỏa hiệp của các nhà cung cấp phần mềm thương mại, còn có hai loại tấn công chuỗi cung ứng khác đó là các cuộc tấn công chống lại các dự án phần mềm nguồn mở và các trường hợp chính phủ can thiệp trực tiếp vào các sản phẩm của nhà cung cấp có nguồn gốc từ khu vực pháp lý của họ.

Steve Zalewski, Phó Giám đốc an ninh thông tin tại Levi Strauss cho biết, vấn đề đang tiếp tục trở nên tồi tệ hơn, với việc các DN ngày càng phụ thuộc nhiều hơn vào các nhà cung cấp bên ngoài, đồng thời cho biết thêm rằng đã đến lúc phải xem xét toàn bộ hệ sinh thái của ngành công nghiệp phần mềm để giải quyết vấn đề này.

Tuy nhiên, trên thực tế không có cách nào có thể thực hiện điều đó một cách nhanh chóng. "Chúng ta cần một hệ thống luật pháp, quy định, biện pháp bảo vệ tập thể. Nhưng sẽ mất nhiều năm để có thể làm được điều này", Zalewski cho biết thêm.

Với tính chất phản ứng dây chuyền, tác động và mức ảnh hưởng của những cuộc tấn công chuỗi cung ứng là rất lớn, thường sẽ ảnh hưởng đến cả một mạng lưới các DN, tổ chức, do đó, không khó hiểu khi lĩnh vực này đang là mảnh đất màu mỡ mà tin tặc đang hướng đến khai thác mạnh mẽ.

Hình minh họa

Một số giải pháp ngăn chặn và hạn chế

Các cuộc tấn công chuỗi cung ứng thường bắt nguồn từ một đối tác kinh doanh hoặc nhà cung cấp đáng tin cậy và nhắm mục tiêu vào liên kết yếu nhất hoặc kém an toàn nhất trong chuỗi cung ứng. Bằng cách nhắm mục tiêu vào các liên kết kém an toàn nhất của chuỗi cung ứng, tin tặc có nhiều khả năng thành công hơn trong việc thâm nhập các hệ thống an toàn để truy cập dữ liệu quan trọng.

Trong hầu hết các trường hợp, nạn nhân ban đầu của vụ tấn công không phải là mục tiêu cuối cùng, mà nó đóng vai trò như một cổng để vào một mạng lưới lớn hơn.

Trên thực tế, Báo cáo của ENISA cho biết một DN, tổ chức đều có thể bị tấn công chuỗi cung ứng ngay cả khi khả năng phòng thủ của chính tổ chức đó khá tốt. Trong khoảng 66% các sự cố thâm nhập vào các khách hàng mục tiêu, những kẻ tấn công đã tập trung vào mã của các nhà cung cấp. Điều này cho thấy các tổ chức nên tập trung nỗ lực vào việc xác thực mã và phần mềm của bên thứ ba trước khi sử dụng chúng để đảm bảo chúng không bị giả mạo hoặc thao túng.

Mọi DN, tổ chức trong chuỗi cung ứng phải hiểu rằng các cuộc tấn công mạng luôn luôn tiềm ẩn và có thể bị tấn công bất cứ lúc nào. Do đó, các DN cần phải nâng cao sức đề kháng cho hệ thống phòng thủ an ninh mạng của mình. Dưới đây là một giải pháp các DN, tổ chức có thể áp dụng nhằm bảo vệ và hạn chế tối đa những rủi ro an ninh mạng có thể xảy ra.

Hiểu và xác định bối cảnh mối đe dọa: Vạch ra toàn cảnh mối đe dọa, bao gồm các nhà cung cấp phần mềm, các dự án nguồn mở, các dịch vụ CNTT và đám mây. Lập danh sách tất cả các công cụ và dịch vụ của bên thứ ba được sử dụng trong các dự án phần mềm.

Chọn nhà cung cấp cẩn thận: Trước khi chọn một nhà cung cấp, hãy xem xét khuôn khổ an ninh mạng của họ. Đảm bảo rằng các nhà cung cấp có các chính sách và thủ tục bảo mật được cấu trúc, xác thực và chứng nhận. Hợp đồng với các nhà cung cấp phải nêu rõ các tiêu chuẩn và yêu cầu để truy cập và sử dụng dữ liệu.

Giám sát chặt chẽ các nhà cung cấp phần mềm: Chú ý đến các nhà cung cấp phần mềm, đặc biệt là đối với phần mềm có quyền truy cập đặc quyền vào tài sản của công ty. Đối với các nhà cung cấp này, việc đánh giá càng phải công phu hơn để có thể đánh giá tính toàn vẹn của quá trình phát triển phần mềm nhằm đảm bảo rằng có các biện pháp kiểm soát thích hợp việc đưa mã độc vào.

Giới hạn quyền truy cập dữ liệu: Không có gì lạ khi các công ty cung cấp dữ liệu của họ cho bên thứ ba. Tuy nhiên, điều này phải được thực hiện với sự cân nhắc thích đáng. Số lượng người có quyền truy cập vào dữ liệu càng ít thì việc kiểm soát và giảm thiểu các mối đe dọa càng dễ dàng. Thực hiện kiểm tra để xác định ai có quyền truy cập vào dữ liệu và họ đang làm gì với dữ liệu này. DN cũng có thể thực hiện quyền kiểm soát bằng cách chia sẻ dữ liệu với các nhà cung cấp trong nguồn cấp dữ liệu một chiều.

Theo Jonathan Tan, Giám đốc điều hành khu vực châu Á của McAfee, các tổ chức nên duy trì một thế trận an ninh mạng tích cực và lành mạnh để hạn chế rủi ro càng nhiều càng tốt trong trường hợp có khả năng vi phạm. Xác định dữ liệu quan trọng nhất và áp dụng nguyên tắc đặc quyền ít nhất là một cách tiếp cận hợp lý để có thể hoạt động hiệu quả.

Bảo vệ điểm cuối của nhà phát triển: Theo dõi các điểm cuối của nhà phát triển và sản xuất, chẳng hạn như máy chủ, máy trạm hoặc máy ảo. Triển khai nền tảng bảo vệ điểm cuối, công nghệ phát hiện và phản hồi điểm cuối nhằm phát hiện những hành vi bất thường và tạo điều kiện phản hồi ngay lập tức.

Đào tạo nhân viên, nhà cung cấp và đối tác: Đôi khi, hơn cả công nghệ, một sự thay đổi văn hóa là cần thiết để chống lại các mối đe dọa mạng. Nhân viên cũng như các nhà cung cấp và đối tác phải nhận thức được những gì họ có thể làm và quan trọng hơn là những gì họ không thể làm với dữ liệu và thông tin nhạy cảm. Tiến hành các buổi đào tạo để giáo dục nhân viên về tất cả các khía cạnh bảo mật như chính sách công ty, bảo mật mật khẩu và các phương pháp tấn công kỹ thuật.

Chuẩn bị sẵn sàng một kế hoạch dự phòng: Đảm bảo rằng có một kế hoạch ứng phó sự cố để đối phó hiệu quả với một cuộc khủng hoảng tiềm ẩn. Một kế hoạch như vậy cần bao gồm đầy đủ các sự cố có thể xảy ra và đề ra các biện pháp ứng phó thích hợp.

Bên cạnh đó, trong môi trường phức tạp đối với chuỗi cung ứng, để phòng chống kiểu tấn công này, nhà cung cấp, sản xuất phần mềm cũng cần xây dựng, triển khai quy trình phát triển và phân phối sản phẩm một cách an toàn; trang bị các giải pháp bảo vệ, giám sát hệ thống để phát hiện các hành vi bất thường. ENISA cũng đưa ra một số khuyến nghị dành cho nhà cung cấp. Cụ thể:

• Đảm bảo rằng cơ sở hạ tầng được sử dụng để thiết kế, phát triển, sản xuất và cung cấp các sản phẩm, thành phần và dịch vụ tuân theo các thông lệ an ninh mạng;

• Thực hiện quy trình phát triển, bảo trì và hỗ trợ sản phẩm phù hợp với các quy trình phát triển sản phẩm đã được chấp nhận;

• Giám sát các lỗ hổng bảo mật được báo cáo bởi các nguồn nội bộ và bên ngoài bao gồm các thành phần bên thứ ba đã sử dụng;

• Duy trì một kho tài sản bao gồm thông tin liên quan đến bản vá.

Mặc dù không có gì có thể đảm bảo rằng một DN có thể phát hiện một cuộc tấn công vào chuỗi cung ứng trước khi nó xảy ra, và cũng không có gì đảm bảo rằng bất kỳ ai cũng có thể ngăn chặn một cuộc tấn công vào chuỗi cung ứng nhưng bằng cách nâng cao sức đề kháng cho hệ thống an ninh mạng của chính DN có thể giúp giảm thiểu rủi ro cho tổ chức./.