Nhóm ứng phó sự cố IRIS X-Force của IBM vừa công bố nghiên cứu mới dựa trên các cuộc tấn công mạng gần đây mà họ được yêu cầu hỗ trợ. Theo đó, xu hướng chính mà nhóm đang chứng kiến là sự gia tăng của phần mềm độc hại phá hoại.

Theo các nhà nghiên cứu của nhóm IRIS X-Force, các cuộc tấn công mạng được thiết kế để gây ra thiệt hại đã tăng gấp đôi trong 6 tháng qua và 50% các tổ chức bị ảnh hưởng thuộc lĩnh vực sản xuất.

Các mã độc này như Industroyer, NotPetya hoặc Stuxnet, được thiết kế để gây ra thiệt hại thay vì theo dõi bí mật hoặc đánh cắp dữ liệu. Chúng có thể hủy hoại hệ thống khóa, đánh sập các máy tính, làm các dịch vụ không thể hoạt động và xóa các tệp.

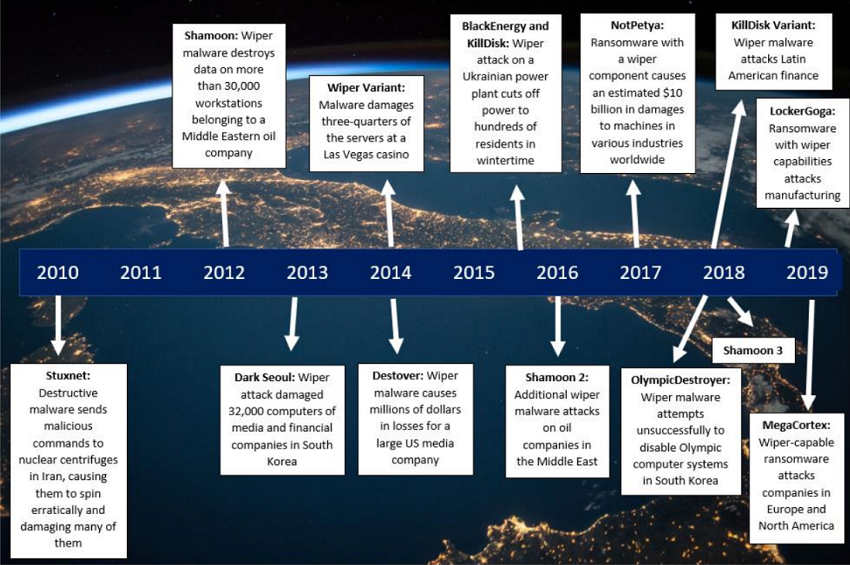

Các nhà nghiên cứu cho biết: "Trong lịch sử, phần mềm độc hại phá hủy có thể kể đến như Stuxnet, Shamoon và Dark Seoul chủ yếu được một số quốc gia sử dụng. Tuy nhiên, đặc biệt là từ cuối năm 2018, tội phạm mạng đã kết hợp các yếu tố gạt nước (wiper element) vào các cuộc tấn công của họ, chẳng hạn như với các chủng ransomware mới như LockerGoga và MegaCortex".

Hình 1: Các vụ việc liên quan đến phần mềm độc hại phá hủy (Nguồn: IRIS X-Force)

IBM cho biết trong nửa đầu năm 2019, việc sử dụng phần mềm độc hại như vậy đã tăng gấp đôi so với nửa cuối năm 2018.

Các tổ chức sản xuất dường như là mục tiêu không đổi của các cuộc tấn công này, trong đó 50% các trường hợp được ghi nhận liên quan đến các công ty công nghiệp. Các tổ chức trong các lĩnh vực dầu khí, khí đốt và giáo dục cũng có nhiều nguy cơ bị “gạt nước” và bị tấn công phá hoại.

Các công ty thuộc lĩnh vực dầu khí, gas có nguy cơ bị tấn công cao (Ảnh: www.sentryo.net)

Phần lớn các trường hợp được IBM quan sát đã diễn ra tại châu Âu, Mỹ và Trung Đông.

Các trường hợp phổ biến nhất là email lừa đảo, đánh cắp thông tin đăng nhập cần thiết để xâm nhập vào mạng nội bộ, tấn công lỗ hổng và thỏa hiệp thành công của các bên thứ ba có liên quan đến mục tiêu thực sự.

Một số tin tặc sẽ ẩn nấp trong các hệ thống của công ty trong nhiều tháng trước khi tiến hành một cuộc tấn công độc hại, trong khi những kẻ tấn công khác sẽ tàn phá tại thời điểm chúng xâm nhập.

"Có hai hình thức tấn công nhắm mục tiêu trong thế giới hủy diệt là: "Ẩn nấp cho đến khi thu thập được các thông tin cần và lên kế hoạch cho cuộc tấn công hoặc “thả”, lây lan và phát triển mạnh mẽ”, Christopher Scott, Trưởng nhóm sửa chữa toàn cầu tại IBM X-Force IRIS cho hay.

Người ta ước tính rằng khi một doanh nghiệp bị tấn công bởi một cuộc tấn công mạng phá hoại thành công thì trung bình hơn 12.000 máy trạm sẽ bị hư hại theo cách nào đó và có thể mất 512 giờ hoặc hơn để xử lý sự cố đó.

Trong một số trường hợp nghiêm trọng nhất X-Force đã tham gia, thời gian phục hồi có thể kéo dài tới 1.200 giờ.

Việc xử lý sự cố lớn như thế này có chi phí khá cao đối với các công ty lớn, với mức trung bình ước tính lên tới 239 triệu USD. Trong khi Viện Ponemon ước tính một vụ xâm phạm dữ liệu trung bình sẽ tiêu tốn 3,92 triệu USD. Một so sánh rõ ràng mà IBM nhấn mạnh cho thấy mức độ lây nhiễm phần mềm độc hại có giá đắt đỏ như thế nào.