Tường lửa đã trở nên phổ biến trong thế giới CNTT doanh nghiệp vì khả năng đã được chứng minh của chúng trong việc ngăn chặn các lưu lượng truy cập xấu xâm nhập vào mạng công ty và bảo vệ tài sản quý giá nhất của công ty, dữ liệu. Vậy, tường lửa đã tiến hóa như thế nào trong nhiều năm qua?

Tường lửa là thiết bị mạng giám sát các gói tin đi vào và đi ra khỏi mạng, chặn hoặc cho phép chúng theo các quy tắc đã được thiết lập.

Một số loại tường lửa liên tục phát triển trong nhiều năm qua, dần trở nên phức tạp hơn theo thời gian và xem xét nhiều thông số hơn khi xác định lưu lượng truy cập nào được phép hay không được phép đi qua. Tường lửa hiện đại nhất bây giờ thường được gọi là tường lửa thế hệ tiếp theo (Next-Generation Firewall - NGFW), kết hợp nhiều công nghệ khác ngoài việc lọc gói tin.

Được sử dụng với mục đích ban đầu là làm ranh giới giữa mạng tin cậy và không tin cậy, tường lửa giờ đây cũng được triển khai để bảo vệ các phân đoạn mạng nội bộ như bảo vệ trung tâm dữ liệu khỏi các phân đoạn mạng khác của tổ chức.

Tường lửa thường được triển khai như các thiết bị được xây dựng bởi các nhà cung cấp riêng lẻ nhưng chúng cũng có thể được mua dưới dạng thiết bị ảo - phần mềm mà khách hàng cài đặt trên phần cứng của riêng họ.

Dưới đây là các loại tường lửa chính.

Tường lửa dựa trên proxy

Các tường lửa này hoạt động như một cổng nối giữa những người dùng cuối, người yêu cầu dữ liệu và nguồn của dữ liệu đó. Thiết bị máy chủ kết nối với proxy và proxy tạo kết nối riêng với nguồn dữ liệu. Đáp lại, các thiết bị nguồn tạo kết nối tới proxy và proxy tạo kết nối riêng với thiết bị máy chủ. Trước khi chuyển các gói tin đến địa chỉ đích, proxy lọc chúng để thực thi các chính sách và che dấu vị trí thiết bị của người nhận, bảo vệ thiết bị và mạng của người nhận.

Ưu điểm của tường lửa dựa trên proxy là các máy bên ngoài mạng được bảo vệ có thể chỉ thu thập thông tin giới hạn về mạng vì chúng không bao giờ được kết nối trực tiếp với mạng đó.

Nhược điểm chính của công nghệ này là tường lửa dựa trên proxy phải đồng thời thực hiện kết thúc các kết nối đến, tạo các kết nối gửi đi và lọc, dẫn đến sự chậm trễ, làm giảm hiệu suất hoạt động. Kết quả là, một số ứng dụng có thể không sử dụng được trên tường lửa vì thời gian phản hồi quá chậm.

Tường lửa stateful (Tường lửa trạng thái)

Tường lửa trạng thái là một cải tiến về mặt hiệu suất so với tường lửa dựa trên proxy. Nó theo dõi thông tin về các kết nối và làm cho việc kiểm tra mọi gói tin trở thành không cần thiết. Điều này làm giảm đáng kể độ trễ do tường lửa gây ra.

Bằng cách duy trì trạng thái của các kết nối, các tường lửa này có thể, ví dụ, bỏ qua kiểm tra các gói tin đến nếu các gói tin được chúng xác định là các phản hồi cho các kết nối đi ra hợp pháp đã được kiểm tra. Cuộc kiểm tra ban đầu hình thành kết nối được cho phép và bằng cách lưu trữ trạng thái đó trong bộ nhớ của mình, tường lửa sẽ cho phép các lưu lượng truy cập tiếp theo đi qua nếu nó là một phần của cuộc trao đổi được cho phép trước đó mà không cần phải kiểm tra lại.

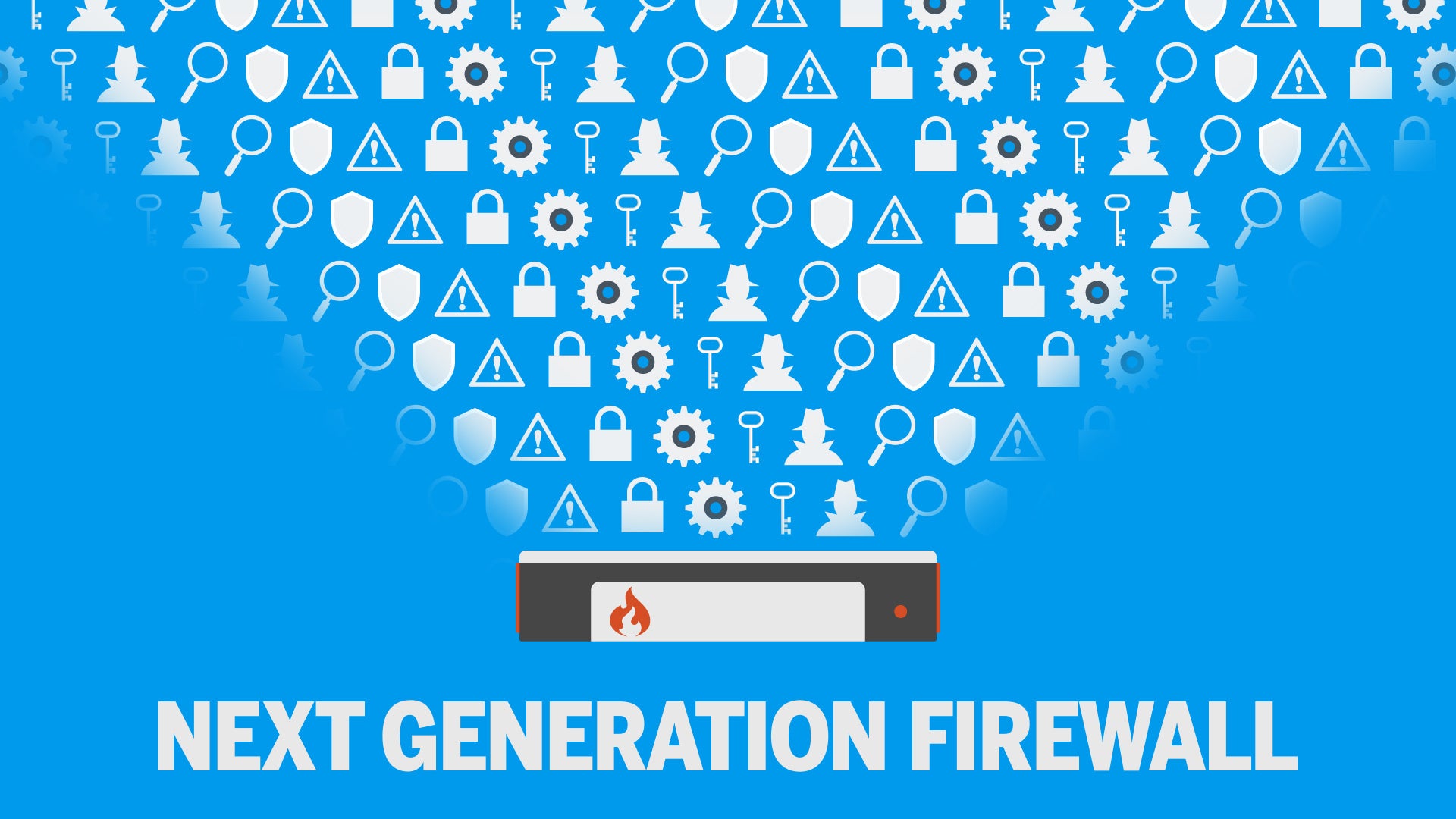

Tường lửa thế hệ tiếp theo

Các gói tin có thể được lọc bằng cách sử dụng nhiều công nghệ khác thay vì chỉ sử dụng trạng thái kết nối, địa chỉ nguồn và đích. Đây là nơi tường lửa thế hệ tiếp theo (NGFW) xuất hiện. NGFW kết hợp các quy tắc quy định những thứ mà từng ứng dụng và người dùng riêng lẻ được phép thực hiện, và trộn dữ liệu thu thập được từ các công nghệ khác để đưa ra quyết định sáng suốt hơn về việc lưu lượng truy cập nào được đi qua và không được đi qua.

Ví dụ, một số NGFW thực hiện lọc URL có thể chấm dứt kết nối SSL và hỗ trợ mạng diện rộng được xác định bởi phần mềm (SD-WAN) để nâng cao hiệu quả cách các quyết định SD-WAN động về kết nối được thực thi.

Các tính năng trước đó được xử lý bởi các thiết bị riêng biệt hiện nay có sẵn trong nhiều NGFW gồm có:

Hệ thống phòng chống xâm nhập (Intrusion Prevention Systems - IPS): Trong khi các công nghệ tường lửa cơ bản xác định và chặn một số loại lưu lượng mạng nhất định, các IPS sử dụng bảo mật chi tiết hơn như dò vết dấu hiệu và phát hiện bất thường để ngăn chặn các mối đe dọa xâm nhập vào mạng. Ở trong các nền tảng riêng biệt, chức năng IPS ngày càng trở thành một tính năng tiêu chuẩn cho tường lửa.

Kiểm tra gói tin sâu (Deep-packet inspection - DPI): DPI là một loại lọc gói tin ngoài việc kiểm tra nơi gói tin đến và đi, nội dung của gói tin còn xem xét,ví dụ, ứng dụng nào đang được truy cập hay loại dữ liệu nào đang được truyền đi. Thông tin này giúp các chính sách thông minh và chi tiết hơn cho tường lửa có thể thực thi được. DPI có thể được sử dụng để chặn hoặc cho phép lưu lượng, giới hạn số lượng băng thông của một ứng dụng cụ thể được phép sử dụng. Nó cũng có thể là một công cụ để ngăn các tài sản trí tuệ hoặc dữ liệu nhạy cảm khỏi rời khỏi mạng an toàn.

Điểm kết thúc SSL: Lưu lượng truy cập được mã hóa SLL (Secure Sockets Layer - một tiêu chuẩn an ninh công nghệ toàn cầu tạo ra một liên kết giữa máy chủ web và trình duyệt) miễn nhiễm với DPI vì nội dung của nó không thể đọc được. Một số NGFW có thể kết thúc lưu lượng SSL, kiểm tra nó, sau đó tạo một kết nối SSL thứ hai đến địa chỉ đích dự định. Điều này có thể được sử dụng để ngăn chặn, ví dụ, các nhân viên cố tình gửi thông tin độc quyền ra bên ngoài mạng bảo mật, đồng thời cho phép lưu lượng truy cập hợp pháp đi qua. Mặc dù đứng từ quan điểm bảo vệ dữ liệu thì điều đó là tốt nhưng DPI có thể làm tăng mối lo ngại về quyền riêng tư.

Hộp cát: Tệp đính kèm được gửi đến hoặc các liên lạc với các nguồn bên ngoài có thể chứa mã độc. Sử dụng hộp cát, một số NGFW có thể cô lập các tệp đính kèm này và bất kỳ mã nào trong đó, phân tích và tìm hiểu xem nó có độc hại không. Nhược điểm là quá trình này có thể tiêu thụ rất nhiều chu kỳ CPU và tạo ra sự chậm trễ đáng chú ý trong lưu lượng truy cập đi qua tường lửa.

Ngoài ra cũng có các tính năng khác có thể được kết hợp trong NGFW. Chúng có thể hỗ trợ tìm hiểu các dữ liệu được thu thập bằng các nền tảng khác và sử dụng nó để đưa ra quyết định. Ví dụ: nếu các nhà nghiên cứu xác định một dấu hiệu của phần mềm độc hại mới, tường lửa có thể lấy thông tin đó và bắt đầu lọc lưu lượng truy cập có chứa dấu hiệu này.

Tường lửa ứng dụng web

Các tường lửa này nằm một cách hợp lý giữa các máy chủ hỗ trợ các ứng dụng web và internet, bảo vệ chúng khỏi các cuộc tấn công HTML cụ thể như chèn script độc hại (cross-site scripting), tiêm mã (SQL injection) và v.v. Chúng có thể là phần cứng hoặc dựa trên đám mây hoặc cũng có thể là được xây dựng trong các ứng dụng để xác định xem máy khách đang cố truy cập vào máy chủ có được phép truy cập hay không.