Tại Hội thảo - Triển lãm quốc tế ngày An toàn thông tin (ATTT) Việt Nam 2021 (lần thứ 14) vừa diễn ra, ông Nguyễn Thế Đạt, Trung tâm An toàn thông tin - VNPT Cyber Immunity đã chia sẻ quá trình chuyển đổi số (CĐS) tại Việt Nam đang diễn ra mạnh mẽ. Đây là quá trình chuyển đổi của nhiều tổ chức, doanh nghiệp (DN) từ mô hình truyền thống sang mô hình số bằng cách áp dụng công nghệ mới như dữ liệu lớn (big data), trí tuệ nhân tạo (AI), đám mây (cloud)… nhằm thay đổi phương thức điều hành lãnh đạo, quy trình làm việc, văn hóa DN. Song quá trình CĐS cũng gặp phải thách thức vô cùng lớn trong vấn đề an ninh, ATTT.

Tấn công APT và nghệ thuật

Ông Đạt nhận định các cuộc tấn công ngày càng tinh vi và kẻ tấn công đã bắt đầu hoạt động có tổ chức và chuyên nghiệp hơn. Trong đó, theo ông Đạt, tấn công APT là cách tấn công khác với tấn công thường. Đó là một chiến dịch có quy mô được thực hiện bởi đội ngũ tin tặc (hacker) chuyên nghiệp kéo dài trong một khoảng thời gian cố định cho tới khi đạt được mục tiêu của chiến dịch. Để "chiến đấu" với tin tặc, chúng ta phải mất nhiều thời gian, thậm chí nhiều năm để thu thập đủ chứng cứ để có thể triệt phá được "đường dây" tấn công và kẻ đứng đầu".

Chính vì vậy, ông Đạt cho rằng cuộc chiến giữa các chuyên gia bảo mật và hacker không chỉ dừng lại ở các mẫu mã độc, các công cụ tự động tấn công mà cả là cuộc đấu trí, đánh lừa nhau như một cuộc chiến quân sự trên không gian mạng.

Với một chiến dịch APT bài bản của tội phạm mạng, ông Đạt cho rằng phải có kế hoạch tác chiến. Tác chiến APT ở đây có thể hiểu là các hoạt động nhằm cản phá cuộc tấn công APT, ngăn chặn hacker truy cập dữ liệu, phá hủy thông tin lưu trong hệ thống mạng. Đồng thời, lên phương án tấn công đáp trả nhằm triệt phá kế hoạch tấn công.

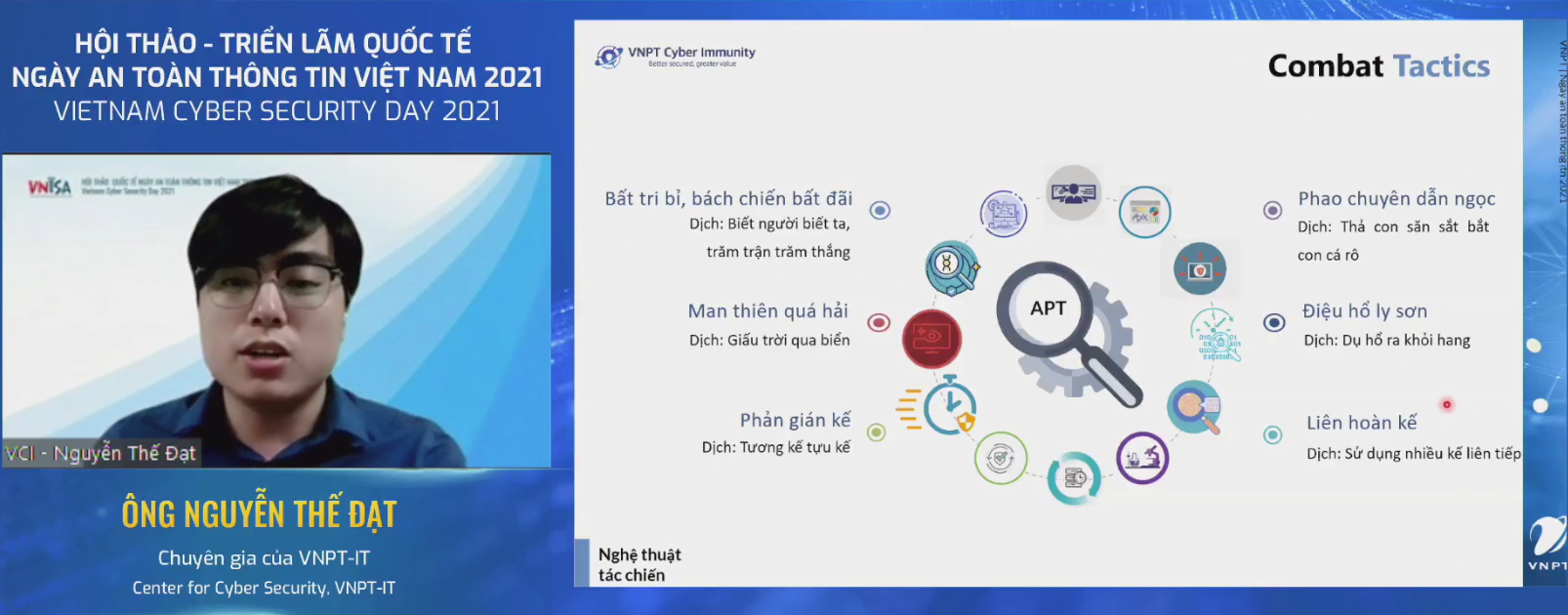

Trong quá trình đấu tranh, bảo vệ hệ thống CNTT, ông Đạt cho biết Trung tâm an ninh mạng thuộc VNPT-IT đã dựa trên cơ sở tác chiến của cuốn sách kinh điển về chiến lược quân sự là binh pháp tôn tử làm kim chỉ nam, từ đó xây dựng những kế hoạch tác chiến của riêng mình.

Ông Nguyễn Thế Đạt: Các tổ chức, DN có thể nghiên cứu 6 kế sách để chống tấn công mạng

Trong số các kế sách, ông Đạt cho rằng có thể nghiên cứu 6 kế sách: bất tri bỉ, bách chiến bất bại (biết người biết ta trăm trận trăm thắng); man thiên quá hải (giấu trời qua biển); phản gián kế (tương kế tựu kế); phao chuyên dẫn ngọc (thả con săn sắt bắt con cá rô); điệu hổ ly sơn và liên hoàn kế - sử dụng nhiều kế liên tiếp để chiến đấu với kẻ địch.

Ông Đạt cho hay ngay cả kỷ nguyên cách mạng 4.0, kỷ nguyên số thì cũng có âm, dương, có kẻ tấn công thì có người bảo vệ, có kẻ đánh cắp dữ liệu thì cũng có người bảo vệ hệ thống. Hai chủ thể này luôn tồn tại song song, hình thành và phát triển. "Mọi sự đều không khó nếu biết những gì chúng ta có, những gì kẻ địch có. Để biết kẻ địch đang tính gì, có thông tin gì thì cần phải xâm nhập vào "hang ổ" của kẻ địch và lắng nghe tin tức của chúng. Đây là kế sách biết người biết ta trăm trận trăm thắng".

Tương tự, ông Đạt cho biết phương thức tấn công của hacker có 7 bước, thường lần lượt từ bước 1 đến bước 7 để đạt được mục tiêu tấn công. Tương ứng đội ngũ bảo mật cũng có khung bảo mật (security framework). Hacker có lợi thế chủ động về thời điểm tấn công, công cụ tấn công tiên tiến, đối tượng và phạm vi tấn công lớn. Hacker cũng giống như kẻ trộm và muốn lấy tiền. Còn đội ngũ bảo mật có lợi thế là hiểu biết điểm mạnh, điểm yếu của hệ thống, các hệ thống có giá trị và cần được bảo vệ. Đội ngũ bảo mật phải biết được mục tiêu của hacker hay là kẻ trộm, để giấu tiền vào trong két sắt và khóa lại.

Kẻ địch sẽ dùng thông tin để chế tạo vũ khí, vậy đội ngũ bảo mật có thể dùng kế sách dấu trời qua biển, tung hỏa mù, đưa thông tin sai lệch để kẻ địch không thể chế tạo vũ khí, phương án tấn công gây hại cho ta. Ở bước 1, 2 khi kẻ địch đã có thông tin, vũ khí tấn công thì kẻ địch sẽ lựa chọn vũ khí, phương thức tấn công. Vậy, đội ngũ bảo mật có thể tương kế, tựu kế, dựa vào phương thức tấn công của kẻ địch và lợi dụng để tự nhận biết điểm yếu để khắc phục.

Ở các bước tiếp theo, kẻ địch đã vượt qua được các hệ thống phòng thủ chủ động và tiến hành tìm kiếm, khai thác, tấn công hệ thống. Ở bước này, đội ngũ bảo mật có thể áp dụng kế sách thả con săn sắt bắt con cá rô, có thể đặt mồi, bẫy để dụ địch giẫm vào bẫy.

Ở bước cuối, khi kẻ địch thực hiện, đánh cắp dữ liệu thì đội ngũ bảo mật dùng liên hoàn kế tạo dữ liệu mồi nhử là hệ thống giả, đánh lừa kẻ địch là đã đánh chiếm thành công và đội ngũ bảo mật bắt đầu thu thập chiến lợi phẩm. Trong chiến lợi phẩm đó, đội ngũ bảo mật khéo léo cài cắm gián điệp.

"Dựa vào những gì ta biết về bản thân và mục đích của kẻ địch thì có thể kết hợp binh pháp, phát triển các kế sách tác chiến. Những ứng dụng kế sách trong thực tiễn như phản gián kế, dựa vào phương thức tấn công, mục tiêu tấn công mà lợi dụng. Đội ngũ bảo mật hãy lợi dụng cách tấn công của địch mà tự hoàn thiện kỹ năng và tự phản xạ của chính chúng ta", ông Đạt cho hay.

Khắc phục điểm yếu

Theo ông Đạt, con người là mắt xích yếu nhất trong các tổ chức, DN. Trong một tổ chức có 1000 người thì tương đương có 1000 điểm yếu và sẽ rất nguy hiểm nếu bị tấn công giả mạo (phishing).

Thực tế, ông Đạt cho biết trong đơn vị của mình, email phishing đã được gửi cho chính những cán bộ trong tổ chức, từ đó đánh giá được ai chưa đủ nhận thức và đánh giá thường xuyên để giúp các cán bộ tự hình thành phản xạ chống lại phishing.

Đội ngũ của Trung tâm an ninh mạng, VNPT-IT đã dựng cả trang web giả mạo hay gửi cả email phishing cho cán bộ, từ đó thu thập được các thông tin như số người nhận mail, truy cập những đường link nguy hiểm, số người bị lộ thông tin, số người bị nhiễm mã độc. Khi bị lừa nhiều và bị "đánh" nhiều thì người dùng hình thành phản xạ mà không bị dính bẫy khi gặp lại những tấn công thật.

Thực tế, ông Đạt cho biết: "Chúng tôi đã thực hiện một chiến dịch phishing vào năm 2020 và có tới 515 người truy cập link độc hại, 219 người lộ thông tin, 54 người nhiễm mã độc. Thực tế qua các đợt phishing, chúng tôi nhận thấy số lượng nhân viên bị lừa qua từng đợt đã giảm đáng kể, cho thấy người dùng đã có phản xạ cảnh giác cao hơn, nâng cao được nhận thức về ATTT".

Ông Đạt cũng cho biết các tổ chức có thể áp dụng kế sách "thả con săn sắt bắt con cá rô", áp dụng chiến lược mồi nhử để kẻ địch sập bẫy. Ngoài tạo ra những hệ thống, website, email giả mạo trên khắp mạng lưới, chúng tôi cũng đặt những mồi nhử, những thông tin giả mạo. Khi kẻ tấn công vượt qua được lớp phòng thủ, thực hiện tìm kiếm thông tin trên máy chủ để khai thác thì vô tình bị mồi nhử dụ dỗ và khai thác tấn công hệ thống và đây chính là bẫy.

"Hệ thống giả mạo được dựng lên để thu thập thông tin tấn công và cảnh báo tới đội ngũ ATTT ngăn chặn cuộc tấn công đó".

Ông Đạt chia sẻ phương pháp luận phòng chống tấn công này để mong muốn các tổ chức có thể xây dựng và ứng dụng chiến lược binh pháp Tôn Tử phòng chống tấn công mạng, nâng cao nhận thức người dùng, tấn công lại hacker, đảm bảo an toàn an ninh mạng./.