Nhóm ứng phó sự cố của Kaspersky đã theo dõi, nghiên cứu và chặn đứng cuộc tấn công mạng nhắm vào một tổ chức khách hàng.

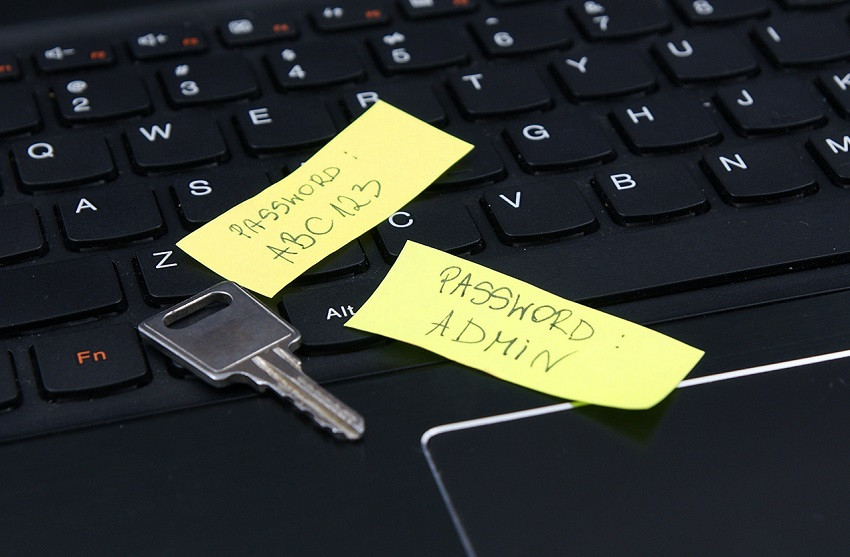

Cuộc tấn công diễn ra từ năm 2017 đến 2019, gây ra vụ rò rỉ dữ liệu lớn. Tài khoản của một quản trị viên đã bị xâm phạm do sơ suất không thay đổi mật khẩu, tạo điều kiện cho tin tặc xâm nhập hệ thống và một số máy trạm, thiết lập cửa hậu (backdoor) và thu thập dữ liệu của hệ thống.

Sự cố vừa được xử lý bởi các chuyên gia Kaspersky một lần nữa chứng minh rằng sự thiếu trách nhiệm cơ bản từ nhân viên cũng có thể dẫn đến một cuộc tấn công mạng gây thiệt hại đáng kể cho tổ chức.

Kaspersky cho biết một DN lớn đã tìm đến các nhà nghiên cứu của Kaspersky sau khi phát hiện những quy trình đáng ngờ trong hệ thống mạng công ty. Nghiên cứu sau đó phát hiện ra rằng hệ thống đã bị xâm nhập thông qua tài khoản quản trị viên cục bộ (adm_Ivan), được sử dụng để tải thư viện mã độc và sau đó lấy cắp dữ liệu từ hệ thống.

Mặc dù vẫn chưa rõ tài khoản của quản trị viên bị xâm phạm lần đầu tiên bằng cách nào, nhưng hành vi của người dùng đã tạo điều kiện để cuộc tấn công diễn ra trong thời gian dài.

Thay vì phải đổi mật khẩu ba tháng một lần như khuyến cáo trong chính sách bảo mật của công ty, quản trị viên đã không đổi mật khẩu trong suốt thời gian đó. Điều này giúp kẻ tấn công có quyền truy cập liên tục vào hệ thống mục tiêu, khiến hàng ngàn tệp tin bảo mật bị rò rỉ. Để tìm hiểu thêm về cuộc tấn công và giảm thiệt hại mà tin tặc gây ra, khách hàng và nhóm bảo mật của Kaspersky đã quyết định giám sát các hoạt động của tội phạm mạng thay vì chặn đứng chúng ngay lập tức.

Phân tích đã xác định rằng hệ thống của tổ chức đã bị xâm phạm trong khoảng thời gian hai năm từ 2017 đến 2019.

Tin tặc đã xâm nhập hệ thống bằng tài khoản quản trị viên và tải trực tiếp các tệp độc hại lên hệ thống mạng. Các tập tin bao gồm một thư viện mã độc cũng như các trình tải xuống và một cửa hậu.

Các mã độc này bị ẩn trong hệ thống thông qua biến thể của các phím tắt trên màn hình nền, menu và thanh tác vụ. Sau đó, thông qua việc nhấp vào phím tắt, một tệp độc hại sẽ khởi chạy trước tệp thực thi ban đầu của ứng dụng, cho phép tin tặc che giấu hoạt động đáng ngờ khỏi hệ thống bảo mật của tổ chức.

Cách thức sử dụng cửa hậu để cấp quyền truy cập đầy đủ vào hệ thống đã thu hút sự quan tâm đặc biệt từ các nhà nghiên cứu. Phân tích sâu hơn cho thấy tin tặc đã xây dựng nhiều lệnh khác nhau và tìm kiếm các tệp bằng cách sử dụng từ khóa và tiện ích mở rộng. Chúng cũng theo dõi dữ liệu từ các tệp đã tải xuống trước đó. Điều đáng chú ý là cửa hậu được tạo riêng cho cuộc tấn công này và không có trường hợp nào khác sử dụng đến nó trong hơn một năm qua.

Phân tích bổ sung cũng cho phép tổ chức tìm hiểu cách các hệ thống bị xâm phạm và các phím tắt được biến đổi thành tệp độc hại trong cuộc tấn công này.

Trong thời gian dài, tin tặc đã xâm phạm có chọn lọc những hệ thống liên quan, thu thập dữ liệu và sau đó “rời khỏi” hệ thống bị nhiễm mã độc, một quá trình mà tổ chức - cùng với các nhà nghiên cứu – đang theo dõi và kiểm soát.

Tuy nhiên, những kẻ tấn công đã quyết định lây nhiễm tất cả các hệ thống trên hệ thống mạng nhằm thu được một điểm truy cập thay thế. Hành động này đã khiến tổ chức phải chặn ngay cuộc tấn công đang diễn ra.

Ông Pavel Kargapoltsev, chuyên gia bảo mật của Kaspersky cho biết: “Cuộc tấn công này đã chứng minh rằng sự hợp tác trong ngành bảo mật là cực kỳ quan trọng, giúp thu thập được những thông tin có giá trị, ngăn chặn những cuộc tấn công tương tự trong tương lai và tiếp tục cuộc chiến chống tội phạm mạng hiệu quả hơn. Khi tin tặc ngày càng sáng tạo hơn trong chiến thuật và kỹ thuật tấn công, chúng tôi cần mở rộng phạm vi hợp tác để phát hiện các mối đe dọa ngay từ giai đoạn đầu, cũng như bảo vệ người dùng và tổ chức hiệu quả hơn”.

Để bảo vệ tổ chức khỏi các cuộc tấn công tương tự, Kaspersky khuyến nghị sử dụng ma trận MITER ATT & CK và định dạng STIX để phát hiện các cuộc tấn công ở giai đoạn đầu.

Bên cạnh đó, tổ chức, DN cần thực hiện các giải pháp EDR như Kaspersky Endpoint Detection and Response để phát hiện tấn công điểm cuối, cũng như điều tra và khắc phục kịp thời các sự cố. Ngoài ra hãy triển khai giải pháp bảo mật giúp phát hiện các mối đe dọa nâng cao ở giai đoạn đầu, như Kaspersky Anti Targeted Attack Platform.

Nếu nhóm bảo mật nội bộ bị hạn chế về tài nguyên để chủ động ngăn chặn các mối đe dọa trước khi xảy ra thiệt hại, thì cần sử dụng chuyên gia hoặc sản phẩm bên ngoài như Kaspersky Threat Hunting service.

Tổ chức, DN cũng cần đào tạo nâng cao nhận thức bảo mật cho nhân viên, thông qua Kaspersky Automated Security Awareness Platform. Nền tảng cũng giải thích tại sao mật khẩu nên được thay đổi thường xuyên.