Zoom là một giải pháp hội nghị truyền hình hiệu quả giúp mọi người kết nối xã hội trong thời điểm hiện nay, bao gồm học trực tuyến, tổ chức các cuộc họp, hội nghị...

Được hỗ trợ trên hầu hết các nền tảng máy tính và di động, với chất lượng truyền tải âm thanh và hình ảnh cực tốt cùng những tiện ích và sự miễn phí thì Zoom thực sự là một ứng dụng tuyệt vời.

Tuy nhiên, đây có phải là lựa chọn tốt nhất cho mọi người, đặc biệt là những người thực sự quan tâm đến quyền riêng tư và tính bảo mật hay không?

Một nhà nghiên cứu bảo mật ẩn danh có tên tài khoản mạng xã hội là @ _g0dmode phát hiện phần mềm hội nghị truyền hình Zoom cho Windows có chứa lỗ hổng 'UNC path injection' có thể cho phép kẻ tấn công từ xa đánh cắp thông tin đăng nhập Windows của nạn nhân.

Theo nhà nghiên cứu, lỗ hổng này có thể được sử dụng để khởi chạy các chương trình trên máy tính của nạn nhân khi họ nhấp vào đường liên kết, mặc dù Windows sẽ (theo mặc định) ít nhất sẽ đưa ra cảnh báo bảo mật trước khi khởi chạy chương trình.

Các cuộc tấn công như vậy là có thể bởi vì Zoom cho Windows hỗ trợ các đường dẫn UNC từ xa mà chuyển đổi các URI có khả năng không an toàn thành siêu liên kết (hyperlink) khi nhận được qua tin nhắn trò chuyện đến người nhận trong cuộc trò chuyện cá nhân hoặc nhóm.

Đánh cắp mật khẩu Windows từ xa qua Zoom

Được xác nhận bởi nhà nghiên cứu Matthew Hickey và được Mohamed Baset chứng minh, kịch bản tấn công đầu tiên liên quan đến kỹ thuật SMBRelay khai thác thực tế rằng Windows tự động hiển thị tên đăng nhập của người dùng và hàm băm mật khẩu NTLM đến máy chủ SMB từ xa khi cố gắng kết nối và tải xuống tệp được lưu trữ trên đó.

Để đánh cắp thông tin đăng nhập Windows của người dùng được nhắm mục tiêu, kẻ tấn công cần gửi một URL giả mạo (tức là, \\x.x.x.x\abc_file) cho nạn nhân thông qua giao diện trò chuyện.

Sau khi bấm (click) vào, tin tặc sẽ thu thập được dữ liệu xác thực từ Windows mà người dùng không hề hay biết.

Cần lưu ý rằng, mật khẩu bị đánh cắp không phải là dưới dạng văn bản thuần tuý (plain text), nhưng tin tặc có thể dễ dàng bẻ khóa trong vài giây bằng cách sử dụng các công cụ bẻ khóa mật khẩu như HashCat hoặc John the Ripper.

Trong môi trường dùng chung, như không gian văn phòng, thông tin đăng nhập Windows bị đánh cắp có thể được sử dụng lại ngay lập tức để thỏa hiệp người dùng hoặc tài nguyên CNTT khác và khởi động các cuộc tấn công tiếp theo.

Khai thác Zoom để thỏa hiệp các hệ thống Windows từ xa

Bên cạnh việc đánh cắp thông tin đăng nhập Windows, lỗ hổng cũng có thể bị khai thác để khởi chạy bất kỳ chương trình nào đã có trên máy tính mục tiêu hoặc thực thi các lệnh tùy ý để thỏa hiệp từ xa, được xác nhận bởi nhà nghiên cứu bảo mật Google, ông Tavis Ormandy.

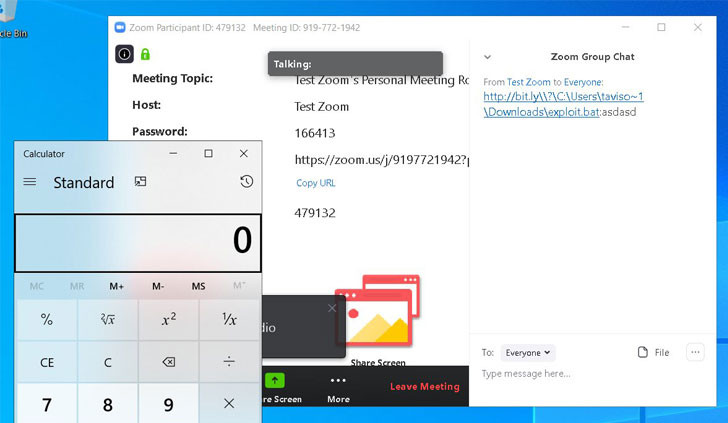

Như được hiển thị, Ormandy đã trình diễn cách lỗ hổng trong Zoom cũng có thể được khai thác để chạy một batch script mà - không cần thông báo - chứa các lệnh độc hại khi được gọi từ thư mục tải xuống mặc định của Windows.

Kịch bản tấn công thứ hai dựa trên thực tế là các trình duyệt chạy trên hệ điều hành Windows sẽ tự động lưu tải xuống trong một thư mục mặc định, có thể bị lạm dụng để lừa người dùng tải xuống batch script và sau đó kích hoạt nó bằng cách sử dụng lỗi của Zoom.

Cần lưu ý, để khai thác vấn đề này, kẻ tấn công phải biết Windows username của người dùng được nhắm mục tiêu, tuy nhiên, có thể dễ dàng lấy được bằng cách sử dụng cuộc tấn công SMBRelay đầu tiên.

Zoom đã được thông báo về lỗi này và đã phát hành bản vá lỗi. Ngoài ra, người dùng cũng có thể tham khảo môt vài phần mềm hội nghị video thay thế như: Skype & Microsoft Teams; Google Hangouts Meet; Google Duo; FaceTime and Signal,...

Bên cạnh việc sử dụng mật khẩu mạnh, người dùng Windows cũng có thể thay đổi cài đặt chính sách bảo mật để hạn chế hệ điều hành tự động chuyển thông tin xác thực NTML của họ sang máy chủ SMB từ xa.