Nguy cơ tin tặc tấn công các dòng ô tô mới kết nối Internet

Cùng với sự phát triển của công nghệ, các hãng sản xuất ô tô ngày càng cung cấp nhiều tính năng ưu việt hơn cho người tiêu dùng. Kết nối đám mây và công nghệ vô tuyến là các tính năng tiêu chuẩn hiện nay và người lái xe mong đợi mọi thứ sẽ hoạt động một cách an toàn, tin cậy và thông minh. Nhưng những tính năng phần mềm tiên tiến này thường có các giao thức bảo mật lỏng lẻo, mở ra cơ hội cho tin tặc xâm nhập vào hệ thống mạng của ô tô, thậm chí là cả hệ thống của hãng sản xuất. Tin tặc bắt đầu khai thác các lỗ hổng trong phần cứng và phần mềm ô tô từ năm 2010.

Theo cơ quan bảo vệ người tiêu dùng Consumer Watchdog có trụ sở ở Los Angeles (Mỹ), vấn đề gây lo ngại hiện nay trong lĩnh vực công nghệ ô tô là các hệ thống an toàn quan trọng của xe đang được kết nối Internet mà không có bảo đảm an ninh thích hợp, cũng như người dùng không có cách nào để ngắt kết nối trong trường hợp xảy ra một vụ tấn công quy mô lớn.

Báo cáo của cơ quan này chỉ rõ nếu xảy ra một vụ tấn công mạng trên quy mô lớn trong giờ cao điểm, khoảng 3.000 người có thể thiệt mạng. Theo đó, việc kết nối hệ thống an toàn quan trọng của ô tô với Internet thực sự rất nguy hiểm. Đơn cử nếu người dùng có thể điều khiển mọi thiết bị trên ô tô từ điện thoại thông minh, bao gồm khởi động xe, bật điều hòa không khí, định vị, thì bất kỳ ai khác cũng có thể làm được điều này qua Internet.

Các phương thức tấn công

Báo cáo “Under The Hood: Cybercriminals Exploit Automotive Industry’s Software Features” từ IntSights đã chỉ ra chi tiết phương thức mà tội phạm mạng có thể xâm nhập vào những chiếc xe thế hệ mới.

IntSights phát hiện ra có rất nhiều cửa hàng trực tuyến bán các công cụ tấn công (hack) xe trên web. Các cửa hàng này cung cấp các dịch vụ ngắt kết nối thiết bị chống trộm ô tô cũng như đầy đủ các hướng dẫn đầy đủ giúp tội phạm mạng đánh cắp một chiếc xe ô tô.

Báo cáo cho biết hầu hết các công cụ tấn công xe hơi có thể được tìm thấy trên các trang web hoặc diễn đàn như Omerta.cc, Sindikat, Nulled.to, Carmasters.org, Autoteamsforums.ru, ffffff.ru và Dublikat, nơi cung cấp nhiều thông tin, công cụ, bộ mã lấy và hướng dẫn.Ngoài ra, còn có một số trang web của Nga như forum.grabbs.org, Migalki.pw và Chipadla.ru.

Theo báo cáo, trước kia, việc đánh cắp những chiếc xe ô tô được coi là quá khó khi xâm nhập và không xứng đáng với thời gian và công sức bỏ ra. Nhưng khi các xe ô tô được trang bị thêm Wi-Fi, GPS và các tính năng khác, diện tấn công đã tăng lên.Trung bình mỗi chiếc xe hiện nay bao gồm hàng ngàn mẩu phần cứng cũng như hàng triệu dòng mã, tạo ra nhiều cơ hội cho tội phạm mạng thử nghiệm các phương pháp của chúng.

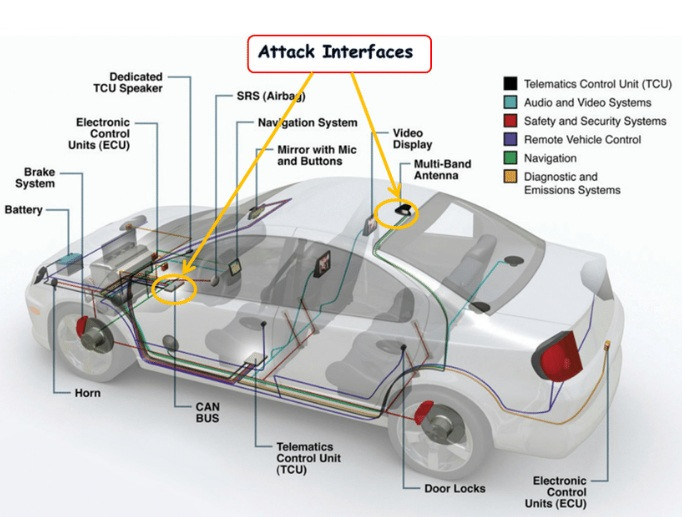

Phương pháp phổ biến nhất liên quan đến việc tấn công giao thức CAN của xe hơi, có thể cung cấp cho tin tặc quyền truy cập đầy đủ vào tất cả các chức năng của phương tiện. CAN (Controller Area Network) là một giao thức truyền thông bus nối tiếp phát triển bởi Bosch (một nhà sản xuất thiết bị điện tại Đức) vào đầu những năm 1980.

Sau đó, CAN đã được chuẩn hóa theo tiêu chuẩn ISO-11898 và ISO-11519, được thiết lập như là giao thức chuẩn để giao tiếp kết nối mạng trong ngành công nghiệp ô tô. Giao thức này không có bất kỳ tính năng mã hóa nào, mở ra cơ hội cho các cuộc tấn công “man in-the-middle”.

"Tấn công một chiếc xe đang di chuyển gần như là không thể nếu tin tặc cần kết nối vật lý với nó. Tuy nhiên, hiện nay có nhiều giải pháp để khắc phục vấn đề này: Tấn công xe qua mạng di động, xâm nhập vào các điểm truy cập Wi-Fi hoặc đột nhập qua hệ thống phụ trợ (backend system) của các hãng sản xuất”, báo cáo cho biết.

Hầu hết các xe ô tô đều có một số điểm truy cập từ xa và trong một bán kính nhất định, kẻ tấn công có thể có khả năng kết nối với chúng. Số lượng điểm truy cập từ xa có thể khác nhau tùy theo các hãng sản xuất bao gồm Wi-Fi, Bluetooth, khóa điều khiển từ xa RKE (Remote Keyless Entry),…

Khóa cửa ô tô điều khiển từ xa từ lâu đã được sử dụng phổ biến vì sự tiện lợi, dùng dễ dàng. Trước khi rời khỏi xe, người sử dụng chỉ cần nhấn nút lock trên remote, xe sẽ tự động đóng cửa. Và ngược lại, muốn mở cửa xe, chỉ cần nhấn nút mở khoá (unlock).

Thế nhưng chính sự tiện lợi, đơn giản ấy cũng gây ra nhiều phiền phức mà nhiều người sử dụng không ngờ tới. Những lái xe có kinh nghiệm cho biết, chính chiếc remote ấy là nguyên nhân của những vụ mất cắp đồ dùng trên ô tô. Thậm chí nguy hiểm hơn, nếu RKE cho phép chủ sở hữu ô tô mở và khởi động xe mà không cần chìa khóa thì tội phạm mạng cũng đã có thể thực hiện theo cách tương tự.

Công nghệ được sử dụng cho RKE đã có hàng thập kỷ và được coi là khá an toàn và khó bẻ khóa, nhưng với các bộ lấy mã thế hệ mới, kẻ trộm xe hoàn toàn có thể bắt chước các tín hiệu hoặc chặn chúng. Bộ lấy mã là một thiết bị điện tử có khả năng chặn và ghi nhớ mã keyfob của RKE. Giao tiếp giữa hệ điều hành của ô tô và chìa khóa điện tử được thực hiện trên giao tiếp một chiều. Các thiết bị điện tử keyfob tạo thành một lệnh được mã hóa bằng một thuật toán đặc biệt. Đơn vị trung tâm giải mã lệnh và nếu nhận ra nó là chính xác, thì sẽ nhất thiết phải thực hiện nó ví dụ mở cửa, mở cốp, khởi động xe,…

Các bộ lấy mã này ngày càng có sẵn trên web đen và trên nhiều diễn đàn, giúp tội phạm mạng có thể dễ dàng tìm kiếm và chia sẻ các kinh nghiệm sử dụng. Nghiên cứu cho thấy một số công cụ nhất định, như "RollJam", có thể hoạt động trên bất kỳ chiếc xe nào và có thể được mua với giá 32 USD. Ngoài ra, còn có các công cụ khác như Panda DXL, Grabos Panda và Code Grabber.

Cũng theo báo cáo của IntSights, tin tặc thậm chí có thể truy cập hệ thống mạng của xe ô tô thông qua chính các hãng sản xuất, bởi các ứng dụng được sử dụng để liên lạc với các phương tiện. Nếu xảy ra xâm phạm trong các máy chủ của hãng sản xuất ô tô, tội phạm mạng có thể dễ dàng khai thác thông tin được chia sẻ giữa các máy chủ của hãng sản xuất và hệ điều hành của ô tô.

Ngoài ra, tin tặc cũng có thể tải phần mềm độc hại vào điện thoại của chủ xe, thông qua các chiến dịch lừa đảo hoặc ứng dụng giả mạo, từ đó lây nhiễm cho xe ô tô. Thậm chí, chúng còn thành công trong việc kiểm soát mạng di động thông qua thẻ SIM tích hợp, mà nhiều hãng sản xuất ô tô sử dụng để trích xuất thông tin thời gian thực và cập nhật firmware.

Thông thường, các xe hơi bị tấn công chủ yếu thông qua phương thức truy cập từ xa, có thể thông qua keyfob, hệ thống thông tin giải trí, hệ thống chẩn đoán xe hơi hoặc cảm biến áp suất lốp không dây, khiến việc phát hiện thường gặp nhiều khó khăn.

Do đó, trong môi trường kỹ thuật số ngày càng phát triển hiện nay, điều quan trọng là các hãng sản xuất phải thực hiện những biện pháp phòng ngừa cần thiết ngay từ thiết kế ban đầu với các tính năng bảo mật cũng như bổ sung các biện pháp an ninh mạng đối với các dòng xe mới hoặc thiết kế lại.