Một tin tặc đã công bố tuần qua một danh sách khổng lồ các thông tin Telnet (một giao thức truy cập từ xa có thể được sử dụng để kiểm soát các thiết bị qua Internet) đối với hơn 515.000 máy chủ, bộ định tuyến gia đình và các thiết bị "thông minh" IoT.

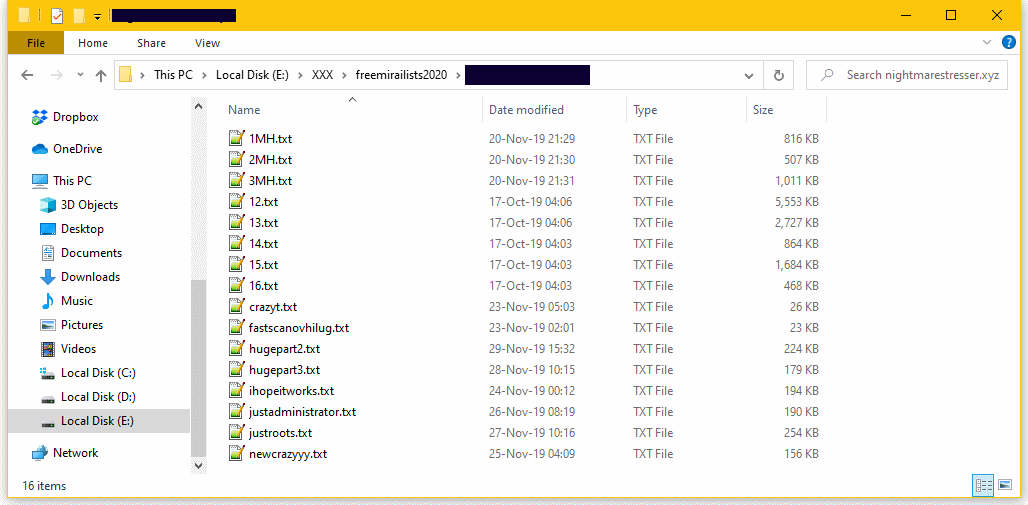

Danh sách các thiết bị IoT

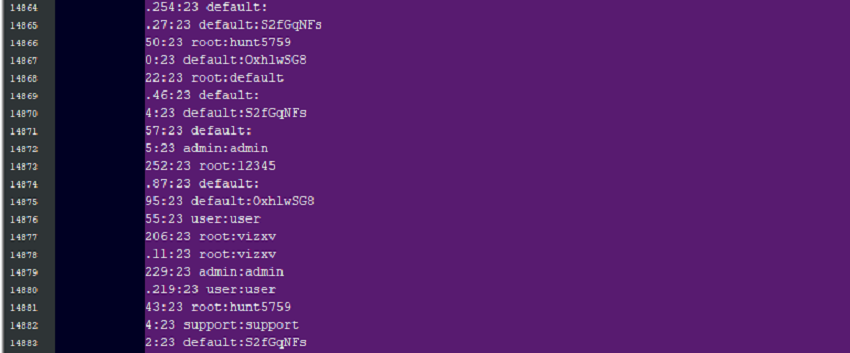

Danh sách, được công bố trên một diễn đàn tấn công (hack) phổ biến, bao gồm địa chỉ IP của mỗi thiết bị, cùng với tên người dùng và mật khẩu dịch vụ Telnet.

Theo các chuyên gia mà ZDNet cho biết và một tuyên bố từ chính người tiết lộ, danh sách này được tổng hợp bằng cách quét toàn bộ Internet đối với các thiết bị lộ cổng Telnet của họ. Các tin tặc đã cố gắng sử dụng: Tên người dùng và mật khẩu mặc định do nhà máy thiết lập, hoặc các kết hợp mật khẩu tùy chỉnh nhưng dễ đoán.

Các loại danh sách này - được gọi là "danh sách bot" - là một thành phần phổ biến của hoạt động botnet IoT. Các tin tặc quét Internet để xây dựng danh sách bot, sau đó sử dụng chúng để kết nối với các thiết bị và cài đặt phần mềm độc hại.

Các danh sách này thường được giữ kín, mặc dù một số đã bị rò rỉ trực tuyến trước đây, chẳng hạn như danh sách 33.000 thông tin xác thực bộ định tuyến Telnet bị rò rỉ vào tháng 8/2017. Tuy nhiên đến nay, danh sách này đánh dấu sự rò rỉ lớn nhất của mật khẩu Telnet cho đến nay.

Dữ liệu bị rò rỉ bởi một bên khai thác dịch vụ DDoS

Theo ZDNet, danh sách đã được công bố trực tuyến bởi người duy trì dịch vụ DDoS cho thuê (DDoS booter).

Khi được hỏi tại sao tin tặc lại công bố một danh sách "bot" khổng lồ như vậy, người này tiết lộ rằng đã nâng cấp dịch vụ DDoS của mình từ việc nghiên cứu dựa trên các botnet IoT đến một mô hình mới dựa trên việc thuê các máy hiệu năng cao từ các nhà cung cấp dịch vụ đám mây.

Các tệp thiết bị IoT (Ảnh: ZDNet)

Tất cả các danh sách mà tin tặc này tiết lộ là vào tháng 10 và 11/2019. Một số thiết bị này hiện có thể chạy trên một địa chỉ IP khác hoặc sử dụng thông tin đăng nhập khác nhau.

ZDNet đã không sử dụng bất kỳ combo tên người dùng và mật khẩu nào để truy cập vào bất kỳ thiết bị nào, vì điều này là bất hợp pháp - do đó ZDNet không thể tiết lộ bao nhiêu thông tin đăng nhập do tin tặc công bố này vẫn còn hiệu lực.

Sử dụng các công cụ tìm kiếm IoT như BinaryEdge và Shodan, ZDNet đã xác định các thiết bị trên toàn thế giới. Một số thiết bị được đặt trên mạng của các nhà cung cấp dịch vụ Internet đã biết (cho biết chúng là bộ định tuyến gia đình hoặc thiết bị IoT), nhưng các thiết bị khác được đặt trên mạng của các nhà cung cấp dịch vụ đám mây lớn.

Mối đe dọa vẫn hiện hữu

Một chuyên gia bảo mật IoT (người không muốn tiết lộ danh tính) cho ZDNet biết rằng ngay cả khi một số mục trong danh sách không còn hợp lệ nữa vì các thiết bị có thể đã thay đổi địa chỉ IP hoặc mật khẩu, danh sách vẫn cực kỳ hữu ích cho kẻ tấn công cao thủ.

Các thiết bị được định cấu hình sai không được trải đều trên Internet, nhưng chúng thường được phân cụm trên mạng của một ISP duy nhất do nhân viên của ISP mặc định cấu hình sai các thiết bị khi triển khai chúng cho các nhóm khách hàng tương ứng của họ.

Kẻ tấn công có thể sử dụng các địa chỉ IP có trong các danh sách, xác định nhà cung cấp dịch vụ và sau đó quét lại mạng của các nhà cung cấp dịch vụ Internet (ISP) để cập nhật danh sách với các địa chỉ IP mới nhất.

ZDNet đã chia sẻ danh sách thông tin đăng nhập với các nhà nghiên cứu bảo mật tin cậy, những người tình nguyện liên hệ và thông báo cho các ISP và chủ sở hữu máy chủ.

.jpeg)