Khi xảy ra sự cố bảo mật, GERT được các công ty liên hệ nhằm hạn chế thiệt hại và ngăn chặn cuộc tấn công lan rộng. Đây là giải pháp ứng phó sự cố (Incident response - IR) dành riêng cho các tổ chức quy mô vừa và lớn.

Tính từ đầu năm đến hết tháng 11/2021, gần như cứ mỗi 2 sự cố bảo mật xảy ra tại các công ty do nhóm GERT xử lý thì lại có 1 sự cố liên quan đến ransomware.

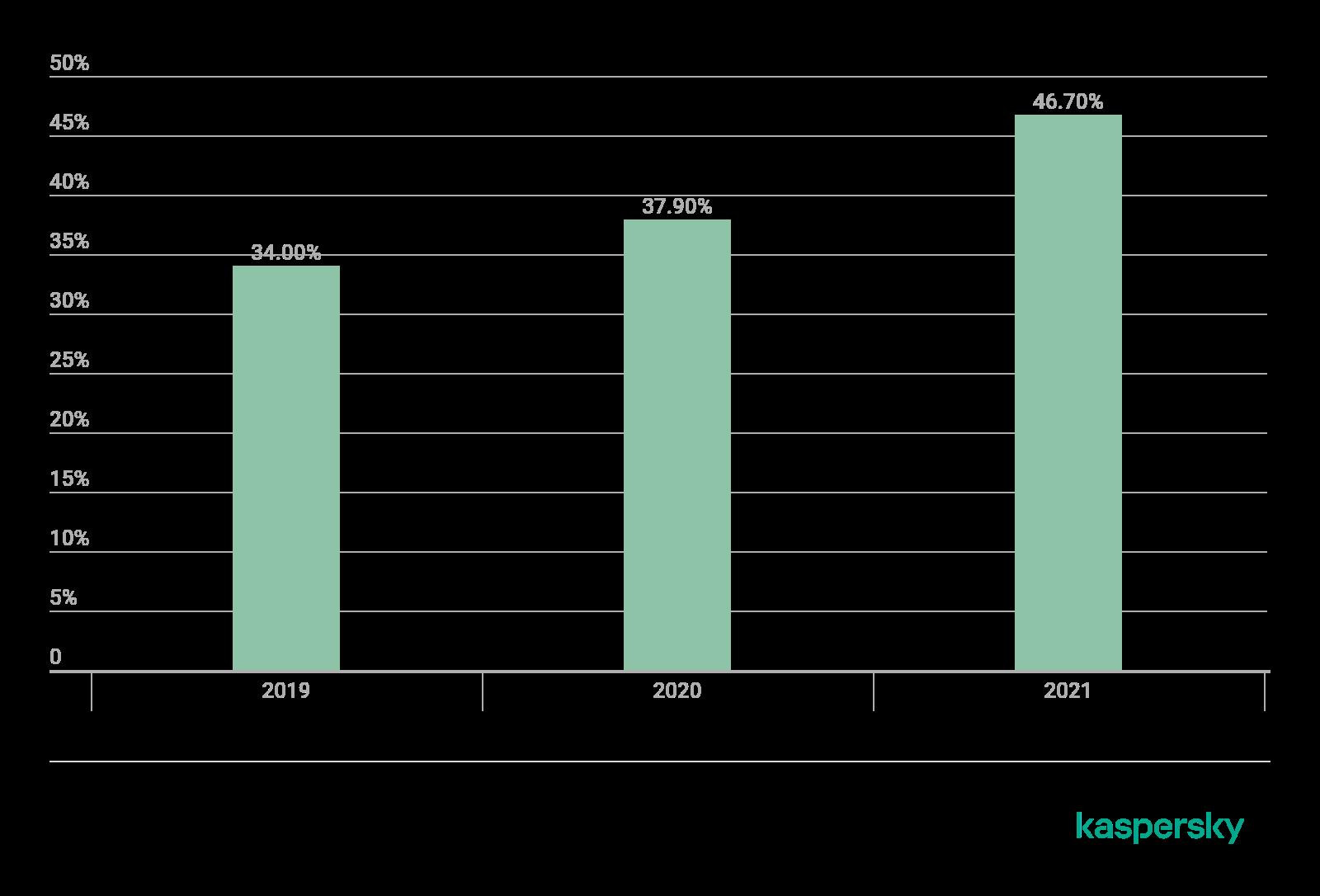

Tỷ lệ phần trăm yêu cầu IR liên quan đến ransomware trong khoảng thời gian 2019-2021.

Tỷ lệ yêu cầu IR liên quan đến ransomware do nhóm GERT của Kaspersky xử lý là 46,7%, tăng vọt từ con số 37,9% trong cả năm 2020 và 34% trong năm 2019. Những mục tiêu phổ biến nhất được nhắm mục tiêu là các tổ chức thuộc chính phủ và các ngành công nghiệp với tổng số cuộc tấn công chiếm gần 50% tổng số yêu cầu dịch vụ IR có liên quan đến ransomware trong năm 2021. Các mục tiêu phổ biến khác có thể kể đến là các tổ chức tài chính và CNTT.

Tuy nhiên, khi chuyển hướng sang tấn công đòi khoản tiền chuộc lớn và nhắm vào các mục tiêu cấp cao, các nhóm ransomware đang phải đối mặt với sức ép ngày càng gia tăng từ các chính trị gia và cơ quan hành pháp, khiến hiệu quả của các cuộc tấn công trở thành vấn đề trọng yếu.

Trên thực tế đó, các chuyên gia của Kaspersky cũng đã đưa hai xu hướng quan trọng được dự báo sẽ trở nên phổ biến vào năm 2022.

Thứ nhất, nhiều nhóm ransomware có khả năng phát triển ransomware trên hệ điều hành Linux để tối đa hóa tấn công trên diện rộng - tương tự với RansomExx và Darkside.

Thứ hai, các nhóm tấn công sẽ bắt đầu tập trung nhiều vào tống tiền "tài chính": kẻ tấn công sẽ đe dọa phát tán những dữ liệu tài chính quan trọng của công ty (như các sự kiện sáp nhập hoặc mua lại, kế hoạch niêm yết cổ phiếu), nhằm mục đích hạ giá cổ phiếu. Đứng trước áp lực tài chính, khả năng cao các công ty sẽ chấp nhận chi trả tiền chuộc.

Vladimir Kuskov, Trưởng Bộ phận thăm dò mối đe dọa mạng tại Kaspersky chia sẻ: "Chúng ta chỉ bắt đầu nói về ransomware 2.0 từ năm 2020, và kỷ nguyên ransomware đã thực sự bùng nổ vào năm 2021. Các băng nhóm ransomware không chỉ mã hóa dữ liệu, mà chúng còn đánh cắp thông tin từ các cơ quan trọng yếu, quy mô lớn và đe dọa tiết lộ thông tin nếu các nạn nhân không trả tiền chuộc. Dự báo, Ransomware 2.0 sẽ còn tiếp tục lan rộng trong năm tới".

Còn theo Fedor Sinitsyn, chuyên gia bảo mật tại Kaspersky: "Hiện nay ransomware đang là vấn đề nổi cộm, các cơ quan pháp luật đã và đang làm việc cật lực để đánh bại các mối đe dọa dai dẳng, điển hình trong năm nay là nhóm tin tặc DarkSide và REvil. Vòng đời của các băng nhóm này đang bị thu hẹp, điều đó có nghĩa là chúng sẽ phải điều chỉnh chiến thuật của mình vào năm 2022 để duy trì lợi nhuận, nhất là khi một số chính phủ đang thảo luận rằng trả tiền chuộc cho tội phạm mạng sẽ là việc bất hợp pháp".

Một số khuyến nghị bảo vệ DN khỏi các cuộc tấn công ransomware

Để đảm bảo an toàn trước các cuộc tấn công bằng phần mềm tống tiền ransomware ngày càng tinh vi, các chuyên gia Kaspersky đưa ra một số khuyến nghị đối với các DN, tổ chức. Cụ thể:

Các tổ chức, DN không kết nối dịch vụ máy tính để bàn từ xa (chẳng hạn như RDP) với mạng công cộng nếu không thực sự cần thiết; luôn luôn sử dụng mật khẩu mạnh cho các dịch vụ này.

Các DN cũng cần cài đặt các bản vá lỗi sẵn có trong trường hợp sử dụng các giải pháp VPN thương mại để cung cấp quyền truy cập từ xa và cho phép nhân viên làm việc như đang kết nối với các cổng trong mạng lưới. Luôn luôn cập nhật phần mềm trên tất cả các thiết bị để ngăn phần mềm tống tiền khai thác các lỗ hổng bảo mật.

Chiến lược phòng thủ nên tập trung phát hiện sự dịch chuyển lưu lượng trong mạng và lưu lượng đưa dữ liệu lên Internet. DN cần đặc biệt chú ý đến lưu lượng đi để phát hiện các kết nối của tội phạm mạng; sao lưu dữ liệu thường xuyên, đảm bảo rằng DN, tổ chức có thể nhanh chóng truy cập dữ liệu sao lưu trong trường hợp khẩn cấp. Đồng thời, sử dụng thông tin mới nhất từ Threat Intelligence - Dịch vụ thám báo mối đe dọa, để cập nhật thông tin về các chiến thuật, kỹ thuật (TTP) thực tế được các tác nhân nguy hại sử dụng.

Bên cạnh đó, DN có thể sử dụng các giải pháp như Kaspersky Endpoint Detection and Response và dịch vụ phát hiện và ứng phó Kaspersky Managed Detection and Response để sớm xác định và ngăn chặn các cuộc tấn công ngay từ những giai đoạn đầu, trước khi những kẻ tấn công đạt được mục tiêu cuối cùng của chúng.

Ngoài ra, tiến hành đào tạo cho nhân viên để góp phần bảo vệ DN. Các tổ chức, DN có thể cân nhắc các khóa đào tạo chuyên biệt, chẳng hạn như các khóa được cung cấp trên nền tảng nâng cao nhận thức an ninh bảo mật Kaspersky Automated Security Awareness Platform.

Cuối cùng, sử dụng giải pháp bảo mật điểm cuối đáng tin cậy, chẳng hạn như giải pháp Kaspersky Endpoint Security for Business (KESB), với các tính năng ngăn chặn lỗ hổng bảo mật, phát hiện hành vi đáng ngờ, và công cụ khắc phục có khả năng vô hiệu hóa các hành động gây hại. KESB cũng có các cơ chế tự vệ có thể ngăn không cho tội phạm mạng gỡ bỏ giải pháp này./.

.jpg)