Đã có thời, các mối đe dọa từ chuỗi cung ứng vật lý là tất cả những gì mà một tổ chức phải lo lắng. Hiện nay với sự gia tăng của Internet và các hệ thống ngày càng phụ thuộc vào phần mềm, có những mối đe dọa mới và chủ yếu hơn. Internet là một lợi ích to lớn đối với các chuỗi cung ứng, cả quy mô nhỏ và toàn cầu. Tuy nhiên, sự gia tăng của các chuỗi cung ứng và các phần mềm phụ thuộc vào Internet đã tạo ra những nguy cơ mới về các mối đe dọa tiềm tàng.

Năm 2013 và 2014, cả thế giới bàng hoàng vụ rò rỉ dữ liệu 70 triệu khách hàng Target và chuỗi bán lẻ Home Depot, tương đương hơn một phần ba dân số Hoa Kỳ, bị đánh cắp do các vấn đề bảo mật từ bên thứ ba. Sáu năm sau, các vi phạm về an toàn, an ninh các phần mềm trong chuỗi cung ứng ngày càng gia tăng, tinh vi, phức tạp hơn - đáng chú ý nhất là vụ vi phạm SolarWinds được cho là một trong những cuộc tấn công mạng lớn nhất từ trước đến nay.

Hiện trạng

Vào ngày 13/12/2020, FireEye, Microsoft và SolarWinds đã thông báo về việc phát hiện ra một cuộc tấn công chuỗi cung ứng lớn, tinh vi sử dụng Orion IT, một nền tảng quản lý và giám sát cơ sở hạ tầng của SolarWinds.

Theo AP, giới bảo mật đánh giá đây là cuộc tấn công lớn nhất nhắm vào Hoa Kỳ trong một thập kỷ qua và tin tặc có thể đã đánh cắp nhiều bí mật quan trọng của Chính phủ. Chính phủ Hoa Kỳ và nhiều chuyên gia khu vực tư nhân đã tuyên bố tin tưởng rằng cuộc tấn công là do tội phạm có tổ chức được hậu thuẫn bởi một quốc gia (2) ; (3). Đây dường như là một trong những cuộc tấn công mạng phức tạp và tinh vi nhất trong lịch sử, đến nay công tác điều tra sự cố này vẫn đang tiếp tục thực hiện.

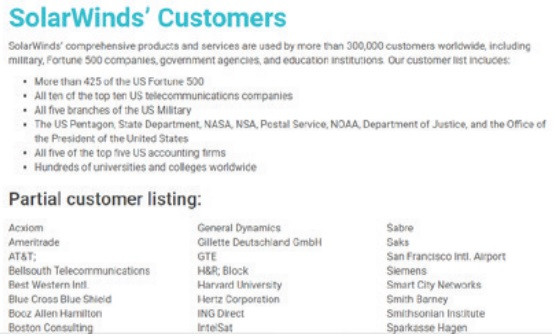

SolarWinds đã xóa danh sách khách hàng khỏi trang web của mình, nhưng Internet Archive (4) đã lưu danh sách đó: Tất cả 5 chi nhánh của quân đội Hoa Kỳ, Bộ ngoại giao, Nhà Trắng, NSA, 425 công ty trong số TOP 500 công ty Fortune, tất cả 5 trong số 5 công ty kế toán hàng đầu, các công ty, và hàng trăm trường đại học và cao đẳng (5).

Quy mô của vụ tấn công có khả năng xảy ra trên toàn cầu và do phần mềm bị ảnh hưởng có thể kết nối đến nhiều bộ phận của doanh nghiệp, có khả năng tàn phá các tổ chức.

Phân tích của Microsoft đã xác định được 40 khách hàng đã bị xâm nhập bằng cách sử dụng lỗ hổng này. Phần lớn trong số đó là ở Hoa Kỳ, nhưng các mạng ở Canada, Mexico, Bỉ, Tây Ban Nha, Anh, Israel và UAE cũng đã được nhắm mục tiêu. Danh sách này bao gồm các chính phủ, nhà thầu chính phủ, các công ty CNTT, các tổ chức tư vấn và các tổ chức phi chính phủ… và chắc chắn sẽ ngày càng gia tăng (6).

Tháng 4/2019 đến tháng 2/2020:

SolarWinds bị tấn công mà không biết: 02 bản cập nhật phần mềm SolarWinds Orion đã bị tấn công một cách lặng lẽ từ tháng 9 năm 2019. Tin tặc đã chính thức cài đặt, nhúng phần mềm độc hại vào các bản cài đặt cập nhật để theo dõi khách hàng với mã độc SUNBURST từ ngày 20 tháng 2 năm 2020.

Ngày 8 /12/2020:

FireEye bị tấn công: FireEye tiết lộ rằng tin tặc được nhà nước tài trợ đã đột nhập vào mạng của FireEye và đánh cắp các công cụ sử dụng để kiểm tra thâm nhập của công ty (7).

Từ ngày 11 - 17 /12/2020:

FireEye phát hiện ra SolarWinds cũng bị tấn công: Trong một cuộc điều tra vi phạm, FireEye phát hiện ra rằng các bản cập nhật SolarWinds Orion đã bị lỗi và trở thành “vũ khí hóa” bởi các tin tặc (8).

Các cuộc họp khẩn cấp tại Nhà Trắng: Hội đồng An ninh Quốc gia (National Security Council) đã tổ chức một cuộc họp tại Nhà Trắng để thảo luận về sự vi phạm của nhiều cơ quan chính phủ và doanh nghiệp (9).

Chỉ thị khẩn cấp của CISA: Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA), một bộ phận của Bộ An ninh Nội địa Hoa Kỳ, ban hành chỉ thị khẩn cấp 21-01 (10), ra lệnh cho các cơ quan liên bang ngắt kết nối phần mềm SolarWinds Orion vì mối đe dọa an ninh (11).

SolarWinds ngay lập tức đưa ra khuyến nghị bảo mật nêu rõ về vụ hack nền tảng Orion và các biện pháp phòng thủ liên quan (12).

Các nạn nhân bị xác định tấn công bao gồm: Bộ Thương mại và Tài chính Hoa Kỳ; Bộ An ninh Nội địa (DHS), Viện Y tế Quốc gia và Bộ Ngoại giao (13).

Các nhà cung cấp dịch vụ CNTT được nhắm mục tiêu: Microsoft đã phát hiện ra hơn 40 khách hàng của mình là mục tiêu. Khoảng 44% khách hàng đó là các nhà cung cấp dịch vụ CNTT, phần mềm hoặc công ty công nghệ. Microsoft đã mô tả sự cần thiết phải có một “phản ứng an ninh mạng toàn cầu và mạnh mẽ” (14).

Cơ quan Hạt nhân Hoa Kỳ: Tin tặc đã truy cập vào các hệ thống tại Cơ quan Quản lý An ninh Hạt nhân Quốc gia, cơ quan duy trì kho dự trữ vũ khí hạt nhân của Hoa Kỳ (15).

Các cuộc họp tại Nhà Trắng: Nhà Trắng đang họp hàng ngày để thảo luận về vụ vi phạm SolarWinds Orion, các nạn nhân tấn công, các nạn nhân tiềm ẩn và cách ứng phó tiềm năng (16).

Ngày 19 - 21 /12/2020:

Chính quyền Trump: Ngoại trưởng Hoa Kỳ Mike Pompeo đổ lỗi cho Nga về vụ hack SolarWinds Orion làm tổn hại nhiều cơ quan liên bang và các tập đoàn kinh tế của Hoa Kỳ (17).

Cập nhật các nạn nhân: Gần 198 tổ chức đã bị hack bằng cách sử dụng backdoor SolarWind, theo nhà phân tích mối đe dọa tại Recorded Future (18;19). Các tổ chức như Cisco Systems, Intel, Nvidia, Deloitte, VMware và Belkin đã cài đặt phần mềm SolarWinds Orion bị nhiễm, mặc dù không rõ liệu tin tặc có thực sự thực hiện các bước bổ sung sau khi phần mềm bị nhiễm xâm nhập vào các tổ chức đó hay không (20).

Ngày 11 /1 /2021:

Dòng thời gian tấn công được điều chỉnh: Giám đốc điều hành SolarWinds đã tiết lộ dòng thời gian tấn công cập nhật, cho thấy rằng tin tặc đã truy cập SolarWinds lần đầu tiên vào ngày 4 tháng 9 năm 2019 (21).

Chính phủ Hoa Kỳ, SolarWinds và các hãng công nghệ tiếp tục điều tra về nguyên nhân, phạm vi và các cơ quan, tổ chức bị ảnh hưởng (22).

Nhóm Nobelium - tác nhân đe dọa bị nghi ngờ đứng sau cuộc tấn công SolarWinds vẫn hoạt động vào năm 2021 và không dừng lại ở việc chỉ nhắm mục tiêu vào SolarWinds. Vào ngày 27/5/2021, Microsoft báo cáo rằng Nobelium đã xâm nhập vào phần mềm từ dịch vụ tiếp thị qua email Constant Contact. Theo Microsoft, Nobelium đã nhắm mục tiêu khoảng 3.000 tài khoản email tại hơn 150 tổ chức khác nhau.

Cuộc điều tra vẫn đang tiếp tục và các chuyên gia bảo mật có thể sẽ tìm thấy các phần mềm độc hại mới liên quan đến cuộc tấn công (23).

Tại sao phải mất quá nhiều thời gian để phát hiện ra cuộc tấn công SolarWinds?

Với những kẻ tấn công lần đầu tiên có quyền truy cập vào hệ thống SolarWinds vào tháng 9 năm 2019 và cuộc tấn công không được phát hiện hoặc báo cáo công khai cho đến tháng 12 năm 2020, những kẻ tấn công có thể đã có 14 tháng trở lên truy cập không bị kiểm soát.

Tại sao vụ hack SolarWinds lại quan trọng?

Cuộc tấn công vào chuỗi cung ứng SolarWinds là một cuộc tấn công toàn cầu, vì những kẻ đe dọa đã biến phần mềm Orion thành một vũ khí để truy cập vào một số hệ thống chính phủ và hàng nghìn hệ thống tư nhân trên khắp thế giới. Do bản chất của phần mềm - và phần mềm độc hại Sunburst mở rộng - có quyền truy cập vào toàn bộ mạng, nhiều mạng và hệ thống của chính phủ và doanh nghiệp phải đối mặt với nguy cơ vi phạm đáng kể (24).

Phân tích xu hướng

Bài học từ cuộc tấn công SolarWinds

Vi phạm đã không được phát hiện cho đến khi công ty an toàn, an ninh mạng nổi tiếng FireEye, công ty cũng sử dụng SolarWinds, xác định rằng họ đã gặp phải một vi phạm do phần mềm này vào ngày 8/12/2020 (25).

Sự việc chỉ được phát hiện sau khi nhân viên FireEye cảnh báo đã nhận thấy có điều gì đó không ổn. Qua thông tin giám sát nhận thấy rằng một nhân viên đã có hai điện thoại được đăng ký để truy cập vào hệ thống. Nghi ngờ, FireEye hướng tầm nhìn để điều tra và thấy những kẻ xâm nhập mạo danh nhân viên của họ rình mò bên trong hệ thống, đánh cắp các công cụ độc quyền của công ty. Họ đã phát hiện ra phần mềm độc hại bên trong SolarWinds và vào ngày 13/12 đã thông báo cho thế giới về vụ tấn công này (26).

Điều này đã cho thấy, thiết bị và các công nghệ hiện đại trong bảo đảm an toàn, an ninh mạng cũng không thể thay thế cho con người. Với việc Hoa Kỳ có công nghệ hiện đại bậc nhất thế giới, lực lượng chuyên trách đông đảo với nhiều đơn vị khác nhau như: NSA, CISA, FBI… tất cả đều bị “qua mặt”.

Xu hướng các cuộc tấn công vào chuỗi cung ứng

Đây được gọi là cuộc tấn công chuỗi cung ứng bởi vì nó nhắm mục tiêu đến nhà cung cấp chứ không phải là bản thân tổ chức - và có thể ảnh hưởng đến tất cả khách hàng của nhà cung cấp. Đó là phương thức ngày càng phổ biến để tấn công mạng. Các ví dụ khác về kiểu tấn công này bao gồm các ứng dụng giả mạo trong cửa hàng Google Play (27) và màn hình thay thế bị tấn công cho điện thoại thông minh của bạn (28).

Chiến thuật thâm nhập “chuỗi cung ứng” lần này, gợi lại kỹ thuật mà tin tặc quân sự Nga sử dụng vào năm 2016 để lây nhiễm các công ty ở Ukraine bằng virus NotPetya mã hóa và xóa sạch ổ cứng - cuộc tấn công mạng được cho là gây thiệt hại nhất cho đến nay (29), gây thiệt hại tổng cộng 10 tỷ USD30 vào năm 2017.

SolarWinds không phải là tổ chức đầu tiên là nạn nhân của tấn công chuỗi cung ứng phần mềm của họ. Vào cuối năm 2017, Palo Alto đã xuất bản một bài báo có tiêu đề “Kỷ nguyên của các cuộc tấn công chuỗi cung ứng phần mềm đã bắt đầu (31)”, trong đó đưa ra các cuộc tấn công chuỗi cung ứng phần mềm trước đó và dự đoán sự tập trung ngày càng tăng vào việc tấn công các nhà phát triển đáng tin cậy. Dưới đây là tóm tắt về những sự kiện quan trọng này:

- Tháng 9/2015 - XcodeGhost: Kẻ tấn công đã phân phối phiên bản phần mềm Xcode của Apple (được sử dụng để xây dựng các ứng dụng iOS và macOS). Cuộc tấn công này đã dẫn đến hàng nghìn ứng dụng bị xâm nhập được xác định trong kho ứng dụng của Apple (32).

- Tháng 3/2016 - KeRanger: Ứng dụng BitTorrent mã nguồn mở phổ biến, đã bị xâm phạm để đưa vào MacOS ransomware trong trình cài đặt của nó. Những kẻ tấn công đã xâm nhập các máy chủ hợp pháp được sử dụng để phân phối, vì vậy người dùng tải xuống và cài đặt chương trình sẽ bị nhiễm phần mềm độc hại giữ tệp của họ để đòi tiền chuộc (33).

- Tháng 6/2017 - NotPetya: Những kẻ tấn công đã xâm nhập một công ty phần mềm Ukraine và phân phối một khối lượng dữ liệu phá hoại với khả năng sâu mạng thông qua bản cập nhật cho phần mềm tài chính “MeDoc”. Sau khi lây nhiễm vào các hệ thống sử dụng phần mềm, phần mềm độc hại đã lây lan sang các máy chủ khác trong mạng và ảnh hưởng đến nhiều tổ chức, gây ra sự gián đoạn trên toàn thế giới (34).

- Tháng 9/2017 - CCleaner: Những kẻ tấn công đã xâm nhập công cụ CCleaner của Avast, được hàng triệu người sử dụng để giúp PC của họ hoạt động bình thường. Mã độc đã được sử dụng để nhắm mục tiêu vào các công ty công nghệ và viễn thông lớn trên toàn thế giới (35). Vào tháng 9 năm 2019, những kẻ tấn công có thể lại nhắm mục tiêu công cụ CCleaner của Avast sau khi giành được quyền truy cập vào mạng của Avast thông qua một hồ sơ VPN tạm thời (36).

- Tháng 4/2021 - Kaseya: Hệ thống mạng của công ty phần mềm Kaseya đã bị mã độc tống tiền tấn công. Sự cố này đã ảnh hưởng đến khoảng 800-1.500 doanh nghiệp trên toàn thế giới.

Trong các trường hợp, bao gồm các hoạt động SolarWinds gần đây, thay vì nhắm mục tiêu trực tiếp vào một tổ chức thông qua lừa đảo hoặc khai thác lỗ hổng bảo mật, những kẻ tấn công đã chọn xâm nhập trực tiếp các nhà phát triển phần mềm và sử dụng sự tin tưởng mà chúng ta đã có để truy cập các mạng khác. Điều này có thể tránh các biện pháp kiểm soát phòng ngừa để tấn công khai thác dễ dàng hệ thống của tổ chức.

Tại Việt Nam, ngay trong tháng 4 vừa qua, các diễn đàn công nghệ đã chia sẻ nhiều thông tin về việc một số công ty phần mềm kế toán đang bị tấn công nhắm vào chuỗi cung ứng để phát tán ransomware. Các nhận định đưa ra do chưa kịp cập nhật bản vá bảo mật từ Microsoft cho các máy chủ chạy Windows. Đây là một lỗ hổng nghiêm trọng vì hacker có thể tấn công không yêu cầu xác thực và có thể thực thi mã từ xa qua mạng (37). Tuy nhiên sau đó, đã có các thông tin công bố chính thức về việc “không chứa bất kỳ dấu hiệu bất thường nào gây ra tấn công mã hóa dữ liệu trên máy chủ của khách hàng” từ công ty cung cấp phần mềm kế toán.

Hiện tại, Việt Nam chưa phát hiện ra sự cố nghiêm trọng về tấn công nhắm vào chuỗi cung ứng, tuy nhiên xu hướng trên thế giới và một số sự kiện trong nước cho thấy, hình thức tấn công này luôn tiềm ẩn những rủi ro phức tạp, có thể xảy ra bất cứ khi nào tại các cơ quan, tổ chức.

Kết luận

Cuộc tấn công đã cho thấy sự gia tăng, phổ biến và độ “tinh vi” của các cuộc tấn công vào các chuỗi cung ứng trên thế giới và tại Việt Nam khi nhắm mục tiêu tới các tổ chức, cơ quan Chính phủ có sự ảnh hướng và uy tín lớn.

Hầu hết mọi tổ chức đều sử dụng phần mềm và phần cứng bên ngoài. Nhờ sự bùng nổ trong kinh tế nguồn mở, không còn ai xây dựng tất cả nền tảng công nghệ từ con số 0 nữa. Nhưng ẩn chứa trong lối tư duy này là một rủi ro đáng kể. Từng vật dụng được mua, từng ứng dụng tải về cần phải được kiểm tra và giám sát rủi ro bảo mật tiềm ẩn, và tất cả các bản vá cần phải được cập nhật bản mới nhất. Ngoài ra, cần phải đưa ra các quy định kiểm soát rủi ro từ các bên thứ ba vẫn đang trong giai đoạn đầu, từ khâu thiết kế đến khi vận hành, khai thác.

Để ngăn ngừa rủi ro bị tấn công chuỗi cung ứng, các tổ chức được khuyến cáo nên kiểm soát chặt chẽ quy trình hợp tác với các nhà cung cấp, chọn hợp tác với các bên có cam kết bảo mật thông tin, có quy trình xử lí đầu việc rõ ràng, tin cậy. Ngoài ra, các tổ chức cũng nên có tâm thế coi việc chọn đúng đối tác cũng chính là tự bảo vệ cho bản thân. Bởi xét cho cùng, khi sự việc xảy ra, chính các tổ chức là đối tượng phải chịu thiệt hại nặng nề nhất.

Tại Việt Nam, trong bối cảnh nền kinh tế đang dần phục hồi, đảm bảo an toàn thông tin (ATTT) chuỗi cung ứng ICT cần được xem là một trong những ưu tiên hàng đầu trong giai đoạn “bình thường mới”. Chia sẻ hội thảo “Đảm bảo ATTT cho chuỗi cung ứng ICT” ngày 19/5/2022, Cục trưởng Cục ATTT, Bộ TT&TT cho biết khi Việt Nam đang dần phục hồi sau đại dịch và thực hiện CĐS mạnh mẽ thì nguy cơ tấn công mạng ngày càng gia tăng.

Tổng kết lại các giải pháp, Cục trưởng Cục ATTT nhấn mạnh có 5 giải pháp thiết thực đảm bảo ATTT mạng nói chung, kiểm soát tấn công mạng chuỗi cung ứng mạng nói riêng, gồm:

(1) Triển khai hiệu quả giám sát ATTT tới các hệ thống thông tin, đặc biệt là giải pháp triển khai SOC mà Bộ TT&TT đã chỉ đạo từ năm 2020;

(2) Các sản phẩm ICT phải được kiểm tra, đánh giá toàn diện trước khi đưa vào sử dụng mỗi khi nâng cấp, mở rộng;

(3) Phát triển phần mềm phải tuân thủ khung phát triển phần mềm an toàn do Cục ATTT ban hành;

(4) Tuân thủ quy trình bảo đảm ATTT chuỗi cung ứng ngắt khỏi hệ thống các phần mềm không an toàn;

(5) Thuê chuyên gia từ giám sát, kiểm tra, đánh giá sự cố là giải pháp hết sức hữu hiệu, đặc biệt với cơ quan nhà nước khi biên chế và nguồn lực có hạn./.

Tài liệu tham khảo:

1.https://ictvietnam.vn/tan-cong-chuoi-cung-ung-gia-tang-nhung-bien-phap-ngan-chan-va-han-che-20210813095240277.htm

2.https://orangematter.solarwinds.com/2021/01/11/new-findings-from-our-investigation-of-sunburst/

3.https://apnews.com/article/solarwinds-fireeye-hack-explained 07e55dfd7fb9e6de96b55a77 88eaa93e

4.https://web.archive.org/web/20201213234819/https://www.solarwinds.com/company/customers

5.https://www.theguardian.com/commentisfree/2020/dec/23/cyber-attack-us-security-protocols

6.https://blogs.microsoft.com/on-the-issues/2020/12/17/cyberattacks-cybersecurity-solarwinds -fireeye/

7.https://www.msspalert.com/cybersecurity-breaches-and-attacks/hackers-steal-fireeye-red-team-security-testing-tools/

8. https://www.fireeye.com/blog/threat-research/2020/12/evasive-attacker-leverages-solarwinds -supply-chain-compromises-with-sunburst-backdoor.html

9.https://www.reuters.com/article/us-usa-cyber-amazon-com-exclsuive-idUSKBN28N0PG

10. https://cyber.dhs.gov/ed/21-01/

11.https://www.msspalert.com/cybersecurity-news/cisa-emergency-directive-solarwinds-orion/

12.https://www.msspalert.com/cybersecurity-news/solarwinds-orion-vulnerability-investigation/

13.https://www.wsj.com/articles/suspected-russian-hack-said-to-have-gone-undetected-for-months-11607974376?mod=tech_lead_pos3

14.https://blogs.microsoft.com/on-the-issues/2020/12/17/cyberattacks-cybersecurity-solarwinds-fireeye/

15.https://www.politico.com/news/2020/12/17/nuclear-agency-hacked-officials-inform-congress -447855

16.https://www.bloomberg.com/news/articles/2020-12-16/white-house-holds-daily-talks-on-russia-s-hack-of-u-s-computers

17.https://www.wsj.com/articles/pompeo-blames-russia-for-solarwinds-hack-11608391515

18. https://www.recordedfuture.com/

19.https://www.bloomberg.com/news/articles/2020-12-19/at-least-200-victims-identified-in-suspected-russian-hacking

20.https://www.wsj.com/articles/solarwinds-hack-victims-from-tech-companies-to-a-hospital-and-university-11608548402?mod=tech_lead_pos1

21.https://orangematter.solarwinds.com/2021/01/11/new-findings-from-our-investigation-of-sunburst/

22.https://www.channele2e.com/technology/security/solarwinds-orion-breach-hacking-incident-timeline-and-updated-details/

23.https://cybernews.com/security/solarwinds-hack-the-mystery-of-one-of-the-biggest-cyberattacks-ever/

24.https://www.techtarget.com/whatis/feature/SolarWinds-hack-explained-Everything-you-need-to-know

25.https://www.zscaler.com/blogs/security-research/zscaler-coverage-solarwinds-cyberattacks-and-fireeye-red-team-tools-theft

26. https://www.cbsnews.com/news/solarwinds-hack-russia-cyberattack-60-minutes-2021-02-14/

27.https://www.komando.com/security-privacy/check-your-phone-now-for-these-data-stealing-counterfeit-apps/576207/

28.https://www.theverge.com/2017/8/21/16177916/malicious-replacement-touch-screens-control-smart-phone

29.https://www.semperis.com/blog/notpetya-flashback-the-latest-supply-chain-attack-puts-active-directory-at-risk-of-compromise/

30.https://www.wired.com/story/notpetya-cyberattack-ukraine-russia-code-crashed-the-world/

31.https://blog.paloaltonetworks.com/2017/12/2018-predictions-recommendations-era-software-supply-chain-attacks-begun/

32.https://blog.paloaltonetworks.com/2015/09/malware-xcodeghost-infects-39-ios-apps-including-wechat-affecting-hundreds-of-millions-of-users/

33.https://blog.paloaltonetworks.com/2016/03/new-os-x-ransomware-keranger-infected-transmission-bittorrent-client-installer/

34.https://blog.paloaltonetworks.com/2017/06/unit42-threat-brief-petya-ransomware/

35. https://blog.avast.com/progress-on-ccleaner-investigation

36. https://blog.avast.com/ccleaner-fights-off-cyberespionage-attempt-abiss

37.https://thanhnien.vn/canh-bao-phan-mem-ke-toan-tai-viet-nam-dinh-ma-doc-doi-tien-chuoc-post1448574.html; https://www.techsignin.com/phan-mem-ke-toan-viet-nam-dinh-ransomware/

(Bài đăng ấn phẩm in Tạp chí TT&TT số 9 tháng 9/2022)

.jpg)

.jpeg)