Những phát hiện trong "Báo cáo X-Force Threat Intelligence Index năm 2021" của IBM có thể giúp các nhóm phụ trách bảo mật, chuyên gia rủi ro, nhà nghiên cứu và những đối tượng khác hiểu được các mối đe dọa trên không gian mạng trong năm vừa qua và trang bị khả năng ứng phó cho bất kỳ mối đe dọa nào sẽ xuất hiện trong tương lai.

Gia tăng tấn công mạng nguy hiểm “ăn theo” COVID-19

Năm 2020 là một trong những năm chịu ảnh hưởng nặng nề và chuyển biến nhiều nhất trong những năm gần đây. Đại dịch toàn cầu, suy thoái kinh tế ảnh hưởng đến cuộc sống của hàng triệu người cùng với những bất ổn về mặt xã hội và chính trị. Hệ quả của những biến cố này đã ảnh hưởng sâu sắc đến các doanh nghiệp, trong đó nhiều doanh nghiệp phần lớn đã chuyển hướng sang lực lượng lao động phân tán.

Trong lĩnh vực an ninh mạng, những biến cố khác thường của năm 2020 đã tạo cơ hội cho những kẻ tấn công trên không gian mạng khai thác các nhu cầu thiết yếu của mạng truyền thông và cung cấp các mục tiêu màu mỡ trong chuỗi cung ứng và cơ sở hạ tầng trọng yếu. Một năm mới bắt đầu với việc xuất hiện mối đe dọa tất yếu trên toàn cầu, đòi hỏi các biện pháp ứng phó và khắc phục nhanh chóng. Một cuộc tấn công có chủ đích được hậu thuẫn bởi nhà nước, đã khai thác “cửa hậu” (backdoor) trong phần mềm giám sát mạng nhằm tấn công các tổ chức chính phủ và khu vực tư nhân, cho thấy rủi ro của bên thứ ba cần được lường trước như thế nào.

Nhằm giúp giải quyết những thách thức trong thời điểm này, IBM Security X-Force đánh giá bối cảnh mối đe dọa trên không gian mạng và hỗ trợ các tổ chức hiểu được các mối đe dọa đang ngày càng phát triển, rủi ro liên quan và cách ưu tiên củng cố an ninh mạng.

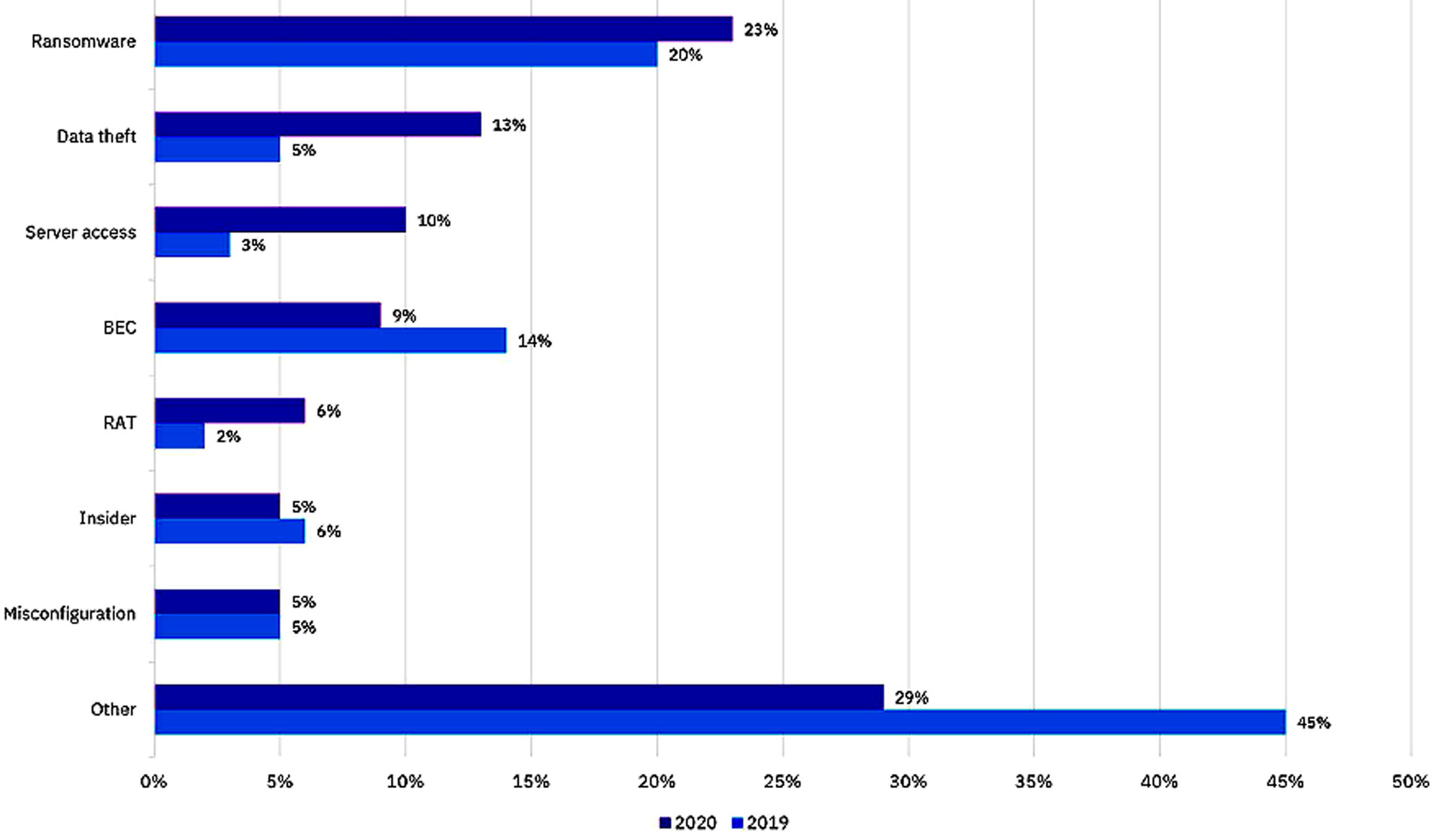

Các hình thức tấn công phổ biến nhất năm 2020 so với năm 2019 Bảng so sánh các phương thức tấn công giữa năm 2019 so với 2020, được biểu thị bằng tỷ lệ phần trăm trong tổng số các vụ tấn công quan sát thấy (Nguồn: IBM Security X-Force)

Số liệu từ Báo cáo X-Force Threat Intelligence Index năm 2021 cho thấy, các tổ chức sản xuất trở thành mục tiêu được nhắm đến nhiều hơn bởi các cuộc tấn công bằng ransomware và các cuộc tấn công khác trong năm

2020. Nhìn chung, sản xuất là lĩnh vực được nhắm mục tiêu nhiều thứ hai trong năm 2020, đứng sau lĩnh vực tài chính và bảo hiểm, trong khi trong năm 2019, sản xuất chỉ là ngành bị nhắm mục tiêu nhiều thứ tám. X-Force đã phát hiện ra những kẻ tấn công tinh vi sử dụng các chiến dịch lừa đảo nhắm mục tiêu trong các cuộc tấn công nhằm vào các doanh nghiệp sản xuất và các tổ chức phi chính phủ có tham gia vào chuỗi cung ứng vắc-xin COVID-19.

Trong quá trình nghiên cứu liên tục về hoạt động mạng liên quan đến virus Corona, X-Force đã phát hiện ra nhiều chiến dịch lừa đảo liên quan đến COVID-19 do các tác nhân đe dọa nâng cao, được tin tặc chuẩn bị kỹ lưỡng và bài bản gây ra nhằm phá hoại chuỗi cung ứng vắc-xin COVID-19.

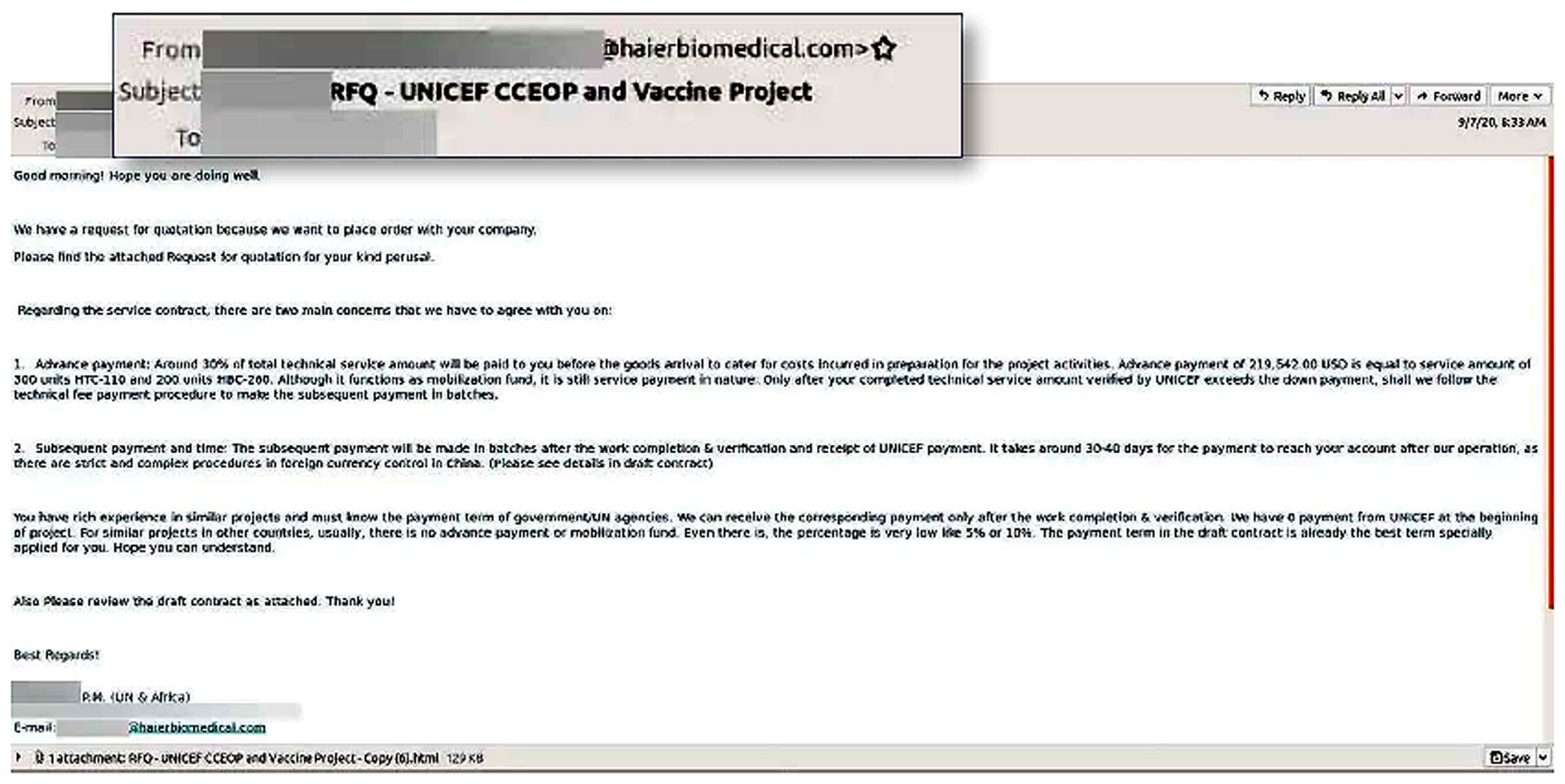

Các cuộc tấn công vào chuỗi cung ứng lạnh bảo quản vắc- xin: Vào tháng 10 năm 2020, X-Force Threat Intelligence quan sát thấy một làn sóng email lừa đảo nhắm vào các cá nhân, tổ chức và các tổ chức siêu quốc gia có mối quan tâm tiềm năng đến các công nghệ liên quan đến việc phân phối an toàn vắc-xin COVID-19. Hoạt động bị phanh phui đã bắt chước Nền tảng Tối ưu hóa Thiết bị Chuỗi cung ứng lạnh (Cold Chain Equipment Optimization Platform - CCEOP) của Quỹ Nhi đồng Liên Hiệp Quốc (UNICEF) và Liên minh Toàn cầu Vắc-xin và Tiêm chủng (GAVI) được sử dụng để phân phối vắc-xin trên toàn cầu. Mặc dù chưa tìm ra cá nhân hay tổ chức nhận trách nhiệm, nhưng có khả năng những kẻ tấn công do nhà nước hậu thuẫn đứng sau các cuộc tấn công này.

Hình thức tấn công lừa đảo liên quan đến vắc-xin COVID-19 Ví dụ về email lừa đảo được sử dụng trong các vụ tấn công vào chuỗi cung ứng lạnh bảo quản vắc-xin COVID-19

Đây là một chiến dịch lừa đảo được sắp đặt bài bản và được thiết kế bởi đối tượng có thể đang tìm cách có được thông tin chi tiết về quy trình vận chuyển và phân phối vắc-xin COVID-19, thông qua việc thu thập thông tin xác thực. Các mục tiêu nhắm đến gồm Tổng cục Thuế và Liên minh Hải quan của Ủy ban Châu Âu, cũng như các tổ chức trong lĩnh vực năng lượng, sản xuất, xây dựng trang web, phần mềm và các giải pháp bảo mật Internet. Đây là các tổ chức toàn cầu có trụ sở chính tại Đức, Ý, Hàn Quốc, Cộng hòa Séc, Châu Âu mở rộng và Đài Loan.

Các cuộc tấn công vào chuỗi cung ứng PPE: Vào tháng 5 năm 2020, nghiên cứu của X-Force đã phát hiện ra mục tiêu nhắm vào một tập đoàn đa quốc gia của Đức có liên kết với lực lượng chuyên trách giữa chính phủ Đức - khu vực tư nhân phụ trách mua sắm thiết bị bảo hộ cá nhân (PPE). Phát hiện này cho thấy một chiến dịch nhắm mục tiêu chính xác khai thác cuộc đua để có được PPE thiết yếu.

Các tác nhân đe dọa đằng sau chiến dịch này nhắm đến hơn 100 nhân sự cấp cao, giữ vai trò quản lý và mua sắm trong tổ chức và hệ sinh thái bên thứ ba của tổ chức. Nhìn chung, X-Force quan sát thấy có khoảng 40 tổ chức bị nhắm mục tiêu trong chiến dịch này. Trước bối cảnh chuỗi cung ứng này bị nhắm mục tiêu rộng rãi, có khả năng các thành viên bổ sung của lực lượng chuyên trách có thể là mục tiêu quan tâm trong chiến dịch độc hại này, do đó, cần phải có sự cảnh giác cao hơn.

Chiến dịch nhắm mục tiêu vào Ukraine: Chỉ tính riêng từ giữa tháng 3 đến giữa tháng 4 năm 2020, X-Force đã phát hiện các tập tin .docx độc hại có khả năng là hoạt động của nhóm Hive0051 tình nghi thực hiện (hay còn gọi là Gamaredon). Hoạt động mới này dường như nhất quán với mô hình hoạt động đã được thiết lập của Hive0051, tập trung vào việc nhắm mục tiêu các đơn vị có trụ sở tại Ukraine.

Nội dung của các tệp tài liệu độc hại mà các chuyên gia phát hiện có các chủ đề liên quan đến COVID-19 và địa chính trị để lừa đảo các cơ quan chính phủ Ukraine và các tổ chức phi chính phủ. Rất có thể nhóm này lợi dụng những diễn biến địa chính trị đang xảy ra và mối quan ngại xoay quanh sự bùng phát dịch COVID-19 để khai thác người dân Ukraine hoặc các đơn vị có lợi ích đáng kể trước các diễn biến của khu vực.

Những con số đáng chú ý

Những phát hiện trong báo cáo X-Force Threat Intelligence Index năm 2021 có thể giúp các nhóm phụ trách bảo mật, chuyên gia rủi ro, và những đối tượng khác hiểu được các mối đe dọa trên không gian mạng trong năm vừa qua và trang bị khả năng ứng phó cho các mối đe dọa trong tương lai.

IBM Security X-Force đã tổng hợp phân tích các phương thức tấn công, lây nhiễm, so sánh trên toàn cầu và giữa các lĩnh vực khác nhau. Sau đây là một số phát hiện quan trọng nhất được trình bày trong báo cáo X-Force Threat Intelligence Index:

23%: Là tỷ lệ các vụ tấn công thực hiện bằng ransomware. Mã độc tống tiền (Ransomware) là phương thức tấn công phổ biến nhất năm 2020, chiếm 23% tổng số sự cố mà đội IBM Security X-Force đã ứng phó và hỗ trợ khắc phục.

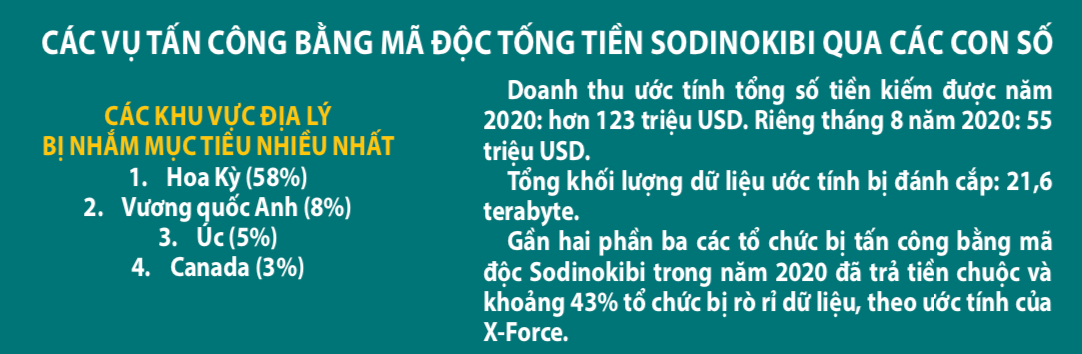

Hơn 123 triệu USD: Lợi nhuận ước tính từ ransomware phổ biến nhất; dựa trên ước tính thận trọng của X-Force, chỉ tính riêng các tác nhân mã độc tống tiền Sodinokibi (còn được gọi là REvil) đã kiếm được ít nhất 123 triệu USD trong năm 2020 và đánh cắp khoảng 21,6 terabyte dữ liệu.

25%: Là tỷ lệ các vụ tấn công vào lỗ hổng bảo mật phổ biến nhất trong quý 1/2020. Các tác nhân đe dọa lợi dụng lỗ hổng Citrix bằng phương thức tấn công path traversal (cho phép tin tặc truy cập vào thư mục và tập tin cấm trên máy chủ). Lỗ hổng bảo mật này chiếm 25% trong tổng số vụ tấn công trong ba tháng đầu năm và 8% trong số vụ tấn công trong năm 2020.

35%: Là tỷ lệ các phương pháp lây nhiễm hàng đầu bằng kỹ thuật quét-và-khai thác. Kỹ thuật quét và khai thác các lỗ hổng bảo mật trở thành phương pháp lây nhiễm được sử dụng nhiều nhất trong năm 2020, nhiều hơn phương pháp được sử dụng nhiều nhất năm 2019 là kỹ thuật tấn công giả mạo (phishing).

Vị trí thứ 2: Là xếp hạng của ngành sản xuất trong số những ngành bị tấn công an ninh mạng nhiều nhất. Sản xuất là lĩnh vực bị tấn công an ninh mạng nhiều thứ hai trong năm 2020, tăng từ vị trí thứ tám trong năm 2019 và chỉ đứng sau lĩnh vực dịch vụ tài chính.

5 giờ: Thời lượng của video tập huấn về cách tấn công trên máy chủ của nhóm mối đe dọa. Các lỗi vận hành của những kẻ tấn công quốc gia - nhà nước Iran đã cho phép các nhà nghiên cứu X-Force phát hiện ra một video kéo dài khoảng 5 giờ trên một máy chủ bị định cấu hình sai, cung cấp hướng dẫn chi tiết về các kỹ thuật mà chúng thực hiện.

100+: Số lượng nhân sự cấp điều hành được nhắm mục tiêu trong chiến dịch lừa đảo chính xác. Vào giữa năm 2020, X-Force đã phát hiện ra một chiến dịch lừa đảo toàn cầu nhắm đến hơn 100 nhân sự điều hành cấp cao giữ vai trò quản lý và mua sắm thiết bị bảo hộ cá nhân (PPE) cho lực lượng đặc nhiệm trong cuộc chiến chống COVID-19.

49%: Tốc độ tăng lỗ hổng bảo mật liên quan đến ICS, 2019-2020. Số lượng lỗ hổng bảo mật liên quan đến hệ thống kiểm soát công nghiệp (ICS) được phát hiện trong năm 2020 cao hơn 49% so với cùng kỳ năm ngoái.

56: Số lượng họ mã độc mới trên Linux. Số lượng họ mã độc mới liên quan đến Linux được phát hiện trong năm 2020 là 56, mức cao nhất từ trước đến nay. Con số này tương ứng với tốc độ tăng 40% so với cùng kỳ năm ngoái (2019).

31%: Tỷ trọng các cuộc tấn công ở châu Âu. Theo quan sát của X-Force, Châu Âu là khu vực địa lý bị tấn công an ninh mạng nhiều nhất trong năm 2020, chiếm 31% tổng số các vụ tấn công, tiếp theo là Bắc Mỹ (27%) và châu Á (25%).

Các xu hướng tấn công phổ biến nhất mà X-Force phát hiện được trong năm 2020 không thể phủ nhận rằng ransomware là phương thức tấn công phổ biến nhất, tiếp theo là các cuộc tấn công đánh cắp dữ liệu và truy cập máy chủ. Xét về phương pháp tấn công ban đầu, quét và khai thác là kỹ thuật được sử dụng nhiều nhất trong năm 2020, tiếp theo là kỹ thuật tấn công giả mạo (phishing) và đánh cắp thông tin xác thực. Số liệu cụ thể cho thấy:

- 3 phương thức tấn công mạng phổ biến nhất: Ransomware (chiếm 23% tổng số vụ tấn công); Đánh cắp dữ liệu (tăng 160% kể từ năm 2019); Truy cập máy chủ (tăng 233% kể từ năm 2019).

- 3 phương pháp tấn công ban đầu được tin tặc sử dụng nhiều nhất: Quét và khai thác (35% tổng số vụ tấn công so với con số 30% trong năm 2019); Tấn công giả mạo (chiếm 33% trong tổng số vụ tấn công so với tỷ lệ 31% trong năm 2019); Đánh cắp thông tin xác thực (18% trong tổng số vụ tấn công so với 29% trong năm 2019).

Số lượng cuộc tấn công khu vực châu Á - Thái Bình Dương chiếm 25% tổng số cuộc tấn công được quan sát bởi IBM Security X-Force vào năm 2020, tăng từ 22% so với năm 2019.

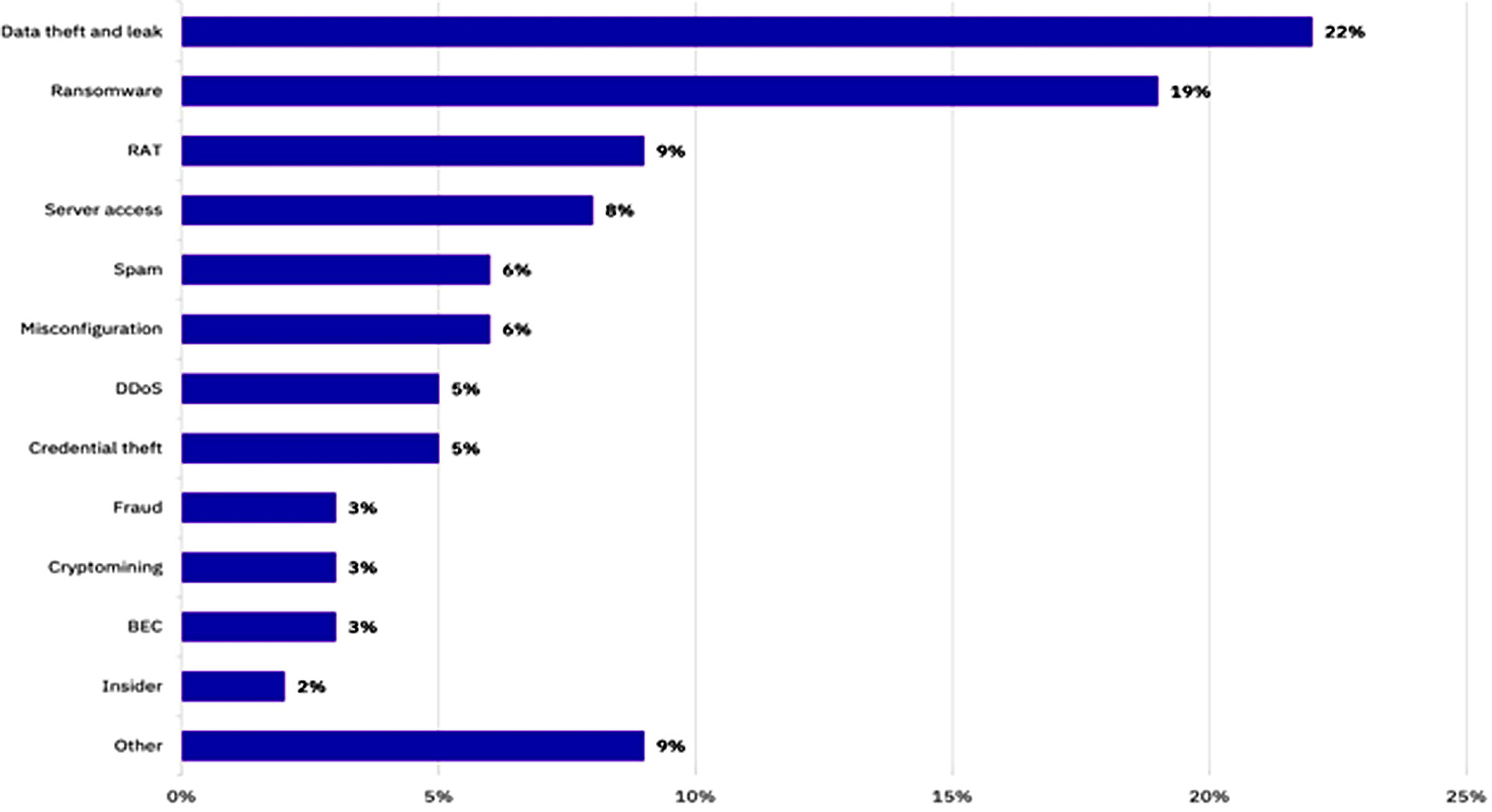

Các loại tấn công: Đánh cắp dữ liệu là loại tấn công phổ biến nhất ở châu Á vào năm 2020, chủ yếu là do một loạt các cuộc tấn công đánh cắp dữ liệu Emotet vào mùa thu năm 2020 và chiếm 22% tổng số các cuộc tấn công trong khu vực - vượt qua cả ransomware.

Các loại tấn công khu vực châu Á: Phân tích tổng số các cuộc tấn công vào châu Á theo loại tấn công, từ dữ liệu ứng phó sự cố X-Force, 2020 (Nguồn: IBM Security X-Force)

Các cuộc tấn công ransomware tạo thành 19% tổng số các cuộc tấn công ở châu Á vào năm 2020, bao gồm các chủng như PJX và Locky. Châu Á - Thái Bình Dương đã trải qua nhiều cuộc tấn công liên quan đến phần mềm độc hại truy cập từ xa vào máy tính (Remote Access Trojan - RAT) hơn bất kỳ khu vực địa lý nào khác trên thế giới, với trojan truy cập từ xa chiếm 9% tổng số cuộc tấn công trong khu vực vào năm 2020. Châu Á cũng trải qua 21% tổng số cuộc tấn công khai thác CVE-2019-19781 vào năm 2020 Các cuộc tấn công BEC ít phổ biến hơn ở châu Á so với những nơi khác vào năm 2020, có thể là do việc triển khai xác thực đa yếu tố.

Sản xuất, tài chính - bảo hiểm là hai ngành được nhắm mục tiêu hàng đầu ở khu vực châu Á - Thái Bình Dương.

Các quốc gia tại châu Á – Thái Bình Dương bị tin tặc “hỏi thăm” nhiều nhất trong năm 2020 gồm: Nhật Bản là quốc gia bị tấn công nhiều nhất ở châu Á vào năm 2020, tiếp theo là Ấn Độ và sau đó là Australia.

Các vụ tấn công bằng ransomware bùng nổ

Báo cáo cho thấy, trong số các xu hướng mất an toàn thông tin, mã độc tống tiền (ransomware) tiếp tục gia tăng và trở thành mối đe dọa lớn nhất, chiếm 23% tổng số sự cố bảo mật mà X-Force ứng phó trong năm 2020, tăng so với tỷ lệ 20% của năm 2019, cho thấy ngày càng có nhiều tội phạm mạng đang tìm kiếm ransomware để kiếm lời.

Những kẻ tấn công bằng ransomware gia tăng sức ép tống tiền bằng cách kết hợp mã hóa dữ liệu với các mối đe dọa làm rò rỉ dữ liệu trên các trang web công cộng. Các kế hoạch tống tiền trót lọt bằng ransomware đã đem về cho nhóm tấn công số tiền hơn 123 triệu USD trong năm 2020, theo ước tính của X-Force.

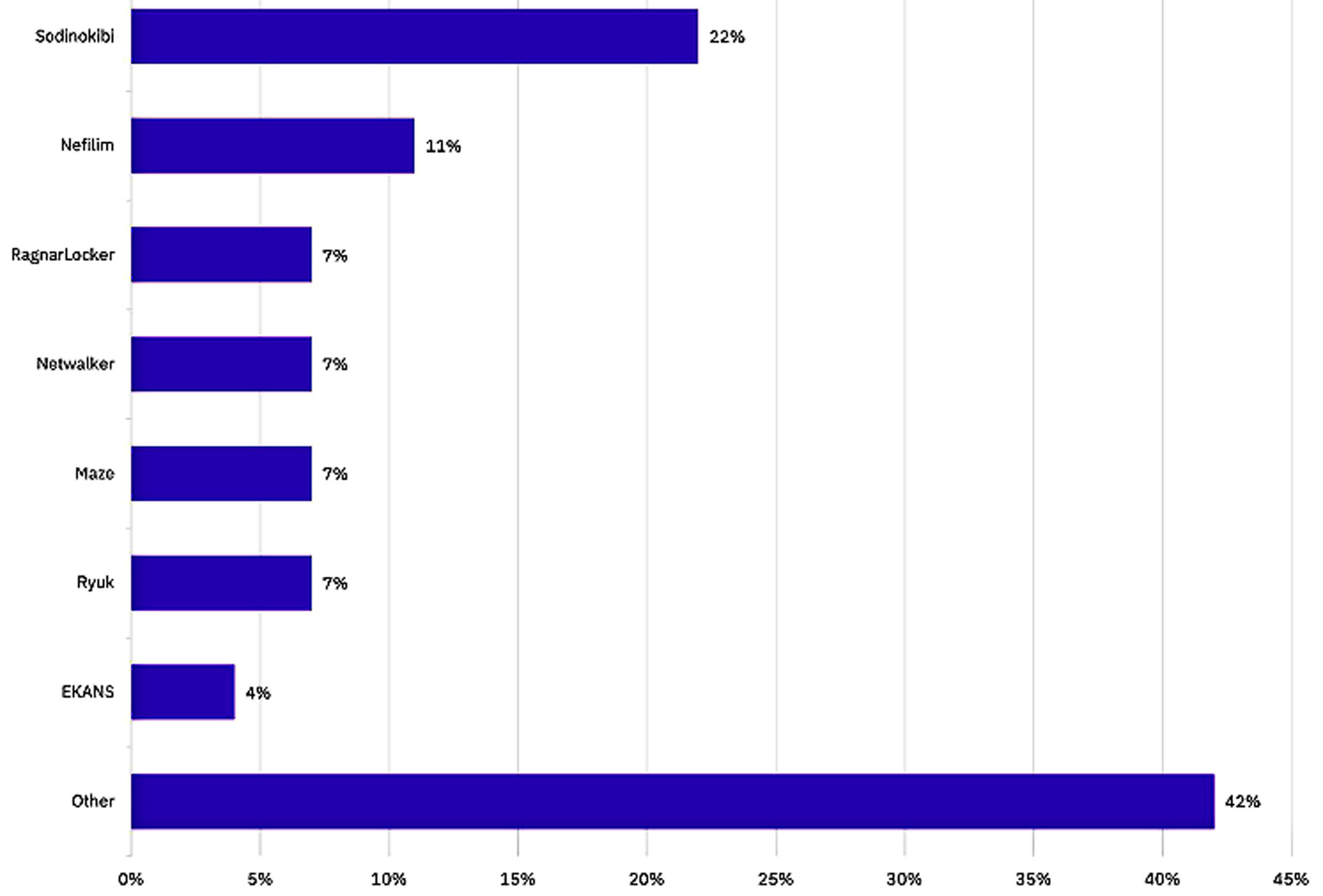

Các loại ransomware phổ biến nhất Số liệu về tỷ lệ phần trăm các loại ransomware quan sát thấy trong năm 2020 (Nguồn: IBM Security X-Force)

Các tác nhân đe dọa thực hiện các cuộc tấn công ransomware chủ yếu bằng cách giành quyền truy cập vào môi trường của tổ chức bị tấn công thông qua giao thức máy tính để bàn từ xa, đánh cắp thông tin xác thực hoặc tấn công giả mạo - các phương pháp tấn công đã được khai thác tương tự để cài đặt ransomware trong những năm trước.

KHUYẾN NGHỊ CÁCH ỨNG PHÓ VỚI CUỘC TẤN CÔNG BẰNG RANSOMWARE

Mấu chốt là sự chuẩn bị: Triển khai và thực hành kế hoạch ứng phó cho một cuộc tấn công bằng ransomware, bao gồm các kỹ thuật kết hợp giữa tống tiền bằng ransomware và đánh cắp dữ liệu.

Sao lưu dữ liệu lưu trữ ngoại tuyến an toàn: Dữ liệu sao lưu cho phép tổ chức của bạn có thể chủ động và nhanh chóng khôi phục hệ thống sau khi bị tấn công bằng ransomware.

Triển khai biện pháp phòng vệ chuyên sâu: Áp dụng cách tiếp cận đa chiều, chẳng hạn như sử dụng phương thức xác thực đa yếu tố trên mọi điểm truy cập vào mạng, đảm bảo hiển thị điểm cuối chủ động tìm quét các mối đe dọa, thực hiện kiểm tra thâm nhập thường xuyên nhằm tìm ra các điểm yếu trong mạng, nhanh chóng vá lỗi và giảm thiểu lỗ hổng bảo mật đã biết.

Ngày càng có nhiều vụ tấn công bằng ransomware được thực hiện trót lọt khi các tác nhân ransomware mở rộng chuỗi tấn công của chúng. Các băng nhóm tấn công bằng ransomware thành công nhất mà X-Force quan sát được trong năm 2020 tập trung vào việc tạo ra các cổng cho thuê mã độc tống tiền như là một dịch vụ (ransomware-as- a-service, RaaS) và thuê ngoài các mảng quan trọng trong hoạt động của chúng cho các tội phạm mạng có chuyên môn về các mảng khác cho cuộc tấn công.

59% các vụ tấn công bằng ransomware sử dụng chiến lược tống tiền kép, theo dữ liệu ứng phó sự cố của X-Force. Do các tổ chức có thể chọn khôi phục từ hệ thống dự phòng và không trả tiền chuộc, những kẻ tấn công đã thay đổi chiến thuật. Chúng không chỉ mã hóa dữ liệu và hiển thị dưới dạng không thể truy cập, mà chúng còn đánh cắp dữliệu,sauđóđedọasẽlàmròrỉdữliệunhạycảmnếutổ chức không trả tiền chuộc. Một số băng đảng ransomware thậm chí còn tổ chức các cuộc đấu giá trên trang web phi pháp để bán thông tin nhạy cảm đánh cắp được.

Trên thực tế, theo ước tính thận trọng nhất của X-Force, tổng số tiền chuộc từ các vụ tấn công bằng mã độc Sodinokibi là 123 triệu USD trong năm 2020 bằng cách sử dụng thủ thuật tống tiền này. Về cơ bản, những kẻ phát triển ransomware đã tìm ra cách phá vỡ sự phụ thuộc của các tổ chức vào dữ liệu sao lưu. Do đó, chúng có thể đe dọa việc làm rò rỉ dữ liệu để tống tiền tổ chức.

Mối đe dọa về tổn thất danh tiếng do làm rò rỉ dữ liệu nhạy cảm sẽ dẫn đến nguy cơ gây thiệt hại nghiêm trọng đối với doanh nghiệp và khách hàng của doanh nghiệp, có thể dẫn đến các vụ kiện và khoản phạt nặng nề từ nhà chức trách, bên cạnh chi phí khôi phục kéo dài. Khi những kẻ tấn công bằng ransomware tiết lộ công khai dữ liệu nhạy cảm trên các trang web rò rỉ dữ liệu, những vụ vi phạm này lại tiếp tục được báo chí khai thác, từ đó làm trầm trọng thêm tổn thất về danh tiếng của tổ chức liên quan đến các vụ tấn công này. Phân tích từ dữ liệu vi phạm công khai của X-Force cho thấy các vụ rò rỉ dữ liệu liên quan đến ransomware chiếm 36% trong tổng số vụ vi phạm công khai trong năm 2020.

Sodinokibi là loại mã độc tống tiền phổ biến nhất

Theo quan sát của X-Force, hai loại ransomware phổ biến nhất trong năm 2020 là Sodinokibi (chiếm 22% trong tổng số sự cố ransomware) và Nefilim (chiếm 11%) - các vụ tấn công bằng hai loại ransomware này khiến cho nhiều tổ chức bị đánh cắp dữ liệu.

Ngoài ra, còn có các loại ransomware khác mà X-Force thường thấy là RagnarLocker (7%), Netwalker (7%), Maze (7%), Ryuk (7%) và EKANS (4%), trong khi 42% các vụ tấn công bằng ransomware còn lại rơi vào các loại mã độc như Egregor, CLOP, Medusa, v.v...

Do Sodinokibi là dạng mã độc tống tiền (ransomware) phổ biến nhất mà X-Force quan sát được trong năm 2020, vì vậy, các chuyên gia bảo mật đã thu thập một lượng lớn dữ liệu và thông tin chi tiết về các vụ tấn công bằng mã độc này và theo dõi sát sao - không chỉ các vụ tấn công bằng mã độc Sodinokibi vào khách hàng của IBM, mà còn tất cả các cuộc tấn công do nhóm tin tặc này thực hiện.

Có một số mô hình xuất hiện từ nghiên cứu này:

- Thời gian đỉnh điểm của các cuộc tấn công bằng mã độc Sodinokibi rơi vào tháng 6 hoặc tháng 7 năm 2020 và sau đó tăng trở lại sau một thời gian tạm lắng ngắn ngủi vào tháng 8 và tháng 9, có khả năng liên quan đến tính sẵn sàng của tác nhân đe dọa, các kỳ nghỉ và nghĩa vụ làm việc luân phiên của nhân viên.

- Sản xuất, dịch vụ chuyên môn và bán buôn là những lĩnh vực được nhắm mục tiêu nhiều nhất trong các vụ tấn công bằng Sodinokibi, có khả năng là do các tác nhân Sodinokibi đánh giá các tổ chức trong những lĩnh vực này có khả năng chịu đựng thời gian ngừng hoạt động thấp - có lẽ đặc biệt trong thời điểm đại dịch hoành hành - hoặc chứa dữ liệu đặc biệt nhạy cảm.

- Số tiền chuộc mà các vụ tấn công bằng Sodinokibi yêu cầu dao động trong khoảng 1% - 5% tổng doanh thu hàng năm của tổ chức bị tấn công và có một trường hợp số tiền chuộc yêu cầu lên đến 42 triệu USD.

Khuyến nghị về khả năng phục hồi

Dựa trên những phát hiện của IBM Security X-Force trong báo cáo này, việc cập nhật thông tin tình báo về mối đe dọa và xây dựng khả năng ứng phó mạnh mẽ là những cách có tác động để giúp giảm thiểu các mối đe dọa trong bối cảnh đang phát triển, bất kể ngành hoặc quốc gia đó hoạt động trong lĩnh vực nào. X-Force khuyến nghị các bước sau mà các tổ chức có thể thực hiện để chuẩn bị tốt hơn cho các mối đe dọa mạng vào năm 2021:

- Đối mặt với mối đe dọa hơn là sợ hãi nó. Tận dụng thông tin tình báo về mối đe dọa để hiểu rõ hơn về động cơ của tác nhân đe dọa và chiến thuật để ưu tiên các nguồn lực bảo mật.

- Kiểm tra kỹ cấu trúc quản lý bản vá của tổ chức bạn. Với việc quét và khai thác là vectơ lây nhiễm phổ biến nhất vào năm ngoái, hãy củng cố cơ sở hạ tầng của bạn và tăng cường phát hiện nội bộ để tìm và dừng các nỗ lực khai thác tự động một cách nhanh chóng và hiệu quả.

- Xây dựng và đào tạo một nhóm ứng phó sự cố trong tổ chức của bạn. Nếu đó không phải là khả năng, hãy tham gia một khả năng ứng phó sự cố hiệu quả để phản ứng nhanh chóng với các sự cố có tác động lớn.

- Chuẩn bị là chìa khóa để đối phó với ransomware. Lập kế hoạch cho một cuộc tấn công bằng ransomware - bao gồm một kế hoạch giải quyết các kỹ thuật tống tiền trộn lẫn ransomware và đánh cắp dữ liệu - và thường xuyên khai thác kế hoạch này có thể tạo ra tất cả sự khác biệt trong cách tổ chức của bạn phản ứng trong thời điểm quan trọng.

- Triển khai xác thực đa yếu tố (MFA). Thêm các lớp bảo vệ cho tài khoản tiếp tục là một trong những ưu tiên bảo mật hiệu quả nhất cho các tổ chức.

- Bảo vệ khỏi các mối đe dọa từ bên trong. Sử dụng các giải pháp ngăn ngừa mất dữ liệu (DLP), đào tạo và giám sát để ngăn chặn những người trong nội bộ tổ chức vô tình hoặc cố ý xâm phạm tổ chức của bạn.

- Có các bản sao lưu, kiểm tra các bản sao lưu và lưu trữ các bản sao lưu ngoại tuyến. Không chỉ đảm bảo sự hiện diện của các bản sao lưu mà còn tính hiệu quả của chúng thông qua thử nghiệm trong thế giới thực tạo ra sự khác biệt quan trọng trong bảo mật của tổ chức, đặc biệt là với dữ liệu năm 2020 cho thấy sự hồi sinh trong hoạt động ransomware.

Có lý do để hy vọng rằng năm 2021 sẽ đem lại viễn cảnh tươi sáng hơn. Rất khó để dự đoán các xu hướng tấn công an ninh mạng, tuy nhiên, có một điều bất biến mà chúng ta có thể trông cậy vào, đó là sự thay đổi. Khả năng ứng phó trước những thách thức ngày càng biến động trong lĩnh vực an ninh mạng đặt ra yêu cầu đối với thông tin có thể hành động và tầm nhìn chiến lược cho tương lai của hệ thống bảo mật mở hơn và kết nối hơn.

(Bài đăng ấn phẩm in Tạp chí TT&TT số 4 - tháng 4/2021)