Hơn 3 năm kể từ khi xảy ra cuộc tấn công của ransomware Wannacry khét tiếng, những thiệt hại mà các tổ chức phải gánh chịu do tin tặc đánh cắp dữ liệu gây ra vẫn là bài học đắt giá.

Gần đây nhất, ransomware mang tên SNAKE (còn được gọi là EKANS) đã tấn công và làm gián đoạn hoạt động trên nhiều quốc gia.

Theo số liệu thống kê mới nhất của Kaspersky, các doanh nghiệp (DN) nhỏ và vừa (SMB) ở khu vực Đông Nam Á cũng đối mặt với mối đe dọa này. Trong 3 tháng đầu năm 2020, có tổng cộng 269.204 cuộc tấn công ransomware nhắm vào các DN có quy mô 20 - 250 nhân viên.

Quốc gia | Quý I năm 2020 | Quý I năm 2019 | ||

Tổng tấn công | Thứ hạng (thế giới) | Tổng tấn công | Thứ hạng (thế giới) | |

Indonesia | 131.944 | 7 | 520.146 | 6 |

Malaysia | 4.953 | 35 | 33.868 | 29 |

Philippines | 7.211 | 26 | 9.550 | 41 |

Singapore | 145 | 91 | 2.105 | 65 |

Thái Lan | 47.014 | 16 | 88.811 | 25 |

Việt Nam | 77.937 | 14 | 217.750 | 8 |

Số lượng tấn công ransomware vào SMB của các quốc gia Đông Nam Á

Ông Yeo Siang Tiong, Tổng Giám đốc Kaspersky khu vực Đông Nam Á cho biết: "Chúng ta có thể thấy tấn công ransomware trên toàn cầu đã đạt đỉnh vài năm trước đây. Tuy giảm về số lượng nhưng tấn công ransomware lại có sự chuyển hướng sang DN".

Theo nghiên cứu mới nhất của Kaspersky, 1/3 tấn công ransomware hiện nay đang nhắm vào người dùng DN. Mặc dù tổng số cuộc tấn công ransomware trong khu vực vào quý I năm 2020 thấp hơn 69% so với cùng kỳ năm 2019, rủi ro cho DN nói chung và SMB nói riêng khi bị ransomware đánh cắp dữ liệu và tiền bạc vẫn còn tồn tại. Tuy nhiên, vẫn có nhiều cách để SMB tránh tổn thất về tiền bạc trước những cuộc tấn công đòi tiền chuộc.

Khi nhiều quốc gia ở khu vực Đông Nam Á bắt đầu mở cửa trở lại sau thời gian giãn cách, chuyên gia từ Kaspersky chia sẻ những cách hữu ích để các DN tự bảo vệ trước những cuộc tấn công ransomware.

Những vụ tấn công ransomware gây thiệt hại nặng nề

Ransomware là một loại phần mềm độc hại có mục đích tống tiền người dùng bằng cách xâm nhập vào máy tính và thao túng dữ liệu của nạn nhân. Trong những năm gần đây, không phải virus, mà chính ransomware mới là mối đe dọa đối với các tổ chức, DN.

Những vụ tấn công ransomware gây thiệt hại nặng nề có thể kể đến như:

WannaCry chắc hẳn không còn là một cái tên xa lạ với những ai quan tâm đến công nghệ và bảo mật. Năm 2017, mã độc này đã hoành hành với quy mô cực lớn 250.000 máy tính tại 116 quốc gia, trong đó có Việt Nam.

WannaCry được đánh giá là "vụ tấn công ransomware kinh khủng nhất trong lịch sử" cho đến năm 2017, ước tính tổng thiệt hại lên đến hàng trăm triệu đến hàng tỉ USD. Mã độc này lợi dụng một lỗ hổng trong giao thức SMB của hệ điều hành Microsoft Windows để tự động lan rộng ra các máy tính khác trong cùng mạng lưới.

Chỉ trong 4 ngày, WannaCry đã lan rộng trong 116 nước với hơn 250.000 mã độc được phát hiện. Tại châu Âu, những tổ chức chính phủ, DN lớn như FedEx, Hệ thống Dịch vụ Y tế Quốc gia Anh và Bộ Nội vụ Nga đều đã gánh chịu hậu quả không nhỏ từ loại ransomware này.

Trong khi đó, GandCrab là mã độc tống tiền được phát hiện vào cuối tháng 1/2018. Mã độc này được phát tán qua các quảng cáo dẫn tới trang đích chứa mã độc hoặc lây nhiễm qua email. Để trả tiền chuộc, người dùng phải cài trình duyệt Tor, thanh toán bằng tiền điện tử Dash hoặc Bitcoin, với giá trị khoảng 200 - 1200 USD tùy theo số lượng tệp bị mã hóa.

Theo thống kê của Bkav, vào thời điểm cuối năm 2018, tại Việt Nam đã có 3.900 trường hợp máy tính bị ransomware này mã hóa dữ liệu tống tiền. Hacker cũng liên tục cải tiến nâng cấp qua 4 thế hệ với độ phức tạp ngày càng cao.

Bad Rabbit là một ransomware đã gây nên đợt tấn công an ninh mạng lớn thứ 3 kể từ đầu 2017 sau WannaCry và NotPetya. Ransomware này đã hoành hành ở nhiều quốc gia Đông Âu, trong đó có cả các đơn vị chính phủ và DN với tốc độ lan truyền rất nhanh. Các nạn nhân của Bad Rabbit có thể kể đến sân bay Odessa ở Thổ Nhĩ Kỳ, hệ thống tàu điện ngầm Kiev ở Ukraine, Bộ giao thông Ukraine và 3 tờ báo của Nga.

Bad Rabbit được phát tán thông qua một yêu cầu cập nhật Adobe Flash giả mạo. Ransomware này dụ người dùng truy cập vào các trang web đã bị tấn công để tải về tệp cài đặt Adobe Flash. Đối với người dùng Internet, những thông báo như vậy không còn quá xa lạ. Vậy nên, nếu không cảnh giác sẽ rất dễ mắc bẫy.

Kế tiếp là NotPetya cũng lợi dụng lỗ hổng của Microsoft tương tự như WannaCry. Kể từ khi xuất hiện, ransomware này đã lan rộng trên nhiều website của Ukraine, châu Âu… Chúng có thể lây lan từ máy tính này sang máy tính khác, từ mạng này sang mạng khác mà không cần thông qua thao tác của người dùng. Đặc biệt, NotPetya không chỉ mã hóa các tệp tài liệu thông thường, chúng phá hủy ổ cứng của máy nạn nhân đến mức không thể khôi phục dù nạn nhân có trả tiền chuộc hay không.

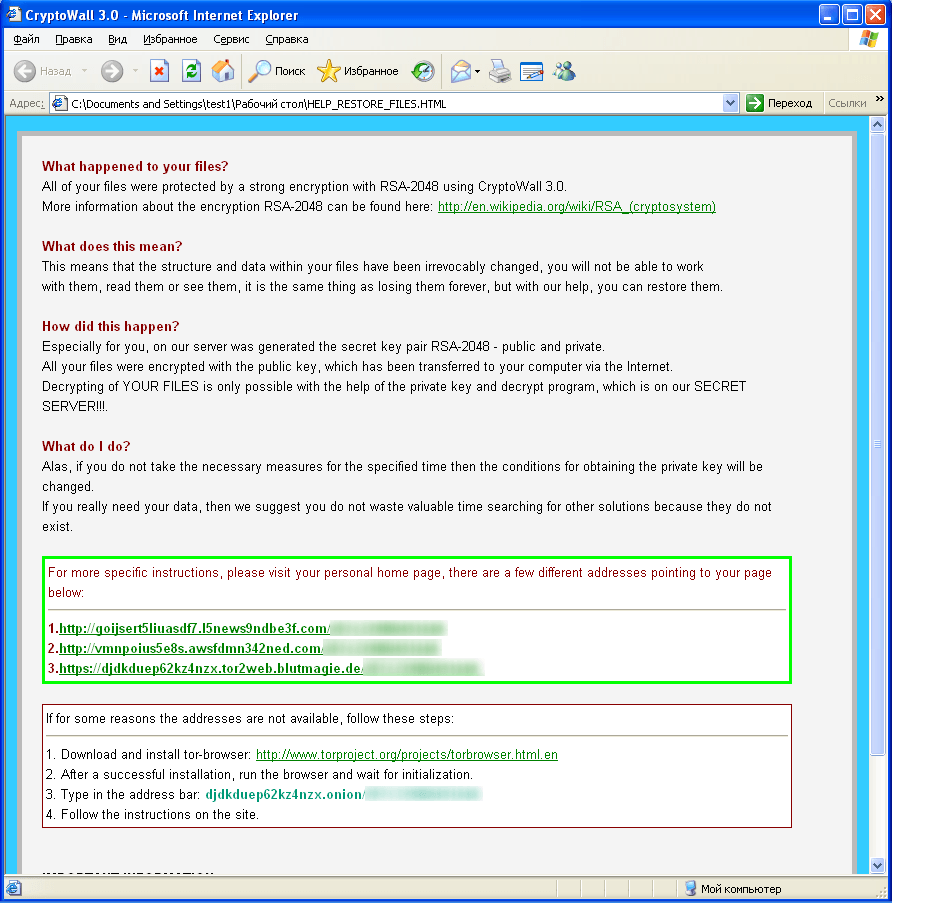

Ngoài những ransomware kể trên, còn có một vài vụ tấn công tống tiền bằng phần mềm khá nổi tiếng trên thế giới như Reveton (2012), CryptoLocker (2013), CryptoWall (2014), TorrentLocker (2014), Fusob (2015), SamSam (2016). Số tiền thiệt hại mà những phần mềm này gây ra lên tới hàng triệu USD trên toàn cầu.

Một tin nhắn chứa ransomware

Giải pháp trước tấn công ransomware

Liên tục sao lưu dữ liệu

Theo các chuyên gia, cần thiết luôn sao phải lưu tất cả dữ liệu phòng trường hợp bị mất (có thể do phần mềm độc hại hoặc thiết bị hư hỏng); Lưu trữ dữ liệu không chỉ trên thiết bị vật lý mà còn trong bộ nhớ đám mây để có độ tin cậy cao hơn. Chắc chắn các DN có thể nhanh chóng truy cập dữ liệu trong trường hợp khẩn cấp.

Đào tạo cho nhân viên

Tiếp theo, tổ chức, DN cần xây dựng ý thức trách nhiệm giữa các thành viên trong tổ chức; Hướng dẫn nhân viên những quy tắc cơ bản để tránh sự cố ransomware; Xây dựng chính sách và hoạt động kiểm soát bao gồm các hoạt động quản trị mạng và những hoạt động khác, như quy định đổi mới mật khẩu, xử lý sự cố, quy tắc kiểm soát truy cập, bảo vệ dữ liệu nhạy cảm,…

Thiết lập bảo mật lớp

Bảo mật tất cả điểm tiếp xúc dữ liệu trong hệ thống mạng, có thể thông qua các thiết bị phần cứng hoặc phần mềm.

Thường xuyên cập nhật dữ liệu cho thiết bị

Cài đặt cập nhật bảo mật ngay khi có thể; Luôn cập nhật hệ điều hành để loại bỏ các lỗ hổng bảo mật, cũng như sử dụng giải pháp bảo mật uy tín với cơ sở dữ liệu được cập nhật.

Sử dụng giải pháp bảo mật

Các DN cũng có thể sử dụng giải pháp bảo mật miễn phí dành cho DN như Kaspersky Anti-Ransomware Tool for Business.

Phiên bản mới nhất được cập nhật tính năng ngăn ngừa khai thác lỗ hổng nhằm bảo vệ thiết bị khỏi tấn công ransomware và những mối đe dọa mạng khác. Phiên bản này cũng rất có ích cho người dùng Windows 7: vì khi Windows 7 ngừng được hỗ trợ, các lỗ hổng mới cũng sẽ không được nhà phát triển hỗ trợ bản vá.

Trong và sau tấn công ransomware

Bỏ chặn máy tính; loại bỏ phần mềm độc hại

Nếu máy tính của DN bị chặn (không tải được hệ điều hành) - hãy sử dụng Kaspersky WindowsUnlocker. Đây là một tiện ích miễn phí có thể bỏ chặn và giúp hệ điều hành Windows khởi động lại.

Tiền mã hóa là một loại khó bẻ khóa hơn. Trước tiên, cần loại bỏ phần mềm độc hại bằng cách chạy phần mềm quét virus. Nếu không có sẵn chương trình diệt virus thích hợp, có thể tải xuống phiên bản dùng thử miễn phí tại kapersky.com.

Thay vì trả tiền, hãy báo cáo

Hãy nhớ rằng ransomware là một tội hình sự, do đó DN không nên trả tiền chuộc. Nếu trở thành nạn nhân của ransomware, hãy báo cáo sự việc cho cơ quan thực thi pháp luật liên quan.

Lấy lại các tập tin; tìm kiếm bộ giải mã

Nếu doanh nghiệp đã có bản sao lưu các tệp, DN chỉ cần khôi phục dữ liệu từ bản sao lưu đó. Nhưng nếu không thể thực hiện các bản sao lưu, DN có thể giải mã các tệp bằng cách sử dụng tiện ích đặc biệt là bộ giải mã. DN có thể thử tìm bộ giải mã miễn phí được tạo bởi Kaspersky tại https://noransom.kaspersky.com

Các công ty bảo mật mạng khác cũng đã bắt đầu phát triển bộ giải mã. Tuy nhiên, hãy chắc chắn rằng đã tải xuống chương trình này từ một trang web uy tín.

Tham vấn ý kiến từ chuyên gia

Nếu bộ giải mã không có sẵn trực tuyến, hãy liên hệ với nhà cung cấp bảo mật mạng đáng tin cậy để tìm ra công cụ giải mã ransomware thích hợp.