Cách bảo vệ dữ liệu trên nền tảng đám mây

Dịch vụ trên đám mây đang ngày càng phổ biến trong các cơ quan, tổ chức. Các cơ quan, tổ chức không hiểu đúng mức độ quan trọng của việc bảo vệ an toàn đám mây hoặc không lựa chọn được nhà cung cấp dịch vụ đám mây và ứng dụng của họ có thể đối mặt với nhiều rủi ro về mặt thương mại, tài chính, kỹ thuật, pháp lý và tuân thủ.

Tóm tắt:

- 7 mối nguy bảo mật phổ biến trên nền tảng đám mây.

- Các khuyến nghị cho các cơ quan, tổ chức:

+ Triển khai các giải pháp quản lý tuân thủ đối với thiết bị người dùng, danh tính và quyền truy cập mạng.

+ Thường xuyên kiểm tra và cập nhật mức độ quyền người dùng.

+ Phát triển và áp đặt chính sách và quy trình bảo mật nghiêm ngặt.

+ Triển khai cơ chế xác thực, ủy quyền và kiểm tra dữ liệu đúng đắn cho các API và tích hợp từ bên thứ ba.

+ Áp dụng nguyên tắc ZTNA (Zero Trust Network Access).

+ Đảm bảo các nhà cung cấp dịch vụ đám mây đáp ứng các yêu cầu tuân thủ của cơ quan, tổ chức.

+ Triển khai các giải pháp theo dõi liên tục.

+ Đảm bảo tuân thủ các quy tắc an toàn khi nhận tệp tin được tải lên từ người dùng.

+ Áp dụng các giải pháp tự động có thể bảo vệ dữ liệu.

Thị trường điện toán đám mây (ĐTĐM) tại Việt Nam được đánh giá là một trong những thị trường có tốc độ phát triển nhanh nhất tại ASEAN nhờ chương trình

chuyển đổi số (CĐS) quốc gia. Đồng thời, với xu thế phát triển hiện nay, cùng nhu cầu CĐS ở mọi ngành nghề, dịch vụ ĐTĐM ngày càng được các tổ chức và doanh nghiệp (DN) quan tâm.

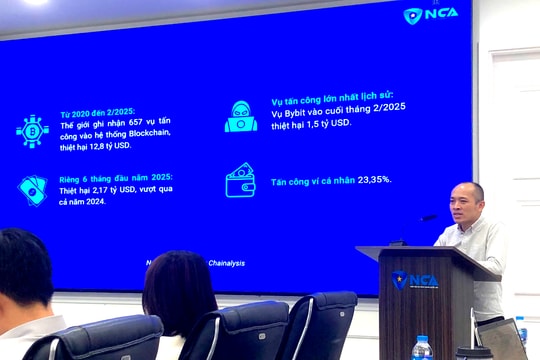

Tuy nhiên, sử dụng ĐTĐM đồng thời cũng đặt ra những rủi ro lớn về an ninh thông tin, khiến các tổ chức, DN dễ bị tổn hại trước một loạt các mối đe dọa an ninh mạng mới. Các cuộc tấn công nền tảng ĐTĐM có thể xảy ra dưới nhiều hình thức, bao gồm đánh cắp dữ liệu, tấn công ransomware, tấn công từ chối dịch vụ (DDoS)... Những cuộc tấn công này có thể phá hoại, gây thiệt hại đáng kể về tài chính và uy tín cho các cá nhân cũng như tổ chức.

Chính vì lý do này mà bảo mật đám mây (cloud security) được các tổ chức, DN trên toàn cầu, cũng như tại Việt Nam nghiêm túc chú trọng và đầu tư song song với chuyển đổi số (CĐS) và áp dụng ĐTĐM. Chỉ khi tổ chức có thể ngăn chặn, phát hiện và xử lý kịp thời những lỗ hổng bảo mật, sự cố rò rỉ thông tin và những cuộc tấn công mạng thì việc áp dụng ĐTĐM mới phát huy hiệu quả.

Bảo mật ứng dụng đám mây

Bảo mật ứng dụng đám mây (Cloud AppSec) là quá trình bảo vệ ứng dụng trên toàn bộ môi trường đám mây, dữ liệu và cơ sở hạ tầng bên trong môi trường tính toán đám mây khỏi các lỗ hổng, mối đe dọa và tấn công có thể xảy ra. Điều này đòi hỏi một phương pháp toàn diện bao gồm bảo mật dữ liệu, quản lý danh tính và quyền truy cập (IAM), bảo mật ứng dụng, bảo mật cơ sở hạ tầng và phản ứng, khôi phục sự cố.

Bằng cách triển khai các biện pháp bảo mật mạnh mẽ, tổ chức có thể đảm bảo tính bí mật, toàn vẹn và khả dụng của dữ liệu và tài sản của họ, đồng thời duy trì tuân thủ các yêu cầu quy định và tiêu chuẩn khắt khe ngành như Đạo luật bảo về thông tin cá nhân của người bệnh cũng như người được hưởng dịch vụ chăm sóc sức khoẻ y tế (HIPAA) do Mỹ và Quy định chung về bảo vệ dữ liệu (GDPR) do Liên minh châu Âu (EU) ban hành.

Tầm quan trọng của bảo mật ứng dụng đám mây

Bảo mật ứng dụng đám mây là rất quan trọng để đảm bảo tính bí mật, toàn vẹn và khả dụng của dữ liệu được lưu trữ và xử lý trong môi trường đám mây. Bằng cách thực hiện các biện pháp bảo mật mạnh mẽ, tổ chức có thể: bảo vệ dữ liệu nhạy cảm từ truy cập không được phép và kẻ trộm; đảm bảo tuân thủ với các yêu cầu pháp lý và tiêu chuẩn ngành; bảo đảm danh tiếng và sự tin cậy của khách hàng; ngăn chặn các lỗ hổng dữ liệu và thời gian chết tốn kém; nâng cao vị thế tổng thể an toàn thông tin (ATTT).

Mô hình ứng dụng đám mây: Tự động hóa và trách nhiệm chia sẻ

Các mô hình bảo mật ứng dụng đám mây giúp xác định trách nhiệm được chia sẻ giữa nhà cung cấp dịch vụ đám mây và khách hàng trong việc bảo mật môi trường đám mây. Dưới đây là ba mô hình chính:

Cơ sở hạ tầng như một dịch vụ (IaaS)

Trong mô hình IaaS, nhà cung cấp dịch vụ đám mây cung cấp tài nguyên máy tính ảo qua Internet. Nhà cung cấp chịu trách nhiệm bảo mật cơ sở hạ tầng cơ bản, bao gồm phần cứng vật lý, các thành phần mạng và hệ thống lưu trữ đám mây. Ngược lại, khách hàng chịu trách nhiệm bảo mật hệ điều hành, ứng dụng và dữ liệu được lưu trữ trong môi trường ảo. Các ví dụ về nhà cung cấp IaaS bao gồm Amazon Web Services (AWS), Microsoft Azure và Google Cloud Platform (GCP). Mối quan hệ này thường được gọi là mô hình trách nhiệm chia sẻ.

Nền tảng như một dịch vụ (PaaS)

Mô hình PaaS cung cấp cho khách hàng một nền tảng phát triển và công cụ để xây dựng, kiểm thử và triển khai ứng dụng trong môi trường đám mây. Trong mô hình này, nhà cung cấp dịch vụ đám mây chịu trách nhiệm bảo mật cơ sở hạ tầng cơ bản và chính nền tảng, trong khi khách hàng chịu trách nhiệm bảo mật ứng dụng và dữ liệu của họ. Các nhà cung cấp PaaS thường cung cấp các tính năng và dịch vụ bảo mật tích hợp có thể dễ dàng tích hợp vào ứng dụng của khách hàng. Các ví dụ về nhà cung cấp PaaS bao gồm Heroku, Google App Engine và Microsoft Azure App Service.

Phần mềm như một dịch vụ (SaaS)

Trong mô hình SaaS, nhà cung cấp dịch vụ đám mây cung cấp ứng dụng đã được quản lý hoàn toàn có thể truy cập qua Internet. Nhà cung cấp chịu trách nhiệm bảo mật cơ sở hạ tầng cơ bản, nền tảng và chính ứng dụng. Tuy nhiên, khách hàng vẫn đóng một vai trò quan trọng trong bảo mật đám mây, khi họ chịu trách nhiệm quản lý quyền truy cập người dùng, cấu hình các thiết lập bảo mật và đảm bảo tuân thủ các yêu cầu quy định và tiêu chuẩn ngành. Các ví dụ về nhà cung cấp SaaS bao gồm Salesforce, Microsoft Office 365 và Google Workspace.

Bằng cách hợp tác chặt chẽ với nhà cung cấp dịch vụ đám mây của họ và tận dụng các tính năng và dịch vụ bảo mật có sẵn, tổ chức có thể đảm bảo một vị thế bảo mật đám mây mạnh mẽ trong môi trường đám mây của họ.

Ví dụ, dịch vụ đám mây phân tán của F5 cung cấp các dịch vụ quản lý ứng dụng, mạng và bảo mật dựa trên SaaS như thêm tường lửa ứng dụng web, phòng thủ chống bot và bảo mật các giao diện lập trình ứng dụng (API), giúp tổ chức triển khai, vận hành và bảo mật ứng dụng của họ.

Các mối đe doạ và khuyến nghị cho cơ quan nhà nước và DN

7 mối nguy bảo mật phổ biến trên nền tảng đám mây

Rò rỉ dữ liệu và truy cập trái phép: Một trong những điểm đáng lo ngại nhất trong lĩnh vực bảo mậtlà rủi ro về rò rỉ dữ liệu và quyền truy cập thông tin nhạy cảm của doanh nghiệp (DN) không được kiểm soát. Điều này có thể xảy ra do thiết bị người dùng không an toàn hoặc chưa đáp ứng yêu cầu tuân thủ của tổ chức, kiểm soát truy cập chưa hiệu quả, các API không bảo mật, hoặc thông tin đăng nhập của người dùng bị xâm phạm.

Sai cấu hình: Việc cấu hình sai trong môi trường đám mây, ứng dụng, hoặc cài đặt bảo mật có thể dẫn đến các lỗ hổng và sự cố bảo mật tiềm ẩn.

API không bảo mật và tích hợp ứng dụng bên thứ ba: Giao diện và API không an toàn là một phương thức tấn công phổ biến. Lỗ hổng API có thể cung cấp cho tội phạm Internet con đường đánh cắp thông tin đăng nhập của người dùng hoặc nhân viên. API không bảo mật và tích hợp ứng dụng bên thứ ba có thể làm cho các ứng dụng đám mây dễ bị tấn công và rò rỉ dữ liệu.

Rủi ro từ nội bộ của tổ chức: Một trong những mối đe dọa bảo mật của ứng dụng đám mây thường bị bỏ qua là rủi ro từ bên trong tổ chức, DN, bao gồm cả những mối đe dọa có chủ ý và không chủ ý, có thể đặt ra những rủi ro đáng kể cho hệ thống bảo mật.

Các thách thức trong việc bảo đảm tuân thủ và pháp lý: Các tổ chức phải tuân thủ nhiều yêu cầu quy định và tiêu chuẩn ngành liên quan đến quyền riêng tư và bảo mật dữ liệu khi sử dụng các ứng dụng đám mây.

Hạn chế trong việc theo dõi và kiểm soát:

Nhiều tổ chức thường gặp khó khăn trong việc duy trì theo dõi và kiểm soát đối với môi trường đám mây của họ, làm cho việc phát hiện và phản ứng đối với các sự cố bảo mật trở nên khó khăn.

Phần mềm độc hại và mối nguy từ tập tin đăng tải: Những kẻ tấn công sẽ tiếp cận hệ thống thông qua các cổng đăng tải tập tin (file upload) trên trang web để đưa vào hệ thống các tập tin có chứa phần mềm độc hại.

Khuyến nghị

Trước các mối nguy này, giải pháp cho các tổ chức và DN đã được OPSWAT khuyến nghị gồm:

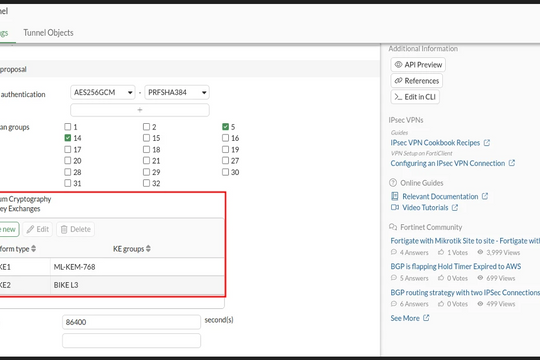

Triển khai các giải pháp quản lý tuân thủ đối với thiết bị người dùng, danh tính và truy cập (identity and access management - IAM) mạnh mẽ, bao gồm kiểm soát truy cập dựa trên vai trò (role-based access control - RBAC), xác thực đa yếu tố (multi-factor authentication - MFA), và đăng nhập đơn (single sign-on - SSO).

Thường xuyên kiểm tra và cập nhật mức độ quyền người dùng để ngăn chặn truy cập trái phép đến dữ liệu nhạy cảm và các ứng dụng của tổ chức.

Phát triển và áp đặt chính sách và quy trình bảo mật nghiêm ngặt, và thường xuyên kiểm tra môi trường đám mây để xác định và khắc phục các cấu hình sai. Tận dụng các công cụ và dịch vụ tự động hóa để theo dõi và bảo đảm tuân thủ với các phương pháp bảo mật tốt nhất.

Triển khai cơ chế xác thực, ủy quyền và kiểm tra dữ liệu đúng đắn cho các API và tích hợp từ bên thứ ba. Thường xuyên xem xét và cập nhật khóa API và thông tin đăng nhập, đồng thời đảm bảo rằng các nhà cung cấp bên thứ ba tuân thủ các quy tắc bảo mật nghiêm ngặt.

Áp dụng nguyên tắc ZTNA (Zero Trust Network Access): đặc quyền tối thiểu, quyền truy cập tối thiểu vừa đủ cho người dùng thực hiện các chức năng công việc của họ. Theo dõi hoạt động người dùng và triển khai phân tích hành vi người dùng (user behavior analytics - UBA).

Hiểu rõ các yêu cầu tuân thủ áp dụng cho tổ chức, DN của mình và đảm bảo các nhà cung cấp dịch vụ đám mây đáp ứng những yêu cầu này. Thường xuyên đánh giá và lập tài liệu về tình trạng bảo mật của tổ chức để chứng minh tuân thủ các nghĩa vụ pháp lý và quy định.

Triển khai các giải pháp theo dõi liên tục để thể kiểm soát môi trường đám mây và phát hiện các mối đe dọa tiềm ẩn trong thời gian thực; Tận dụng các tính năng và dịch vụ bảo mật tích hợp được cung cấp bởi nhà cung cấp dịch vụ đám mây để nâng cao khả năng theo dõi và kiểm soát.

Đảm bảo tuân thủ các quy tắc an toàn khi nhận tệp tin được tải lên từ người dùng. Ví dụ, danh sách OWASP Cloud-Native Application Security Top 10 cung cấp các cách thức bảo mật đám mây giúp ngăn chặn tội phạm mạng và giảm thiểu rủi ro an ninh mạng.

Đồng thời, tổ chức, DN nên áp dụng các giải pháp tự động có thể bảo vệ dữ liệu của DN trên các ứng dụng sử dụng ĐTĐM như Salesforce.

Thực tiễn tốt nhất về bảo mật ứng dụng đám mây

Để đảm bảo một kiến trúc bảo mật đám mây mạnh mẽ, các cơ quan, tổ chức nhà nước cũng như DN nên áp dụng những thực tiễn tốt nhất sau đây:

Triển khai tiếp cận dựa trên rủi ro: Áp dụng một cách tiếp dận dựa trên rủi ro để ưu tiên các nỗ lực và đầu tư vào bảo mật. Bằng cách xác định và đánh giá các rủi ro tiềm ẩn, tổ chức có thể phân phối tài nguyên một cách hiệu quả và tập trung vào những vấn đề bảo mật quan trọng nhất.

Phát triển và thực thi chính sách và quy trình bảo mật mạnh mẽ: Xây dựng các chính sách và quy trình bảo mật toàn diện, mô tả các kỳ vọng và yêu cầu về bảo mật của tổ chức. Đảm bảo rằng những chính sách này được thông báo một cách rõ ràng và được thực thi đồng đều trên tất cả các đội ngũ và bộ phận.

Giáo dục nhân viên về nhận thức ATTT và thực tiễn tốt về bảo mật: Tổ chức các chương trình đào tạo và nhận thức đều đặn để giáo dục nhân viên về các thực hành tốt nhất trong lĩnh vực bảo mật thông tin, tầm quan trọng của bảo mật, và vai trò của họ trong việc bảo vệ dữ liệu và tài sản của tổ chức.

Định kỳ đánh giá và giám sát tình trạng bảo mật của môi trường đám mây: Thực hiện các đánh giá và kiểm tra bảo mật đều đặn để xác định các lỗ hổng và thiếu sót trong môi trường. Triển khai các giải pháp giám sát liên tục để phát hiện và phản ứng trực tuyến đối với các mối đe dọa bảo mật tiềm ẩn.

Áp dụng nguyên tắc ít đặc quyền: Thực hiện nguyên tắc ít đặc quyền bằng cách cấp người dùng mức truy cập tối thiểu cần thiết để thực hiện các chức năng công việc của họ. Đánh giá và cập nhật định kỳ quyền người dùng để ngăn chặn truy cập không được ủy quyền vào dữ liệu và ứng dụng nhạy cảm.

Bảo vệ dữ liệu ở cả trạng thái lưu trữ và khi truyền dữ liệu: Sử dụng kỹ thuật mã hóa, mã hóa thông tin và kỹ thuật che dữ liệu để bảo vệ dữ liệu nhạy cảm ở cả trạng thái nghỉ và trạng thái chuyển động. Triển khai các giải pháp lưu trữ và sao lưu dữ liệu an toàn để đảm bảo tính sẵn có và tính toàn vẹn của dữ liệu trong trường hợp xảy ra sự cố.

Tận dụng các tính năng và dịch vụ bảo mật tích hợp: Tận dụng các tính năng và dịch vụ bảo mật tích hợp do nhà cung cấp dịch vụ đám mây cung cấp, như mã hóa dữ liệu, kiểm soát truy cập và các công cụ giám sát bảo mật.

Bảo mật API và tích hợp của bên thứ ba: Đảm bảo rằng các API và tích hợp của bên thứ ba được sử dụng trong ứng dụng đám mây của bạn là an toàn bằng cách triển khai các cơ chế xác thực, ủy quyền và kiểm tra dữ liệu đúng đắn. Đánh giá và cập nhật định kỳ các khóa API và thông tin xác thực truy cập.

Triển khai xác thực đa yếu tố (MFA): Bật chế độ MFA cho tất cả người dùng truy cập ứng dụng đám mây để cung cấp một lớp bảo mật bổ sung ngoài tên người dùng và mật khẩu.

Thiết lập kế hoạch phản ứng và phục hồi sự cố mạnh mẽ: Phát triển một kế hoạch phản ứng sự cố toàn diện mô tả vai trò, trách nhiệm và quy trình cho việc phát hiện, phản ứng và khôi phục từ sự cố bảo mật; Đánh giá và cập nhật định kỳ kế hoạch để đảm bảo hiệu quả; Đảm bảo có bản sao lưu của ứng dụng đám mây theo cách tự nhiên và quét bản sao lưu này để đảm bảo chúng không chứa mã độc hại.

Chiến lược bảo mật ứng dụng đám mây: Khi DN chuyển đổi công việc sang đám mây, các quản trị viên CNTT đối mặt với thách thức bảo mật những tài sản này bằng cách sử dụng các phương pháp tương tự như họ áp dụng cho máy chủ trong một trung tâm dữ liệu tại chỗ (on- premises) hoặc riêng tư.

Để vượt qua những thách thức này, tổ chức cần có một chiến lược bảo mật toàn diện bao gồm các thành phần chính sau:

Bảo vệ dữ liệu: Việc bảo vệ dữ liệu ở cả trạng thái nghỉ và trạng thái chuyển động là quan trọng để duy trì sự riêng tư và tính toàn vẹn của thông tin nhạy cảm. Điều này bao gồm các kỹ thuật mã hóa, tokenization (quy trình bảo mật tự động mã hóa số thẻ của khách hàng thành Token (những dãy kí tự đặc biệt), và che dữ liệu, cũng như các giải pháp lưu trữ và sao lưu dữ liệu an toàn.

Quản lý danh tính và truy cập (IAM): Các giải pháp IAM giúp tổ chức quản lý quyền truy cập người dùng vào ứng dụng và dữ liệu, đảm bảo rằng chỉ có những người dùng được ủy quyền mới có thể truy cập thông tin nhạy cảm. Điều này bao gồm cơ chế đăng nhập một lần (SSO), xác thực đa yếu tố (MFA), và cơ chế kiểm soát quyền truy cập dựa trên vai trò (RBAC).

khỏi truy cập và chiếm đoạt không ủy quyền. Điều này bao gồm bảo mật mạng, bảo vệ đầu cuối, và các giải pháp giám sát, cũng như triển khai các thực hành và cấu hình bảo mật tốt.

Phản ứng và khôi phục sự cố: Một kế hoạch phản ứng sự cố mạnh mẽ là quan trọng để giải quyết hiệu quả các sự cố bảo mật và giảm thiểu tác động của chúng lên tổ chức. Điều này bao gồm việc xác định vai trò và trách nhiệm, thiết lập giao thức liên lạc, và phát triển chiến lược khôi phục để khôi phục lại hoạt động bình thường.

Lựa chọn giải pháp bảo mật ứng dụng đám mây đúng đắn: Việc chọn lựa giải pháp bảo mật đúng là quan trọng để duy trì một tư thế bảo mật mạnh mẽ. Khi đánh giá các giải pháp bảo mật đám mây tiềm năng, xem xét các yếu tố sau: (1). Tương thích với hệ thống và cơ sở hạ tầng hiện tại; (2). Khả năng mở rộng để phục vụ cho sự tăng trưởng trong tương lai và thay đổi trong tổ chức; (3). Tích hợp đầy đủ với các tính năng giải pháp để giải quyết tất cả các thành phần chính; (4). Dễ dàng tích hợp và triển khai trong môi trường hiện tại; (5). Hỗ trợ mạnh mẽ từ nhà cung cấp và cam kết đến việc phát triển sản phẩm liên tục; (6). Nhận xét tích cực và đánh giá từ các tổ chức khác có nhu cầu bảo mật tương tự; (7). Hiệu quả về chi phí và lợi ích đầu tư.

Kết luận

Trong thời đại của môi trường đám mây hợp tác, bảo vệ ứng dụng, dữ liệu và hạ tầng trong đám mây đã trở thành một ưu tiên hàng đầu đối với các tổ chức cần bảo vệ khỏi các cuộc tấn công mạng. Triển khai một chiến lược bảo mật mạnh mẽ là quan trọng để đảm bảo tính

Bảo mật ứng dụng: Bảo mật ứng dụng liên quan đến việc bảo vệ chính ứng dụng khỏi các lỗ hổng và cuộc tấn công, như SQL injection (một kỹ thuật lợi dụng những lỗ hổng về câu truy vấn của các ứng dụng), cross-site scripting (hình thức tấn công bằng mã độc phổ biến), và remote code execution (thực thi mã từ xa). Điều này bao gồm các thực hành lập trình an toàn, đánh giá lỗ hổng, và kiểm thử bảo mật định kỳ. Bảo mật ứng dụng mở rộng đến quá trình phát triển ứng dụng và quá trình vận hành phát triển (DevOps).

Bảo mật hạ tầng: Việc bảo mật hạ tầng đám mây cơ bản là quan trọng để bảo vệ môi trường bí mật, toàn vẹn và sẵn có của dữ liệu, đồng thời bảo vệ uy tín của tổ chức và niềm tin của khách hàng.

Tài liệu tham khảo: